Phát hiện các ISP của Trung Quốc lây nhiễm mã độc và quảng cáo

Gần đây, Trung Quốc gây được nhiều quan tâm với những chính sách Internet trong những năm qua như công cụ tìm kiếm riêng, tường lửa kiểm duyệt và hệ điều hành riêng. Không dừng lại ở đó, các nhà cung cấp dịch vụ Internet tại Trung Quốc tiếp tục gây chú ý với việc lây nhiễm các quảng cáo và mã độc ...

Gần đây, Trung Quốc gây được nhiều quan tâm với những chính sách Internet trong những năm qua như công cụ tìm kiếm riêng, tường lửa kiểm duyệt và hệ điều hành riêng. Không dừng lại ở đó, các nhà cung cấp dịch vụ Internet tại Trung Quốc tiếp tục gây chú ý với việc lây nhiễm các quảng cáo và mã độc thông qua lưu lượng của mình.

Ba chuyên gia bảo mật người Israel vừa mới phát hiện ra hai nhà cung cấp dịch vụ Internet (ISP) chính tại trung Quốc là China Telecom và China Unicom, cũng là hai tập đoàn Viễn thông lớn nhất châu Á, đã có hành vi bất hợp pháp khi lây nhiễm nội dung độc hại vào lưu lượng mạng.

Nếu người dùng Internet truy cập một tên miền thuộc quản lý của hai nhà cung cấp dịch vụ Internet này, gói tin giả mạo sẽ chuyển hướng trình duyệt người dùng đến bộ định tuyến mạng xấu. Kết quả là lưu lượng hợp pháp của người dùng sẽ chuyển hướng để trang/quảng cáo độc hại, phục vụ lợi ích của nhà cung cấp dịch vụ.

Theo nghiên cứu, các công ty này đã thiết lập những máy chủ đặc biệt, theo dõi lưu lượng mạng với các đường dẫn URL cụ thể, sau đó thay đổi chúng mà không cần quan tâm người dùng đầu cuối là ai. Một số cách thức các công ty này sử dụng nhằm xâm nhập lưu lượng mạng hợp pháp như sau:

Lây nhiễm qua TCP

Không giống cách sửa đổi gói tin trong mạng nhằm lây nhiễm quảng cáo như đã thực hiện trong quá khứ, nay các công ty điều hành mạng có thể gửi một gói tin giả mạo mà không cần thay đổi các gói tin hợp pháp ban đầu. Thay vì can thiệp hay viết lại gói tin mạng, họ sao chép lưu lượng hợp pháp, thay đổi bản sao chép rồi gửi cả hai bản của gói tin đến địa đích.

Cả hai gói tin phản hồi được tạo ra với một yêu cầu HTTP. Do đó sẽ có một tỉ lệ nhất định gói tin độc hại đưa được tới người dùng và việc phát hiện lưu lượng chứa mã độc sẽ khó khăn hơn.

HTTP Injection

HTTP là giao thức sử dụng TCP trong tầng giao vận. TCP chỉ chấp nhận gói tin nhận lần đầu tiên và từ chối gói nhận thứ hai. Người dùng có thể sẽ nhận được một phản hồi với mã trạng thái HTTP 302 (Redirection) thay vì mã trạng thái 200 (OK) và sẽ được chuyển hướng đến đường dẫn độc hại.

Cách phát hiện gói tin xấu

1) IP Identification

Gói tin xấu sẽ được phản hồi lại ngay sau khi tạo ra một yêu cầu giống hệt như một gói tin hợp lệ. Nhưng giá trị của trường thời gian (timestamp) trong mỗi gói tin sẽ cung cấp thông tin để có thể nhận diện gói tin xấu. Gói tin xấu sẽ có giá trị IP Identification khác hẳn so với các gói tin nói chung.

2) TTL (Total Time to Live)

3) Phân tích thời gian

Giá trị thời gian trong mỗi gói tin ghi lại bởi hệ thống khi gói tin được khởi tạo có thể dùng để xác định gói tin hợp lệ.

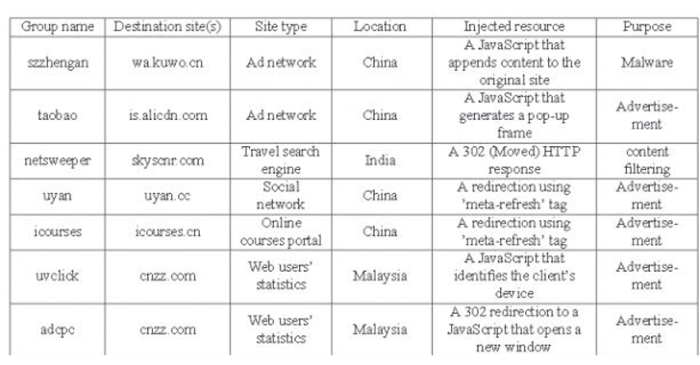

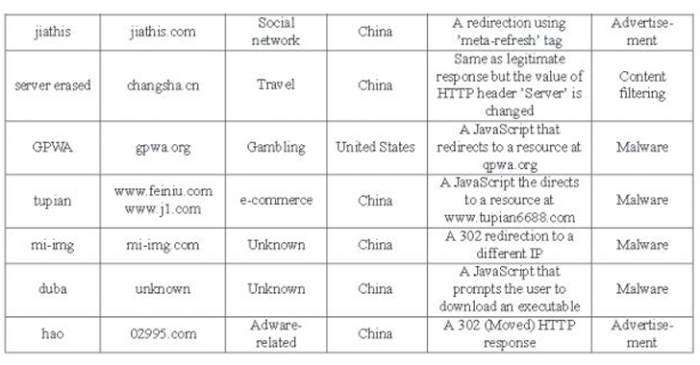

Danh sách các nhà cung cấp dịch vụ Internet lây nhiễm mã độc

Có tổng cộng 14 nhà cung cấp dịch vụ Internet khác nhau đã bị phát hiện chứa mã độc, trong đó có 10 nhà mạng Trung Quốc, 2 nhà mạng Malaysia, 1 mạng Ấn độ và 1 nhà mạng Mỹ.

Đặc điểm của các nhà cung cấp dịch vụ Internet này:

1) Hao – Sử dụng cơ chế HTTP 302 response để lây nhiễm người dùng.

2) GPWA – Trang chủ được giả mạo thành một tên miền khác có thể chuyển hướng người dùng đến ‘qpwa’ (người dùng khó nhận ra sự khác biệt giữa ‘q’ và ‘g’). Nội dung độc hại bao gồm một đoạn JavaScript trỏ đến tài nguyên cùng tên với tài nguyên ban đầu mà người dùng yêu cầu.

3) Duba Group – Lây nhiễm bằng cách thêm vào trong nội dung gốc của website một nút nhấn nổi bật, thông báo đến người dùng tải về một file thực thi từ đường dẫn tại tên miền duba.net

4) Mi-img – Trong phiên làm việc bị lây nhiễm, thiết bị đầu cuối (thiết bị Android) cố gắng tải về một ứng dụng. Phản hồi được điều hướng đến một con bot cơ sở dữ liệu trực tuyến đã được xác định bởi BotScout.

5) Server Erased – Lây nhiễm thay đổi giá trị gốc của HTTP header ‘Server’.

Động cơ đằng sau cuộc tấn công

Cả công ty quảng cáo và các nhà cung cấp dịch vụ Internet đều được hưởng lợi nhuận từ việc điều hướng lưu lượng người dùng đến các trang tương ứng. Trong quá trình nghiên cứu các chuyên gia đã ghi nhận một lượng lớn lưu lượng web và hơn 400 sự cố lây nhiễm do các kĩ thuật trên. Hầu hết diễn ra tại Trung Quốc, các quốc gia châu Á, thậm chí cả người dùng châu Âu khi truy cập website có máy chủ tại Trung Quốc cũng nguy cơ bị lây nhiễm quảng cáo hoặc mã độc.

Hướng dẫn giảm thiểu

Người dùng có thể thay đổi nhà cung cấp dịch vụ Internet của mình. Tuy nhiên, cách đơn giản nhất là sử dụng các website hỗ trợ HTTPS.