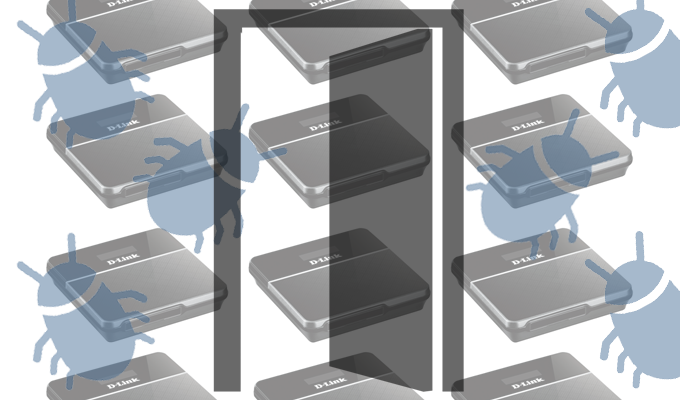

Bộ định tuyến Dasan và Dlink chạy chương trình GPON tiếp tục bị tấn công

Dasan và D-Link router chạy chương trình hệ thống GPON bị tin tặc tấn công nhằm tạo ra botnet. Theo nghiên cứu được công bố hôm thứ 6 bởi eSentire Threat Intelligence, các lỗ hổng chưa được vá trong router D-Link và Dasan GPON đang bị tin tặc nhắm tới để xây dựng một đội quân botnet. Các ...

Dasan và D-Link router chạy chương trình hệ thống GPON bị tin tặc tấn công nhằm tạo ra botnet.

Theo nghiên cứu được công bố hôm thứ 6 bởi eSentire Threat Intelligence, các lỗ hổng chưa được vá trong router D-Link và Dasan GPON đang bị tin tặc nhắm tới để xây dựng một đội quân botnet.

Các nhà nghiên cứu quan sát thấy nỗ lực khai thác từ hơn 3.000 IP nguồn khác nhau tăng đột biến, nhắm vào D-Link 2750B và các bộ định tuyến Dasan GPON chạy chương trình hệ thống GPON.

Keegan Keplinger, nhà nghiên cứu thông tin mối đe dọa của eSentire đã viết, “Nếu cuộc tấn công router D-Link và Dasan GPON thành công thì sẽ có thể trang bị DDoS cho các bên liên quan và cung cấp dữ liệu sử dụng trình duyệt cho các bên gián điệp”. “Botnet được xây dựng bằng cách sử dụng bộ định tuyến bị tấn công có thể được bán cho các bên đe dọa khác để tấn công DDoS hoặc dùng cho các âm mưu khác.”

Trong một cuộc phỏng vấn, Keegan Keplinger cho biết các cuộc tấn công kéo dài suốt 10 tiếng đồng hồ hôm thứ năm tuần trước. Một yếu tố không xác định nhắm vào lỗi command-injection (CVE-2018-10562) trong routers chạy GPON phiên bản firmware ZIND-GPON-25xx.

“Lỗi command-injection có thể xảy ra thông qua các tham số dest_host trong một lệnh yêu cầu diag_action = ping tới URI GponForm/diag_Form. Bởi vì các bộ định tuyến lưu kết quả ping trong thư mục/tmp và truyền tới người dùng khi người dùng mở trong thư mục /diag.html, thực hiện lệnh và lấy đầu ra” mô tả CVE của lỗ hổng này viết.

Tấn công lỗ hổng này là không phải là điều xa lạ. Tháng 5 vừa qua, các nhà nghiên cứu tại Qihoo 360 Netlab báo cáo có 1 triệu Dasan GPON router bị tin tặc nhắm mục tiêu nhằm khai thác CVE-2018-10562 và CVE-2018-10561. Vài ngày sau đó các nhà nghiên cứu tại vpnMentor, cũng theo dõi cuộc tấn công đã cung cấp các bản vá lỗi cho cả hai lỗ hổng.

“Cuối tháng năm 2018 đã đánh dấu sự xuất hiện của ba chiến dịch phần mềm độc hại được xây dựng trên mã nguồn có sẵn công khai cho nhóm phần mềm độc hại Mirai và Gafgyt. Nhóm phần mềm này ảnh hưởng trong nhiều thiết bị Internet of Things (IoT),” Ruchna Nigam, nhà nghiên cứu cấp cao mối đe dọa của Đơn vị 42 đã viết.

ESentire của Keplinger đã nói với Threatpost rằng vụ tấn công ghi nhận được trong tuần này đến từ hơn 3.000 IP ở Ai Cập và được điều phối bởi một nguồn đơn command-and-control chưa xác định được. Chưa loại trừ được bất kì đơn vị hay khu vực nào có thể đứng sau vụ tấn công.

“Một mẫu các gói dữ liệu từ các IP nguồn khác nhau liên quan đến sự kiện này chỉ ra rằng có một máy chủ C2 lưu trữ phần mềm độc hại. Kết quả VirusTotal cho các phần mềm độc hại cho thấy những điểm tương đồng với botnet Mirai. Các biến thể của mã Mirai đã được phát hiện trong botnet Satori.” theo một phân tích về cuộc tấn công của Keplinger.

Keplinger khuyến cáo người dùng các bộ định tuyến bị ảnh hưởng nên “vô hiệu hóa truy cập từ xa, đảm bảo các thông tin đăng nhập mặc định không được sử dụng và vô hiệu hóa khả năng cắm và chạy phổ biến”.

Threatpost