Cảnh báo lỗ hổng mới VENOM: hàng triệu máy ảo có nguy cơ bị tấn công

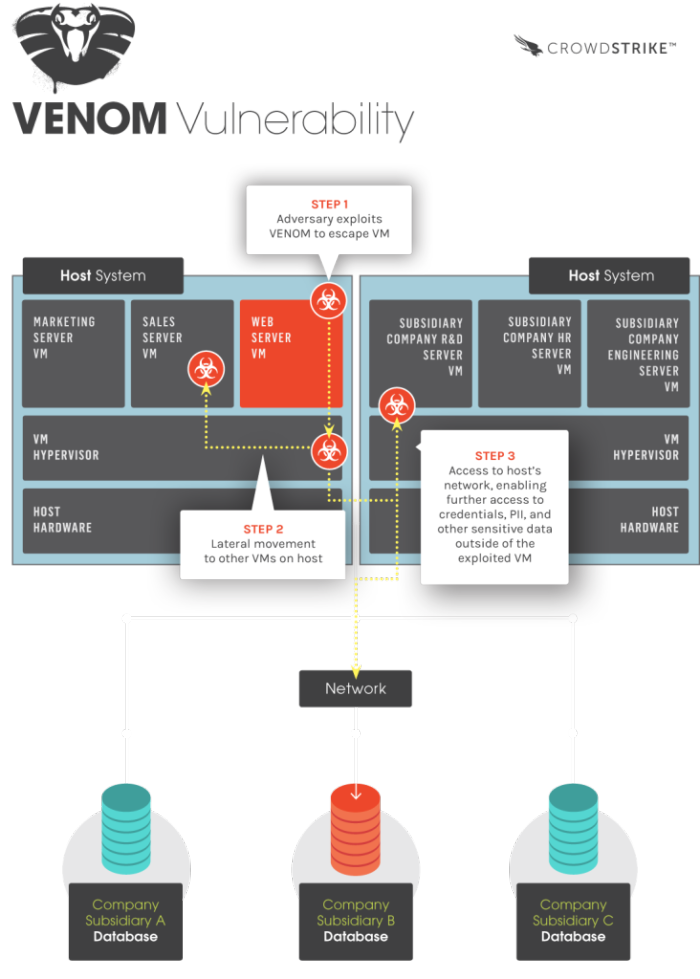

Một lỗ hổng bảo mật mới được đặt tên VENOM (CVE-2015-3456) là một mối đe dọa mới với ngành công nghiệp bảo mật. Nhà nghiên Jason Geffne của CrowdStrike, người đã phát hiện ra lỗ hổng này giải thích rằng VENOM có thể bị tin tặc khai thác xâm hại bất kì thiết bị trong mạng của trung tâm dữ liệu, ...

Một lỗ hổng bảo mật mới được đặt tên VENOM (CVE-2015-3456) là một mối đe dọa mới với ngành công nghiệp bảo mật. Nhà nghiên Jason Geffne của CrowdStrike, người đã phát hiện ra lỗ hổng này giải thích rằng VENOM có thể bị tin tặc khai thác xâm hại bất kì thiết bị trong mạng của trung tâm dữ liệu, hàng triệu máy ảo có nguy cơ bị tấn công.

VENOM viết tắt của “Virtual Environment Neglected Operations Manipulation” là một lỗ hổng ảnh hưởng trên driver điều khiển đĩa mềm (floppy disk) dành cho QEMU, một bộ giả lập máy tính mã nguồn mở được sử dụng để quản lý máy ảo. Tin tặc có thể gửi lệnh và những thông số dữ liệu đặc biệt từ hệ thống khách đến Floppy Disk Controller khiến tràn bộ đệm dữ liệu và thực thi mã tùy ý trong tiến trình hypervisor của thiết bị đầu cuối

VENOM được đánh giá vô cùng nguy hiểm bởi khả năng khai thác của nó nếu xảy ra sẽ trên diện rộng, rất nhiều nền tảng máy ảo bị ảnh hưởng, cho phép thực thi mã tùy ý. Tin tặc có thể làm treo máy ảo, đoạt quyền kiểm soát chúng. “Khai thác của lỗ hổng VENOM có thể bị lợi dụng để truy cập vào các công ty, cùng với những dữ liệu cá nhân nhạy cảm, khả năng ảnh hưởng hàng nghìn tổ chức và hàng triệu người dùng phụ thuộc vào máy ảo để phân phối tài nguyên máy tính, cũng như kết nối, lưu trữ, bảo mật và riêng tư”

Nhà cung cấp dịch vụ điện toán đám mây như Amazon đã nhanh chóng cung cấp một bản vá lỗ hổng VENOM. Các chuyên gia tại CrowdStrike cũng đang làm việc với các nhà cung cấp phần mềm khác phát triển bản vá. CrowdStrike báo cáo rằng những nhà cung cấp dưới đây đã vá lỗ hổng:

- QEMU: http://git.qemu.org/?p=qemu.git;a=commitdiff;h=e907746266721f305d67bc0718795fedee2e824c

- Xen Project: http://xenbits.xen.org/xsa/advisory-133.html

- Red Hat: https://access.redhat.com/articles/1444903

- Citrix: http://support.citrix.com/article/CTX201078

CrowdStrike xác nhận rằng sẽ không công khai bản chứng minh PoC mã khai thác lỗ hổng.

securityaffairs