Hãy cẩn thận! Tội phạm mạng đang phát tán Click Fraud Trojan để kiếm tiền

Trước khi có mã độc Ransomeware, Click Fraud là một trong những cách phổ biến và hiệu quả để kiếm tiền của tội phạm mạng và với sự phát triển mạnh mẽ của các mã độc trong quy mô các mối đe dọa trực tuyến thì đây vẫn tạo nên “ Click Fraud ” là một thủ đoạn lừa đảo khi click vào các ...

Trước khi có mã độc Ransomeware, Click Fraud là một trong những cách phổ biến và hiệu quả để kiếm tiền của tội phạm mạng và với sự phát triển mạnh mẽ của các mã độc trong quy mô các mối đe dọa trực tuyến thì đây vẫn tạo nên

“Click Fraud” là một thủ đoạn lừa đảo khi click vào các quảng cáo tìm kiếm với mục đích hoặc là làm tăng doanh thu của website bên thứ ba hoặc làm cạn kiệt túi tiền của các nhà quảng cáo. Bên cạnh những kết quả tìm kiếm, tất cả chúng ta đều thấy các quảng cáo được thay thế trên thanh tìm kiếm của trang web. Nếu người dùng click chuột vào các quảng cáo này, thì nhà quảng cáo sẽ phải trả phí cho công cụ tìm kiếm đó.

Vấn đề nảy sinh với việc trả phí cho mỗi lần click chuột gây ra bởi Click Fraud. Khái niệm “fraud ( lừa đảo)” được sử dụng vì trong trường hợp này, nhà quảng cáo phải trả tiền cho một lần click mà không nhận được bất kì một giá trị thực nào. Tất nhiên, nếu số lượng click chuột đủ lớn thì chúng sẽ kiếm được một số tiền đáng kể, và để làm được điều này kẻ tấn công có thể sử dụng một tập lệnh tự động hoặc một chương trình mã độc để tăng số lượng click lên nhiều lần trên một trình duyệt hay một quảng cáo.

Phần mềm lây nhiễm mã độc như thế này được tội phạm mạng sử dụng để thực hiện các thao tác Click Fraud được phát hiện bởi các nhà nghiên cứu của Symatec. Tháng trước, các nhà nghiên cứu đã để ý đến các lây nhiễm giấy lên gần đây được gọi là Troijan.Viknok.

Trojan.Viknok được theo dõi lần đầu tiên bởi các nhà nghiên cứu bảo mật vào tháng Tư năm 2013. Các nhà nghiên cứu coi mã độc này như là một mối đe dọa phức tạp bởi khì nó có khả năng biến máy tính của nạn nhân thành một botnet. Để làm được điều này, mã độc này có thể chiếm quyền điều hành hoàn toàn nhằm lây nhiễm các file hệ thống trên nhiều hệ điều hành bao gồm các phiên bản 32 và 64 bit của Windows XP, Vista và 7.

Sau đó máy tính bị nhiễm Viknok được bọn tội phạm mạng sử dụng để thực hiện mã độc Mã độc quảng cáo Ad-Click Fraud và để kiếm nhiều tiền hơn nữa, những kẻ lừa đảo đang cố gắng biến thật nhiều máy tính nạn nhân thành botnet của chúng.

Trên một blog có viết: “ Những kẻ tấn công đằng sau chiến dịch Viknok tốn rất nhiều công sức để biến thật nhiều nạn nhân trở thành Adclick botnet của chúng, giúp chúng kiếm tiền nhờ quy trình này”

Sáu tháng trước, tội phạm mạng sử dụng mã độc này đã tăng lên và trong rất nhiều trường hợp, những nạn nhân bị nhiễm Trojan thông báo họ đã nghe thấy các clip audio thông qua loa máy tính.

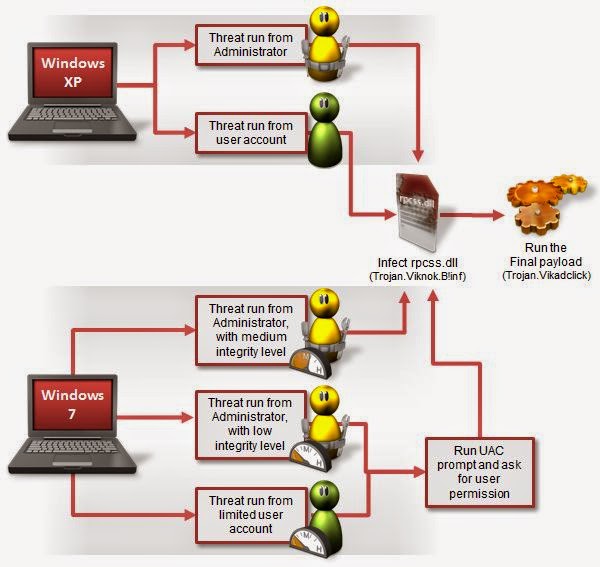

Viknok lây nhiễm các máy tính nạn nhân bằng cách tiêm trọng tải trả tiền vào các file DLL, nhưng việc chỉnh sửa các file DLL ở hệ điều hành mới nhất không phải là một công việc dễ dàng Trong trường hợp này, tội phạm mạng sẽ tận dụng rất nhiều phương pháp để tiêm nhiễm vào các file này ví dụ như rpcss.dll, một thư viện sẽ hoạt động bất cứ khi nào Window khởi động. Vì vậy, nếu một kẻ tấn công có thể tiêm nhiễm vào file rpcss.dll, thì mã độc này sẽ hoạt động bất cứ khi nào Windows khởi động.

Có rất nhiều cách để tiêm mã nhiễm file rpcss.dll, bao gồm:

- Sử dụng tính năng SeTakeOwnershipPrivilege để đoạt được quyền làm chủ các file hệ thống

- Tận dụng “Dynamic- Link Library Search Order” của Windows để chạy mã độc DLL bên trong quy trình System Preparation Tool

- Sử dụng công cụ Run a legacy CPL elevated tool để chạy một file DLL

- Kỹ thuật hữu hiệu nhất là bằng cách khai thác Microsoft Windows Kernel “Win32k.sys’slocal Privilege Escalation Vunerability, CVE-2013-3660 cho phép chạy trên mã nhân hệ điều hành.

Khi được cài đặt trên máy tính, Viknok sử dụng một hoặc nhiều hơn một kỹ thuật trên để tiêm nhiễm file rpcss.dll trên các máy tính nạn nhân cho phép mã độc hoạt động bất cứ khi nào hệ điều hành khởi động. Khi file rpscc.dll bị nhiễm độc, nó sẽ tải lõi của mã độc được lưu trữ trong thư mục %System% trên một file được mã hóa.

Các nhà nghiên cứu Symantec viết trên blog post của họ: “ Trong rất nhiều trường hợp, quá trình lây nhiễm là hoàn toàn lén lút; mối đe dọa không chỉ ra bất kì một cảnh báo nào cho người dùng. Mã độc này cũng rất khó phát hiện vì nó không chỉ ra bất kì thao tác vận hành đáng nghi ngờ nào”

Mã độc này vượt qua Tính Năng Kiểm Soát Người Dùng (UAC) bằng cách xúi giục, lừa đảo nạn nhân nhằm chiếm được quyền điều khiển, và nếu người dùng không cho phép, sự lây nhiễm sẽ không thể thực hiện được. Nhưng nếu thực hiện trò lừa bịp này bằng việc thể hiện giống như một phần của các hoạt động hệ thống bình thường, vì vậy người dùng có thể cho phép Trojan xâm nhập mà không cần nghĩ quá nhiều.

Khi được phép, kẻ tấn công có thể gửi từ xa các lệnh hệ thống bị nhiễm độc để tải nhiều website. Các website này yêu cầu bảo hiểm ô tô, vé du lịch, đăng ký tên miền và rất nhiều dịch vụ khác.

Số lượng lây nhiễm mã độc Viknok đã tăng lên từ khoảng vài tháng trước đây. Từ tháng Một đến tháng Tư, riêng số lượng lây nhiễm đã tăng lên từ hơn 10,000 thành 22,000 và có hơn 16,500 lây nhiễm Viknok được báo cáo chỉ riêng tuần đầu tiên của tháng Năm. Đa số các nạn nhân này đều ở Mỹ.

Ngăn chăn click-fraud được xem là khó như ngăn chặn thư rác email; Một giải pháp hay là người dùng cần thực hiện thói quen sử dụng email an toàn như là xóa bỏ những email khả nghi mà không mở hay xem chúng cũng như không mở bất kỳ file đính kèm hay link khả nghi nào.

Theo Thehackernews