Hiểu về hệ thống phát hiện xâm nhập (IDS)

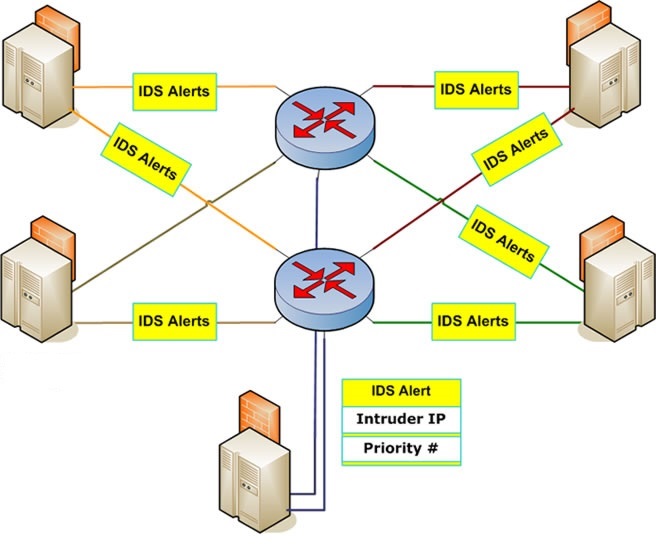

Hệ thống phát hiện xâm nhập – IDS là một hệ thống giám sát lưu lượng mạng nhằm phát hiện hiện tượng bất thường, các hoạt động trái xâm nhập phép và hệ thống. IDS có thể phân biệt được những tấn công từ bên trong (nội bộ) hay tấn công từ bên ngoài (từ các tin tặc). IDS phát hiện dựa trên các dấu ...

Hệ thống phát hiện xâm nhập – IDS là một hệ thống giám sát lưu lượng mạng nhằm phát hiện hiện tượng bất thường, các hoạt động trái xâm nhập phép và hệ thống. IDS có thể phân biệt được những tấn công từ bên trong (nội bộ) hay tấn công từ bên ngoài (từ các tin tặc).

IDS phát hiện dựa trên các dấu hiệu đặc biệt về các nguy cơ đã biết (giống như cách các phần mềm diệt virus dựa vào các dấu hiệu đặc biệt để phát hiện và diệt virus) hay dựa trên so sánh lưu thông mạng hiện tại với baseline (thông số đo đạt chuẩn của hệ thống có thể chấp nhận được ngay tại thời điểm hiện tại) để tìm ra các dấu hiệu khác thường.

Tính năng quan trọng nhất của hệ thống phát hiện xâm nhập – IDS là:

- Giám sát lưu lượng mạng và các hoạt động khả nghi.

- Cảnh báo về tình trạng mạng cho hệ thống và nhà quản trị.

- Kết hợp với các hệ thống giám sát, tường lửa, diệt virus tạo thành một hệ thống bảo mật hoàn chỉnh.

Phân loại IDS (hệ thống phát hiện xâm nhập)

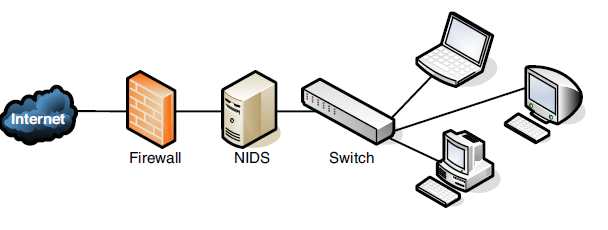

- NIDS: hệ thống phát hện xâm nhập mạng. Hệ thống sẽ tập hợp gói tin để phân tích sâu bên trong mà không làm thay đổi cấu trúc gói tin. NIDS có thể là phần mềm triển khai trên server hoặc dạng thiết bị tích hợp appliance.

- HIDS: hệ thống phát hiện xâm nhập host. Theo dõi các hoạt động bất thường trên các host riêng biệt. HIDS được cài đặt trực tiếp trên các máy (host) cần theo dõi.

Mỗi thành phần tham gia trong kiến trúc mạng đều có chức năng, điểm mạnh, điểm yếu khác nhau. Sử dụng, khai thác đúng mục đích sẽ đem lại hiệu quả cao. IDS là một trong những thành phần quan trọng trong các giải pháp bảo vệ hệ thống. Khi triển khai có thể giúp hệ thống:

- Theo dõi các hoạt động bất thường đối với hệ thống.

- Xác định ai đang tác động đến hệ thống và cách thức nhưu thế nào.

- Các hoạt động xâm nhập xảy ra tại vị trí nào trong cấu trúc mạng.

Ưu điểm, hạn chế của hệ thống phát hiện xâm nhập

Ưu điểm:

- Cung cấp một cách nhìn toàn diện về toàn bộ lưu lượng mạng.

- Giúp kiểm tra các sự cố xảy ra với hệ thống mạng.

- Sử dụng để thu thập bằng chứng cho điều tra và ứng cứu sự cố.

Hạn chế:

- Có thể gây ra tình trạng báo động nhầm nếu cấu hình không hợp lý.

- Khả năng phân tích lưu lượng bị mã hóa tương đối thấp.

- Chi phí triển khai và vận hành hệ thống tương đối lớn .

Hệ thống luật của IDS

Tập luật là thành phần quan trọng nhất của một hệ thống phát hiện xâm nhập. Đây là tập sẽ định ra dấu hiệu (mẫu) để so sánh, đói chiếu với dữ liệu ở đầu vào. Thông thường, tập luật bao gồm rất nhiều luật, mỗi luật sẽ gồm 2 thành phần cơ bản: Rule Header và Rule Options.

Rule header bao gồm các thông tin sau:

- Rule Action: Cho biết các hoạt động sẽ được thực thi khi “khớp” luật (alert, log, pass, active, dynamic, drop…).

- Protocol: Cho biết giao thức sẽ kiểm tra (TCP, UDP, ICMP, IP…)

- IP address: Cho biết thông tin về địa chỉ ip.

- Port number: Cho biết thông tin về cổng.

- Direction: Cho biết hướng của dữ liệu mà được so khớp.

Rule options chia làm 4 danh mục:

- General: cung cấp thông tin chung về luật (msg, reference, rev, classtype…).

- Payload: Tìm kiếm nội dung payload của gói tin (content, offset, depth, distance, within…).

- Non-payload: Tìm kiếm nội dung non-payload của gói tin (ttl, ack, tos, id, dsize…).

- Post-detection: cung cấp các phương pháp thực thi kế tiếp(logto, session, tag…).

Ví dụ: Rule snort phát hiện quét SYN FIN đối với hệ thống đích:

alert TCP $EXTERNAL any -> $INTERNAL any (msg: "IDS198/scan_SYN FIN Scan"; flags: SF; classtype: info-attempt; reference: arachnids,198;)

Thiết kế IDS trong mô hình mạng doanh nghiệp

Tùy vào mục đích cũng như cấu trúc mạng, có thể đặt IDS tại các vị trí khác nhau để tận dụng tối đa khả năng của hệ thống này.

1. Đặt giữa router và firewall

Khi đặt trong trường hợp này, IDS sẽ theo dõi tất cả các lưu lượng trên cả 2 chiều. Khi triển khai theo cấu trúc này thì IDS phải chịu áp lực rất lớn về lượng, nhưng lại có khả năng giám sát toàn bộ lưu lượng của hệ thống mạng. Vì vậy, trong trường hợp này nên lựa chọn các thiết bị IDS có khả năng chịu tải cao để nâng cao hiệu năng.

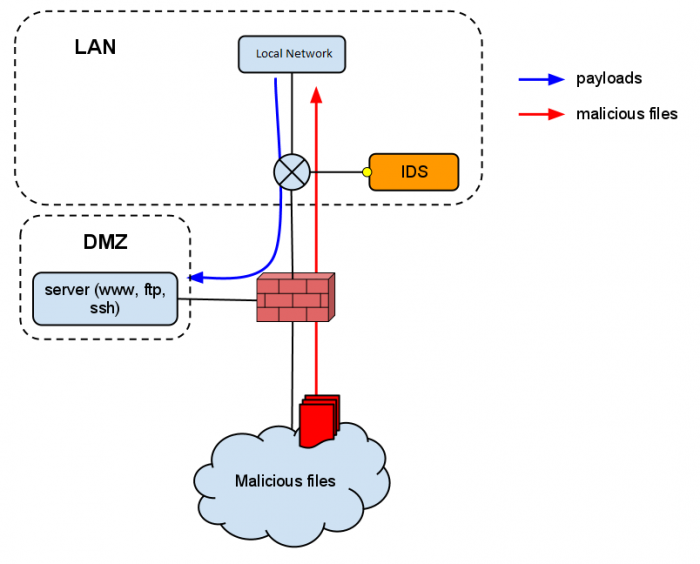

2. Đặt trong miền DMZ

Khi đặt trong trường hợp này, IDS sẽ theo dõi tất cả lưu lượng vào/ra trong miền DMZ

3. Đặt sau firewall

Khi đặt trong trường hợp này, IDS sẽ theo dõi tất cả lưu lượng trao đổi phía sau firewall như:

- Dữ liệu trao đổi trong LAN.

- Dữ liệu từ LAN vào/ra DMZ và ngược lại.

Một số kiểu tấn công vào hệ thống IDS và cách phòng chống

Từ chối dịch vụ (DoS): cũng như các thiết bị mạng khác, IDS hoàn toàn có khả năng bị tấn công từ chối dịch vụ, nhằm mục đích tiêu tốn tài nguyên hệ thống (CPU, bộ nhớ, băng thông mạng…).

Tấn công đánh lừa IDS: sử dụng các kỹ thuật can thiệp, thay đổi cấu trúc gói tin để nhằm đánh giá khả năng ứng xử của IDS đối với các kiểu dữ liệu đầu vào.

Một số tiêu chí triển khai IDS

- Xác định công nghệ IDS/IPS đã, đang hoặc dự định triển khai.

- Xác định các thành phần của IDS/IPS.

- Thiết đặt và cấu hình an toàn cho IDS/IPS.

- Xác định vị trí hợp lý để đặt IDS/IPS.

- Có cơ chế xây dựng, tổ chức, quản lý hệ thống luật (rule).

- Hạn chế thấp nhất các tình huống cảnh báo nhầm (false positive) hoặc không cảnh báo khi có xâm nhập (false negative).