Lỗ hổng phần mềm trên Google Chrome cho phép hacker lấy được mọi thông tin Facebook của người dùng

Kể từ phiên bản Chrome 68, Google coi mọi trang web không sử dụng giao thức HTTPS là không an toàn. Nhà nghiên cứu Ron Mass của hãng bảo mật Imperva vừa tìm ra một lỗ hổng trên trình duyệt Chrome cho phép hacker lấy được mọi dữ liệu người dùng trên mọi nền tảng web, chẳng hạn ...

Kể từ phiên bản Chrome 68, Google coi mọi trang web không sử dụng giao thức HTTPS là không an toàn.

Nhà nghiên cứu Ron Mass của hãng bảo mật Imperva vừa tìm ra một lỗ hổng trên trình duyệt Chrome cho phép hacker lấy được mọi dữ liệu người dùng trên mọi nền tảng web, chẳng hạn Facebook và Google, đơn giản bằng cách đánh lừa người dùng truy cập vào một trang web độc hại.

Lỗ hổng được định danh CVE-2018-6177, lợi dụng điểm yếu trong các thẻ HTML audio/video và gây ảnh hưởng lên mọi trình duyệt sử dụng Blink Engine, bao gồm cả Google Chrome.

Ta có thể lấy một trường hợp ví dụ sử dụng Google Chrome để truy cập Facebook, trang mạng xã hội cung cấp rất nhiều thông tin cá nhân của người dùng như tuổi, giới tính, dữ liệu bản đồ, xu hướng, sở thích,…

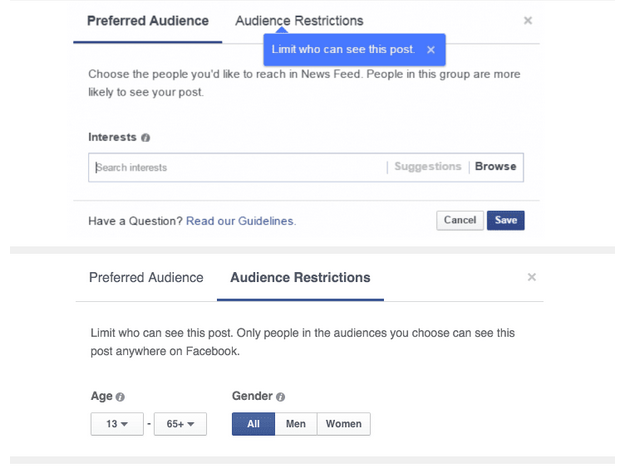

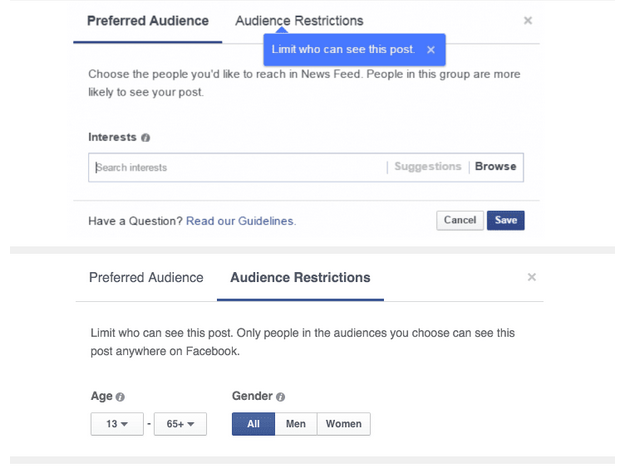

Đầu tiên, chú ý đến tính năng chọn đối tượng cho bài đăng trên trang quản trị fanpage, cho phép quản trị viên lọc đối tượng người dùng có thể tiếp cận bài đăng dựa trên độ tuổi, vị trí địa lý, giới tính hay xu hướng sở thích.

Ron Mass đã thử tạo nhiều bài đăng kết hợp nhiều tùy chọn lọc đối tượng người dùng để phân loại nạn nhân dựa theo tuổi, giới tính, vị trí địa lý. Sau đó, nếu một trang web nhúng tất cả cá bài đăng trên của Facebook, nó chỉ hiển thị các bài đăng phù hợp với dữ liệu Facebook profile đối với từng người truy cập.

Ví dụ, một bài đăng được cài đặt chỉ hiển thị với người dùng Facebook giới tính nam ở độ tuổi 26 và có sở thích về hacking, bảo mật, khi phát hiện bài đăng đó được hiển thị với một người truy cập nào đó, hacker có thể biết được anh ta chính xác là một người 26 tuổi và yêu thích bảo mật.

Nghe có vẻ đơn giản, nhưng thực ra không có một cách trực tiếp nào giúp quản trị viên của một fanpage xác định được một bài đăng đã được hiển thị thành công đối với một người theo dõi cụ thể nào đó do cơ chế bảo mật Cross-Origin Resource Sharing của trình duyệt ngăn cản một trang web đọc được nội dung của các trang web khác nếu không được cấp một đặc quyền.

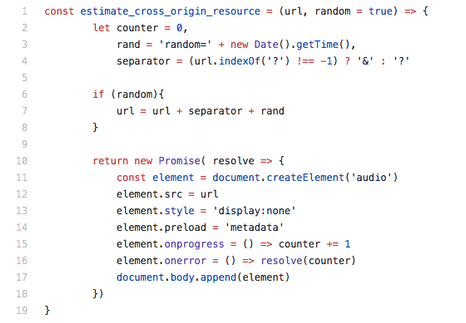

Ron Mass đã phát hiện ra rằng các thẻ HTML audio/video không kiểm tra định dạng tài nguyên (resource) có đúng dạng MIME hay không và hacker có thể sử dụng nhiều thẻ video hoặc audio ẩn trên trang web của mình để request các bài đăng Facebook.

Tin tặc có thể tấn công hệ thống mạng thông qua số máy fax

Mặc dù kỹ thuật này không giúp hiển thị các bài đăng Facebook như mong muốn, nó vẫn cho phép trang web của hacker tính toán được kích thước của cross-origin resource (một cross-origin resource chẳng hạn như bài đăng Facebook được request bởi trang web của hacker) và số lần request tới resource đó để xác định bài đăng nào vừa được request bởi một người theo dõi cụ thể. Các phép tính toán kể trên có thể được thực hiện bằng JavaScript.

Một thành viên trong nhóm bảo mật của Google cũng đã chỉ ra rằng lỗ hổng này có thể bị lợi dụng để lấy thông tin session của người dùng.

Cơ chế của lỗ hổng này tương tự một lỗ hổng đã được vá trong tháng Sáu vừa rồi và chúng đều dựa trên điểm yếu trong cơ chế của trình duyệt khi xử lý các cross-origin resource liên quan đến audio và video. Lỗ hổng kể trên có thể được khai thác để lấy cắp thông tin Gmail và Facebook messages.

Nhà nghiên cứu bảo mật của hãng Imperva đã báo cáo với Google về CVE-2018-6177 và nó đã được vá trong phiên bản Chrome 68. Vì vậy, người dùng nên cập nhật Chrome của mình lên phiên bản mới nhất này.

Theo: https://thehackernews.com/2018/08/google-chrome-vulnerability.html

Đón đọc các tin tức mới nhất về công nghệ TẠI ĐÂY