Tấn công APT: các đặc điểm và biện pháp phòng chống

Tấn công APT có chủ đích Thuật ngữ APT (Advanced Persistent Threat) được dùng để chỉ kiểu tấn công dai dẳng và có chủ đích vào một thực thể. Kẻ tấn công có thể được hỗ trợ bởi chính phủ của một nước nào đó nhằm tìm kiếm thông tin tình báo từ một chính phủ nước khác. Tuy nhiên không loại trừ mục ...

Tấn công APT có chủ đích

Thuật ngữ APT (Advanced Persistent Threat) được dùng để chỉ kiểu tấn công dai dẳng và có chủ đích vào một thực thể. Kẻ tấn công có thể được hỗ trợ bởi chính phủ của một nước nào đó nhằm tìm kiếm thông tin tình báo từ một chính phủ nước khác. Tuy nhiên không loại trừ mục tiêu tấn công có thể chỉ là một tổ chức tư nhân.

Cho đến nay, tấn công APT thường được dùng với mục đích:

- Thu thập thông tin tình báo có tính chất thù địch.

- Đánh cắp dữ liệu và bán lại bí mật kinh doanh cho các đối thủ.

- Làm mất uy tín của cơ quan tổ chức.

- Phá hoại, gây bất ổn hạ tầng CNTT, viễn thông, điện lực….

Cuộc tấn công vào website của hãng bảo mật RSA năm 2011, bằng cách lợi dụng lỗ hổng trên Flash Player, hoặc cuộc tấn công sử dụng sâu Stuxnet nhằm vào các cơ sở hạt nhân của Iran có thể được coi là những ví dụ điển hình của thể loại tấn công mạng kiểu này. Tại Việt Nam, trong suốt tháng 7/2013, việc một số báo điện tử phải chịu một cuộc tấn công kéo dài, có chủ đích, gây khó khăn cho việc truy nhập vào website, cũng thuộc dạng tấn công APT này.

Trong quá trình chống lại những đợt tấn công DDoS nhằm vào một số báo điện tử tại Việt Nam thời gian vừa qua, các tổ chức an ninh mạng đã tìm ra những mã độc tạo botnet và đã phát hiện ra một loại mã độc nguy hiểm có tên gọi Cbot đang lây nhiễm trên nhiều máy tính.

Về cơ bản, Cbot thực hiện giả mạo các phần mềm chính thống, tuy nhiên mức độ tinh vi của chúng là hoạt động rất âm thầm, bản thân Cbot “án binh bất động” trong một khoảng thời gian dài và chỉ bùng phát hoạt động mạnh mẽ sau khi nhận được lệnh từ máy chủ điều khiển. Với cách hoạt động âm thầm, Cbot hoàn toàn có thể cập nhật phiên bản mới bất cứ lúc nào nếu nó bị các phần mềm diệt virus nhận diện.

Khi hoạt động trong hệ thống máy tính của nạn nhân, Cbot ẩn náu trong 2 file là btwdins.exe và btwdins.dll, sau đó chúng thực hiện kết nối tới các link có chứa nội dung mục tiêu tấn công. Cbot thực hiện tải về các file *.thn tương ứng từ các link này và sau khi giải mã file, Cbot sẽ nhận được nội dung có chứa các đường dẫn đến các trang báo điện tử là mục tiêu và các lệnh để tiến hành tấn công DDoS.

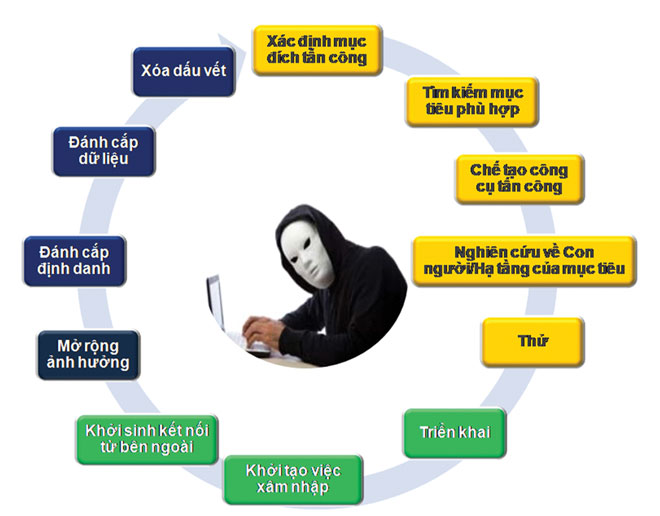

APT diễn ra như thế nào?

“Vòng đời” của một cuộc tấn công APT được mô tả theo ba giai đoạn chính như sau, mỗi giai đoạn có thể có nhiều bước.

Giai đoạn chuẩn bị

Ở giai đoạn này, kẻ tấn công sẽ xác định mục đích tấn công, từ đó tìm kiếm mục tiêu phù hợp. Sau khi đã nhắm được mục tiêu tấn công, chúng sẽ chế tạo công cụ tấn công và đầu tư thời gian, công sức để nghiên cứu mục tiêu (về con người và hạ tầng CNTT của mục tiêu). Bước tiếp theo, chúng sẽ thực hiện tấn công thử.

Giai đoạn khởi động cuộc tấn công – xâm nhập

Kẻ tấn công sẽ triển khai cuộc tấn công theo kịch bản đã dựng sẵn, sau đó khởi tạo việc xâm nhập, cài cắm virus, backdoor vào hệ thống bị tấn công và khởi sinh các kết nối “ẩn” từ bên ngoài thông qua các backdoor.

Thực hiện đánh cắp dữ liệu, phá hoại

Thông qua các kết nối đã được cài cắm, kẻ tấn công sẽ tìm cách mở rộng ảnh hưởng vào hệ thống thông tin của nạn nhân và thực hiện các hoạt động đánh cắp định danh, đánh cắp dữ liệu…. Sau đó, chúng sẽ thực hiện bước xóa dấu vết nhằm che giấu các hành vi đã thực hiện.

Một ví dụ điển hình về tấn công APT

Tháng 3/2013, một cán bộ ngành Công an có nhận được một thư điện tử gửi đích danh từ địa chỉ email mang tên của một cán bộ thuộc Bộ Khoa học và Công nghệ. Email có chữ ký với đầy đủ thông tin, số điện thoại di động của người gửi, kèm theo một tập văn bản đính kèm là công văn mang tên “CV xin xác nhận LLKH- CN.doc”. Nhận thấy email này có một số điểm nghi vấn, đồng chí này đã liên lạc với người gửi thì được biết hộp thư email này thực ra đã bị đánh cắp password từ lâu và hiện chủ sở hữu đã mất quyền sử dụng. Người gửi email cũng không hề quen biết cán bộ công an này.

Bằng các biện pháp nghiệp vụ, cơ quan chuyên môn đã xác định được email này được gửi lên máy chủ của Yahoo từ một máy tính nối mạng có địa chỉ IP 118.145.2.250 tại nước ngoài, thông qua một công ty cung cấp dịch vụ internet của nước này. Cơ quan cảnh sát cũng khẳng định đây là một virus backdoor có chức năng gửi truy vấn tới một máy chủ có địa chỉ IP là 182.242.233.53 tại nước ngoài thông qua nhà cung cấp dịch vụ ở đây. Nếu như không bị phát hiện và ngăn chặn, virus này sẽ bắt đầu quá trình âm thầm đánh cắp dữ liệu mà nạn nhân không hề biết.

Qua ví dụ trên có thể thấy, rõ ràng kẻ tấn công đã nghiên cứu kỹ về nạn nhân mà nó định nhằm tới, từ chức danh đến nội dung công việc đang thực hiện. Với cách tiếp cận này, khi làm việc trên không gian mạng mà không cảnh giác thì sẽ dễ dàng bị “mắc bẫy”.

Kẻ tấn công có thể tổ chức tấn công từ bên ngoài biên giới và hoàn toàn là “ảo”. Điều này làm cho việc truy xét, tìm ra thủ phạm để ngăn chặn và truy cứu trách nhiệm là hết sức khó khăn.

Kỹ thuật tấn công này hoàn toàn không có gì đặc biệt: kẻ tấn công đánh cắp mật khẩu của người trung gian, giả mạo thư điện tử, cài đặt backdoor… Đây là các kỹ thuật này hầu như đã xuất hiện từ lâu hoặc đang tồn tại khá phổ biến.

Đánh giá về tấn công APT

Trong tất cả các ví dụ minh họa và các thống kê về tấn công APT đều không có mô tả về một kỹ thuật tấn công mới, hay cao siêu nào được áp dụng khi kẻ tấn công tiến hành APT. Từng kỹ thuật được sử dụng đều rất quen thuộc với các chuyên gia an toàn thông tin. Hầu hết các tấn công sau khi đã được phân tích đều thấy rằng, đó là tổng hợp của một số kiểu tấn công đang phổ biến. Kẻ tấn công đã phối hợp các biện pháp với nhau rất khoa học, tỉ mỉ và thông minh.

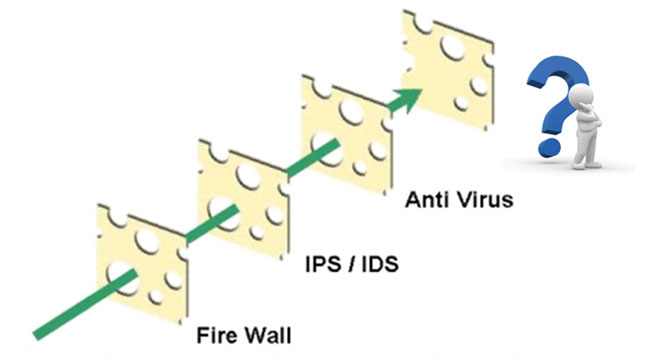

Đánh giá này sẽ giúp bên phòng thủ nhận thức được rằng: việc áp dụng các công cụ, biện pháp bảo mật tối tân, đắt tiền, chưa chắc tránh được các cuộc tấn công APT đã và sẽ xảy ra. Không phải ngẫu nhiên mà một số tài liệu đã gọi kẻ tấn công là các “Nghệ sĩ” và các “Nghệ sĩ” này thường rất kiên trì để vòng tránh qua các biện pháp bảo mật sẵn có. Có nhiều ví dụ về việc nạn nhân có đủ các biện pháp bảo mật như Firewall, IPS, Antivirus,… nhưng hệ thống vẫn bị thiệt hại bởi tấn công APT.

Bị tấn công “Dai dẳng”: Kẻ tấn công có thể bỏ hàng tháng để thu thập thông tin cá nhân của nạn nhân nhằm làm tiền đề cho cuộc tấn công, từ cách đặt tên file, mối quan tâm khi mở email, mối quan hệ của nạn nhân trên thế giới ảo,… Kẻ tấn công cũng có thể bỏ nhiều tháng để thử đi thử lại một công cụ, một phương thức tấn công sao cho có thể khai thác được một lỗi bảo mật trên hệ thống của “nạn nhân”, sau đó có thể chờ vài tháng để kích hoạt các hành động tấn công.

Cuộc chiến bị động và không “công bằng”: Một chuyên gia đã phát biểu trên Tạp chí SCMagazine vào đầu năm 2013 như sau: “chỉ có 2 loại nạn nhân: một loại đã và đang bị tấn công, còn lại là những nạn nhân không biết là mình đang bị tấn công”. Một trojan, backdoor, virus nhiễm vào máy tính ngày hôm nay, có thể sẽ là mở đầu của một tấn công APT vào những ngày sau đó. Với sự bùng nổ của Internet, bất kỳ ai cũng có thể tải xuống (hoặc mua) một bộ công cụ để phát triển các cách tấn công cơ bản như: chế ra sâu, trojan, backdoor, virus,… Bên phía phòng thủ sẽ luôn phải “chạy theo sau” sự phát triển không mong muốn này.

Chống lại APT

Một điều rất dễ nhận thấy là trong một chuỗi các thao tác, chỉ cần một trong các thao tác bị phát hiện và chặn đứng, thì cuộc tấn công APT sẽ coi như thất bại. Nếu một trong các tình huống sau đây xảy ra thì tấn công APT khó có thể thành công:

- Không có các thông tin về nạn nhân (tên tuổi, địa chỉ email, số điện thoại,…), không có mô tả về hệ thống của nạn nhân, thì việc đưa ra kịch bản tấn công là bế tắc.

- Không có các điểm yếu, các lỗ hổng trên hệ thống (lỗi trên hệ điều hành, lỗi trên ứng dụng, lỗi do các phần mềm của bên thứ 3), kẻ tấn công sẽ không có cơ hội để lợi dụng lấn sâu, khai thác hệ thống.

- Phát hiện và ngăn chặn kịp thời kết nối tới máy chủ điều khiển.

- Phát hiện và ngăn chặn kịp thời các hành động phát tán, cài đặt mã độc hại trong hệ thống.

Chính vì tấn công APT rất tỉ mỉ, bao gồm nhiều bước và dường như được thiết kế riêng cho từng cá nhân, do đó điểm yếu của APT là nó có thể thành công với một số nạn nhân nhất định, nhưng sẽ thất bại nếu môi trường của nạn nhân thay đổi. Từ nhận định này, một số chuyên gia an toàn thông tin trên thế giới đề xuất áp dụng mô hình “Phomát Thụy sỹ – Swiss Cheese” để chống lại APT. Nguyên tắc của mô hình là: Một miếng phomat có thể có lỗ thủng nhưng nếu ta khéo léo sắp sếp chúng so le với nhau, hệ thống sẽ được bịt kín.

Từ nguyên tắc này, việc triển khai các hành động cụ thể chống lại tấn công APT có thể theo một số bước sau:

- Nắm rõ về giá trị của các tài nguyên thông tin trong hệ thống, từ đó xác định các biện pháp cất giữ, bảo vệ một cách phù hợp đối với các tài nguyên trọng yếu.

- Có một hệ thống các biện pháp an toàn thông tin cơ bản, phù hợp với thực trạng nhiệm vụ của hệ thống. Điều này giúp các nhà quản lý về an toàn thông tin của tổ chức có thể kịp thời phát hiện và chặn đứng một khâu nào đó của cuộc tấn công. Ví dụ: hệ thống SIEM sẽ giúp sớm phát hiện ra các hành vi và luồng đi của tấn công.

- Luôn quan tâm tới luồng di chuyển của các dữ liệu quan trọng, kiểm soát các hành vi diễn ra tại các tài nguyên trọng yếu của hệ thống – bằng các công cụ tự động, hay bằng các thao tác quản lý hàng ngày.

- Kịp thời áp dụng các biện pháp cụ thể, bằng các giải pháp, công cụ nhằm có ngay được các “lát phomát” thích hợp, che kín các lỗ hổng của hệ thống.

APT là sản phẩm “may đo”, do đó các biện pháp trên đây cũng chưa chắc là đúng cho mọi hoàn cảnh, song chúng góp một phần vào định hướng để giúp hệ thống máy tính an toàn trước các cuộc tấn công APT dai dẳng, có chủ đích.

Bài viết cùng chủ đề << Các cuộc tấn công APT ngày càng tồi tệ trong năm 2015Phát hiện các cuộc tấn công mạng quy mô lớn bởi nhóm tin tặc CopyKittens >>