Virus đòi tiền chuộc Cryptowall lây lan nhanh chóng thông qua những quảng cáo độc hại

Ransomware là một mối đe dọa đang nổi lên trong quá trình phát triển của tội phạm mạng kỹ thuật nhằm lấy đi tiền của bạn. Thông thường, các phần mềm độc hại sẽ khóa hệ thống máy tính của nạn nhân hoặc mã hóa các tài liệu và tập tin trong máy tính để tống tiền nạn nhân. Mặc dù trước đó, chúng ...

Ransomware là một mối đe dọa đang nổi lên trong quá trình phát triển của tội phạm mạng kỹ thuật nhằm lấy đi tiền của bạn. Thông thường, các phần mềm độc hại sẽ khóa hệ thống máy tính của nạn nhân hoặc mã hóa các tài liệu và tập tin trong máy tính để tống tiền nạn nhân.

Mặc dù trước đó, chúng tôi đã nhận ra các mẫu của Ransomware có xu hướng đơn giản hóa để tống tiền nạn nhân. Nhưng với sự gia tăng theo cấp số nhân của các mẫu phần mềm độc hại Ransomware, nhiều trang gần đây đã chú ý hơn trong thiết kế, bao gồm Cryptolocker, Icepole, PrisonLocker, CryptoDefense và các biến thể của nó.

Hiện nay, các Ransomware được gọi là Cryptowall, một biến thể mới nhất của Ransomware Cryptolocker nổi tiếng là nhắm mục đích vào người dùng bằng cách buộc họ tải về phần mềm độc hại thông qua những quảng cáo trên các trang cá nhân thuộc các mạng xã hội Disney, Faceook, báo The Guardian và những trang khác.

Cryptolocker được thiết kế và tạo ra bởi cùng một nhà phát triển phần mềm độc hại, kẻ đã tạo ra các CryptoDefense ransomware rất tinh vi (Trojan.CryptoDefense), xuất hiện vào hồi cuối tháng 3, đó là kẻ nắm giữ rất nhiều dữ liệu máy tính của các nạn nhân bằng việc gói chúng trong các mã hóa mạnh RSA 2048 cho tới khi nạn nhân trả một khoản tiền chuộc.

Nhưng thật không may, tác giả của phần mềm độc hại không nhận ra rằng hắn đã để lại chìa khóa để giải mã ẩn giấu bên trong máy tính của người sử dụng trong một thư mục với dữ liệu ứng dụng.

Vì thế, để khắc phục điều này, những kẻ phát triển tạo ra Cryptowall Ransomware cũng như các phiên bản mới nhất của CryptoDefense, việc mã hóa các tập tin và tài liệu của hệ thống bị nhiễm độc bởi Cryptowall là không thể.

Các nhà nghiên cứu của Cisco cho thấy rằng tội phạm mạng đã bắt đầu nhắm mục tiêu vào người dùng bằng các RIG Exploit Kits (EK) để phân phối phần mềm độc hại Cryptowall Ransomware.

Rig Exploit Kits (EK) lần đầu được phát hiện bởi Kahu Security trong tháng tư, để kiểm tra cho các phiên bản chưa được vá của Flash, Internet Explorer, Java hoặc các chương trình đa phương tiện Silverlight trên các máy của người dùng và nếu tìm thấy, hệ thống sẽ bị kẻ xấu khai thác ngay lập tức.

Các nhà nghiên cứu của Cisco đã có cảnh báo ở mức độ cao của traffic với các loại mã khai thác RIG exploit kit mới, vì vậy họ đã ngăn chặn các yêu cầu trên hơn 90 domain. Khi tiếp tục điều tra, công ty này nhận thấy nhiều người sử dụng các trang web điện toán đám mây (CWS) đã click vào các ứng dụng độc hại trong các quảng cáo với các tên miền như “apps.facebook.com”, “awkwardfamilphotos.com”, “theguardian.co.uk” và “go.com” cùng nhiều trang khác.

Sau khi click vào, các trang quảng cáo sẽ chuyển hướng nạn nhân đến một trong những website độc hại và một khi hệ thống bị lây nhiễm với RIG Exploit Kit, nó sẽ phân tán các phần mềm độc hại Cryptowall Ransomware.

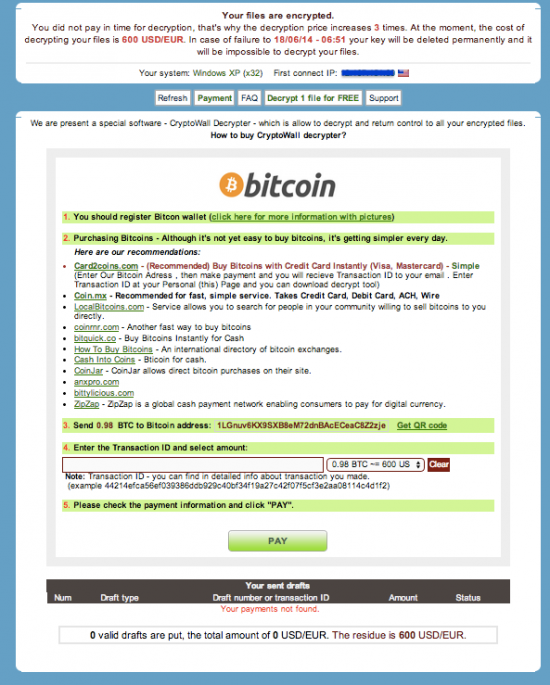

Hiện nay, khi Cryptowall này được cài đặt vào hệ thống bị lây nhiễm, nó sẽ bắt đầu quá trình quét lại hệ thống ổ cứng để mã hóa dữ liệu.

Sau khi mã hóa các tập tin trên hệ thống dữ liệu của nạn nhân, nó sẽ tạo ra các tập tin bao gồm các hướng dẫn chuộc tiền trong mỗi thư mục đã được mã hóa, yêu cầu đòi tiền chuộc lên đến 500 USD. Các dịch vụ mà người dùng được hướng dẫn để trả số tiền chuộc là một dịch vụ ẩn mà sử dùng các máy chủ yêu cầu và kiểm soát lưu trữ trên miền TOR.onion.

Phần lớn nhất của sự lây nhiễm này, khoảng 42% là ở Hoa Kỳ, tiếp theo là Anh và Australia nhưng họ tin rằng một số nhóm và kẻ xấu có liên quan đến chuỗi tấn công này.

Theo The Hacker News

Bài viết cùng chủ đề << Petya – Mã độc nguy hiểm tương tự WannaCry đang phát tán toàn cầuPhần mềm đòi tiền chuộc mới TorrentLocker dựa mã hóa của CryptoLocker và CryptoWall >>