- 1 Cài đặt phần mềm cần thiết cho học lập trình web

- 2 Tự Học HTML Cơ Bản Online Miễn Phí Từ A đến Z

- 3 Seo website dành cho dân IT

- 4 REACT NATIVE

- 5 sdfdsf

- 6 Lập trình di động với React Native

- 7 Vue.js

- 8 Kiếm thức cơ bản HTML CSS

- 9 So sánh count() và sizeof() 2 phần tử đếm mảng

- 10 Toán tử và biểu thức của php

Hệ điều hành Tail phát hành phiên bản mới vá lỗ hổng trong thư viện NSS

Tail, một hệ điều hành dựa trên Linux có độ bảo mật cao được thiết kế đặc biệt và tối ưu hóa để bảo vệ danh tính và sự riêng tư của người sử dụng, đã cho ra mắt phiên bản mới, phiên bản Tail 1.1.2. Tail, còn được gọi là “hệ thống Amnesiac Incognito”, là một phân phối miễn phí tập ...

Hơn 20.000 tài khoản Twitter được sử dụng trong các chiến dịch lừa đảo trực tuyến

Nền tảng tin nhắn Twitter là một nguồn quan trọng đối với tội phạm mạng, hơn 20.000 tài khoản được sử dụng để gửi các liên kết độc hại trong các chiến dịch lừa đảo mới bị phát hiện. Âm mưu này rất đơn giản, và nói chung chỉ cần một tài khoản bị xâm nhập là đủ để lây lan các URL xấu và lừa ...

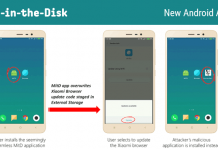

Chính phủ Trung Quốc sử dụng mã độc theo dõi người biểu tình tại Hồng Kông

Trong khi hàng ngàn người dân tụ tập trên các đường phố Hồng Kông đòi bầu cử dân chủ thì các nhà nghiên cứu bảo mật đã phát hiện ra hai phần mềm mã độc xuất hiên trên điện thoại di động mà dường như được sử dụng bởi chính phủ Trung Quốc nhằm theo dõi người biểu tình. Người dân Hồng Kông ...

Microsoft ra mắt chương trình bug bounty cho các dịch vụ trực tuyến

Bug Bounty là chương trình trao thường của các tổ chức cho các nhà nghiên cứu, các hacker có các phát hiện bảo mật trên hệ thống và các sản phẩm của tổ chức đó. Chương trình này của Microsoft được áp dụng cho bất cứ ai và số tiền thưởng tối thiểu là 500$ tùy theo mức độ ảnh hưởng của lỗ hổng. ...

Hacker lợi dụng jQuery.com để thực hiện tấn công Drive-by

Khách truy cập tới jQuery.com đang trở thành mục tiêu của cuộc tấn công “drive-by” vào ngày 18 tháng 12, bộ khai thác RIG được chèn vào hệ thống của Jquery, phần mềm độc hại này được thiết kế để ăn cắp tên người dùng và mật khẩu, công ty bảo mật RiskIQ cảnh báo. Các bộ khai ...

Các nhà nghiên cứu đưa ra công nghệ dự đoán tên miền độc hại

SEATTLE – một hình thức lừa đảo điển hình. Đây một cuộc tấn công sử dụng các mã độc dựa trên các website, tuy nhiên nó cần một vài điều kiện để có thể hoạt động được. Và một trong những điều kiện quạn trọng đó là có 1 tên miền chứa mã độc bên trong. Các nhà nghiên cứu dành rất nhiều thời gian ...

Xuất hiện biến thể Trojan Tinba mới

Các mã nguồn bị rò rỉ của Tinba Trojan, còn được gọi là Tinybanker và Zusy, đã được sửa đổi bởi tội phạm mạng, những kẻ gắn nó với user-mode rootkit (rootkit chế độ người dùng) có khả năng và quy trình xác thực để đảm bảo rằng các thông điệp được gửi từ một bot chủ đích thực. Các biến thể ...

Trang web torrent tracker lớn nhất thế giới dùng máy ảo để trốn cảnh sát

The Pirate Bay là trang web torrent tracker lớn nhất thế giới, xử lý các yêu cầu từ hàng triệu người sử dụng mỗi ngày. Nó nằm trong top 100 trang web được truy cập nhiều nhất trên Internet, nổi tiếng với khả năng lưu trữ nội dung bất hợp pháp trên trang web. Mặc dù đã bị cảnh cáo cấm, trang ...

NetHunter biến thiết bị Android của bạn thành vũ khí tấn công

Các nhà phát triển của hệ điều hành mã nguồn mở Kali Linux đã công bố một dự án Kali mới, được gọi là NetHunter, chạy trên một thiết bị Google Nexus. Biến thiết bị Android của bạn thành vũ khí tấn công. Kali Linux là một hệ điều hành mã nguồn mở dùng để thử nghiệm xâm nhập và pháp lý, được ...

Ransomware CryptoLocker ngày càng trở nên phổ biến

Ransomware là thuật ngữ ám chỉ loại phần mềm độc hại được lây lan vào máy tính và giữ máy tính đó làm “con tin” cho đến khi người dùng trả một số tiền xác định hoặc thực hiện các hướng dẫn cụ thể của chúng. Ransomware hạn chế quyền truy cập và kiểm soát hệ thống. Một số trường hợp ...