- 1 Cài đặt phần mềm cần thiết cho học lập trình web

- 2 Tự Học HTML Cơ Bản Online Miễn Phí Từ A đến Z

- 3 Seo website dành cho dân IT

- 4 REACT NATIVE

- 5 sdfdsf

- 6 Lập trình di động với React Native

- 7 Vue.js

- 8 Kiếm thức cơ bản HTML CSS

- 9 So sánh count() và sizeof() 2 phần tử đếm mảng

- 10 Toán tử và biểu thức của php

Điểm mặt 10 hacker khét tiếng nhất thế giới

Dù là để thử thách bản thân và thỏa chí tò mò, những hacker này cũng đã phải ngồi tù ít nhất vài tháng cho hành động của mình. Trong quá trình sử dụng máy tính cá nhân, chắc hẳn đã có lúc bạn gặp phải tình trạng máy bị nhiễm virus và có thể gây mất ổn định hệ thống. Dẫu vậy, đây rất có thể ...

Lỗ hổng bảo mật trong Joomla ảnh hưởng hàng nghìn website Việt Nam

Vài ngày nay, trong giới hacker đang truyền tay nhau một lỗ hổng bảo mật trong joomla. Lỗ hổng này nằm trong component có tên là com_tag của Joomla. Khai thác lỗ hổng, hacker có thể dễ dàng lấy được tài khoản (gồm tên đăng nhập và mật khẩu) của quản trị website. Tuy nhiên do mật khẩu đã được ...

Vì sao các hacker lại viết ra virus?

Vì sao hacker lại cố gắng xâm nhập vào máy tính người khác? Vì sao hacker dành nhiều thì giờ viết những con sâu máy tính (worm) chui vào máy bạn và gởi email tới tất cả những người trong danh bạ của bạn? Vì sao họ lại viết virus để xóa tài liệu trong máy bạn, làm hư boot record hoặc làm nhiều việc ...

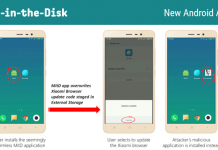

Lỗ hổng trên thiết bị Android tạo ra các cuộc gọi trái phép

Một lỗ hổng lớn được phát hiện trên hầu hết các phiên bản Android cho phép các ứng dụng Android độc hại tạo ra các cuộc gọi từ thiết bị của người dùng mà không được phép. Lỗ hổng nghiêm trọng này được xác định và thông báo đến Google cuối năm ngoái bởi các nhà nghiên cứu đến từ công ty bảo ...

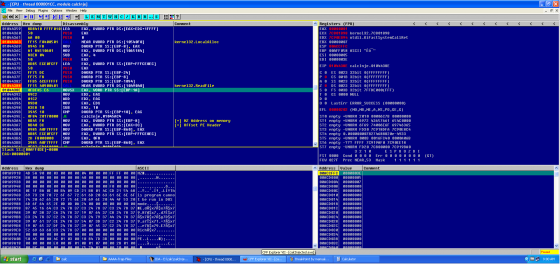

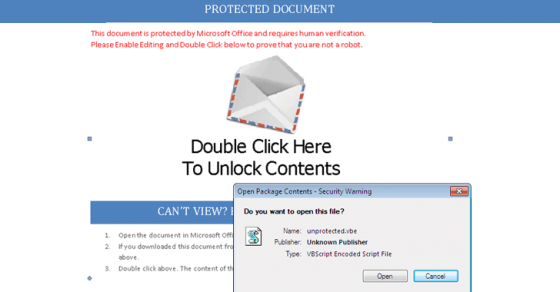

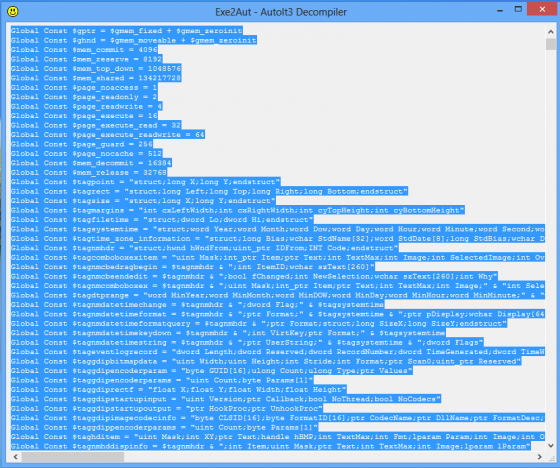

Phân tích và tìm diệt mã độc

Trong các bài trước tôi đã trình bày với các bạn về một số kỹ thuật liên quan đến virus, mã độc Một số đặc tính và phương pháp phòng tránh mã độc Kiểm tra, theo dõi, phát hiện mã độc Hôm nay tôi sẽ tiếp tục với bài viết về phân tích và diệt mã độc. Phân tích mã độc như thế nào? ...

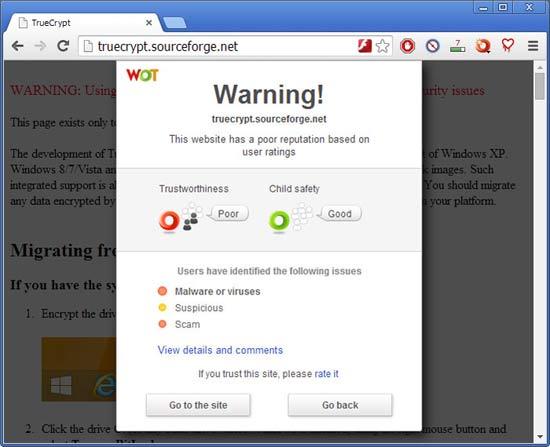

TrueCrypt không chết và sẽ tiếp tục phát triển

TrueCrypt lần đầu phát hành phiên bản 1.0 vào tháng 2 năm 2004, dựa trên E4M. Nhiều phiên bản mới và các bản phát hành bổ sung đã được thực hiện kể từ đó, với phiên bản mới nhất là 7.1a, phát hành ngày 7/2/2012. TrueCrypt hỗ trợ Microsoft Windows, OS X và hệ điều hành GNU/ Linux. Phiên bản cho ...

10 loại virus nguy hiểm nhất mọi thời đại

Virus máy tính từ lâu đã là cơn ác mộng của tất cả các ngành nghề có liên quan đến máy tính. Sau đây là danh sách 10 virus máy tính đáng sợ nhất mọi thời đại. Melissa Mùa xuân năm 1999, một người đàn ông tên là David L.Smith đã tạo ra một loại virus máy tính dựa trên lệnh Microsoft ...

Điểm tin an ninh mạng tuần 26

Tin tức an ninh mạng nổi bật trong tuần Cuộc tấn công có chủ đích vào Bộ Tài Nguyên Và Môi Trường Việt Nam Các chuyên gia của ESET gần đây đã báo cáo về một cuộc tấn công có chủ đích vào bộ Tài Nguyên và Môi trường Việt Nam (Bộ TN&MT). Bài phân tích cho thấy khả năng vượt qua cả phần mềm ...

Cấu hình IDM để tự động quét Virus sau khi tải tệp tin

Hiện nay một số phần mềm chống Virus có chế độ bảo vệ thời gian thực (realtime protection) do đó bạn không cần thêm bất kì thiết lập nào trong IDM. Chúng sẽ tự động quét tất cả những tệp tin đã tải về. Nhưng mặt khác, phần mềm chống virus sẽ cố gắng kiểm soát tất cả các dữ liệu trên ổ cứng của bạn ...

Trung Quốc muốn có “chủ quyền Internet”

Khi Internet ngày càng trở nên quan trọng với các hoạt động hàng ngày của chính phủ và các công ty đa quốc gia, Trung Quốc đã kêu gọi cần có “chủ quyền internet”. Trong một bài viết dài cả một trang trên số báo ra hôm thứ Hai vừa qua, tờ báo phát ngôn chính thức của Đảng cộng ...