- 1 Cài đặt phần mềm cần thiết cho học lập trình web

- 2 Tự Học HTML Cơ Bản Online Miễn Phí Từ A đến Z

- 3 Seo website dành cho dân IT

- 4 REACT NATIVE

- 5 sdfdsf

- 6 Lập trình di động với React Native

- 7 Vue.js

- 8 Kiếm thức cơ bản HTML CSS

- 9 So sánh count() và sizeof() 2 phần tử đếm mảng

- 10 Toán tử và biểu thức của php

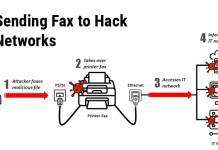

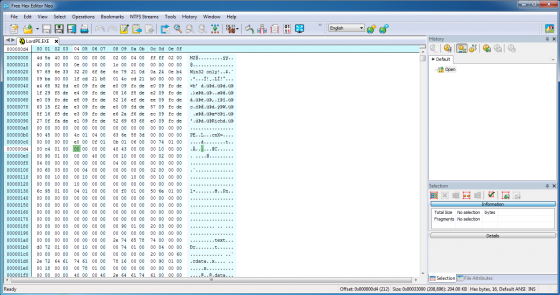

An ninh thông tin trong ứng dụng

Trong các bài trước tôi đã giới thiệu với các bạn các thông tin cơ bản về Hiểu về An ninh thông tin và các khái niệm liên quan. Các nguy cơ thường trực trong an ninh thông tin Hôm nay tôi sẽ đi vào thực tế với các kiến thức về an ninh thông tin liên quan tới các ứng dụng thực tế. 1. An ...

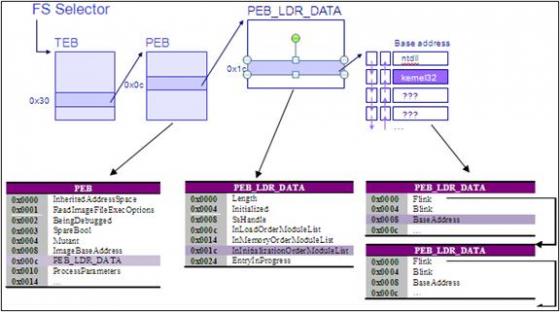

Windows Shell Code và Ứng dụng khai thác lỗi tràn bộ đệm – Phần 2

Chào các bạn, tiếp tục chủ đề về “Windows Shell Code và Ứng dụng khai thác lỗi tràn bộ đệm”. Hôm nay chúng ta tiếp tục giải quyết các vấn đề liên quan tới việc lấy địa chỉ hàm, nạp thêm thư viện và việc mã hóa shellcode. Nếu bạn nào chưa đọc bài viết trước của tôi, bạn có thể tham ...

Google đang theo dõi vị trí của bạn ở mọi nơi qua Google Maps

Google đang theo dõi vị trí của bạn ở mọi nơi thông qua Google Maps và Google Search, kể cả khi bạn đã yêu cầu không được truy cập vị trí. Mỗi lần dịch vụ Google Maps muốn sử dụng vị trí hiện tại của bạn, Google sẽ hỏi xem bạn có cho phép truy cập hay không, nhưng theo cuộc điều tra mới ...

Chuẩn bảo mật PCI DSS

Chuẩn bảo mật PCI DSS được đưa ra bởi PCI Security Standards Council (bao gồm các thành viên là các tổ chức thẻ quốc tế: Visa Inc, MasterCard Worldwide, American Express, Discover Financial Services, JCB International). Mục đích của PCI DSS bảo đảm an toàn cho dữ liệu thẻ khi được xử lý và lưu trữ ...

Lời khuyên để tạo ra các mật khẩu mạnh

Lời khuyên tạo ra một mật khẩu mạnh: Một mật khẩu nên được tạo thành từ sáu ký tự hoặc nhiều hơn; Một mật khẩu có thể chứa các chữ số, ký tự Latin, dấu cách và ký tự đặc biệt («.», «,», «?», «!», «<», «>», «”», v.v); #Khuyến cáo: nên tạo ra mật khẩu trong đó có kết hợp các ...

Các phương pháp phân tích mã độc

Có 2 phương pháp phân tích chính đó là: Phân tích tĩnh (Code (static) analysis) Phân tích động (Behavioral (dynamic) analysis) Gỡ rối (Debug) Điều tra hành vi của mã độc (malware forensics) Cả 2 phương pháp này cùng có mục đích là giải thích cách hoạt động của mã độc, công cụ, tuy nhiên ...

Microsoft thưởng 100,000 đô nếu tìm được lỗi trong các dịch vụ danh tính

Microsoft vừa ra mắt chương trình tìm lỗi có thưởng cho các nhà nghiên cứu tìm ra lỗ hổng bảo mật trong các “dịch vụ danh tính” của công ty. Hack mạng lưới và ăn cắp dữ liệu giờ đã là một chuyện phổ biến và dễ dàng hơn bao giờ hết nhưng không phải tất cả dữ liệu đều chứa giá trị ...

Lỗ hổng trong SmartThings Hub đe dọa “ngôi nhà thông minh” của bạn

Các nhà nghiên cứu đã tìm ra 20 lỗ hổng trong SmartThings Hub của Samsung, có thể khiến các thiết bị trong Smart Home bị tấn công. Các lỗ hổng trong SmartThings Hub cho phép kẻ tấn công kiểm soát các khóa thông minh, giám sát thiết bị trong nhà từ xa thông qua camera kết nối và thực hiện ...

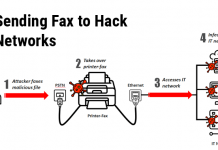

Tìm hiểu về cấu trúc PE file

PE là định dạng riêng của Win32. Hầu hết các file thực thi trên Win32 đều thuộc dạng PE (Trừ các tập tin VxDs và các file DLL 16 bít). Chúng ta hãy cùng tìm hiểu về cấu trúc PE file. Tại sao cần hiểu cấu trúc PE? Để có thể thực thi trên máy tính, nội dung file PE được chia thành các thành phần ...

Tìm hiểu về Internet Information Services (IIS)

IIS là viết tắt của từ (Internet Information Services ), được đính kèm với các phiên bản của Windows. Internet Information Services (IIS) chính là các dịch vụ dành cho máy chủ chạy trên nền hệ điều hành Window nhằm cung cấp và phân tán các thông tin lên mạng, nó bao gồm nhiều dịch vụ khác nhau như ...