Mozilla Firefox ra mắt phần mở rộng Web API để hỗ trợ Chrome và Opera

Những gì Firefox đang nghĩ đến là lên kế hoạch để đưa vào phần mở rộng trình duyệt web của Google chrome để hỗ trợ các tính năng của Mozilla Firefox. Công ty mẹ của Firefox là Mozilla Foundation đã quyết định cập nhật cơ sở hạ tầng add-on và phần mở rộng của chúng, tăng cường khả năng cho ...

GitHub bị tấn công DDOS lần thứ hai

GitHub, hệ thống lưu trữ mã nguồn mở lại một lần nữa bị tin tặc tấn công từ chối dịch vụ phân tán (DDoS) vào sáng sớm ngày hôm nay. GitHub hiện đã giải quyết xong sự cố sau 4 tiếng kết nối gián đoạn. Tấn công DDoS liên quan đến việc chiếm lưu lượng Internet, thông qua malware hoặc trình duyệt ...

Kali Linux 2.0 – hệ điều hành kiểm thử mạnh mẽ nhất thế giới ra mắt

Offensive Security , trung tâm đào tạo bảo mật hàng đầu thế giới về lĩnh vực tester và hacker cuối cùng cũng chính thức ra mắt phiên bản Kali Linux 2.0 . Hệ điều hành mã nguồn mở mang tên mới Kali Sana cùng với hàng trăm công cụ kiểm thử, điều tra số, xâm nhập và kĩ nghệ đảo ngược được tích ...

Tấn công đòi tiền chuộc đe dọa các thiết bị đeo tay và Internet of Things

Bạn có tự hào là chủ sở hữu của một chiếc đồng hồ thông minh, TV thông minh, tủ lạnh thông minh, ổ khóa thông minh, một chiếc xe có kết nối internet, hoặc sống trong một thành phố thông minh? Hãy cảnh giác! Gần đây, đã có báo cáo rằng sự phát triển của Internet of Things cuối cùng sẽ dẫn ...

Microsoft phát hành bản cập nhật Patch Tuesday đầu tiên cho Windows 10

Bản vá định kì Patch Tuesday tháng 8 đã được Microsoft phát hành. Patch Tuesday bao gồm 14 bulletin bảo mật, 5 trong số đó dành riêng cho Windows 10 và trình duyệt Edge mới nhất. Windows 10 có một khởi đầu khá cứng cáp về vấn đề gia công bảo mật. Tỉ lệ bản vá trong tháng đầu tiên chiếm 40% ...

Tải về miễn phí Windows 10 cho Internet of Things và Raspberry Pi 2

Vào tháng 2/2015, Raspberry Pi thế hệ thứ hai đã được phát hành và thường được biết đến với tên gọi Raspberry Pi 2. Điều đáng chú ý là Windows 10 sẽ hỗ trợ phần cứng cho khả năng tương thích của nó với các đối tượng thông minh, thường được gọi là ‘Internet of Things’. Hôm thứ Hai, ...

Windows 10 không ngừng theo dõi bạn, ngay cả khi vô hiệu hóa tính năng Creepy

Chúng ta đã có quan ngại về vấn đề riêng tư Windows 10, bao gồm cả tính năng Wi-Fi Sense gây tranh cãi. Ngoài ra, để đối phó với những vấn đề này đã có giải pháp – chỉ cần một cú nhấp chuột để sửa chữa các tính năng ảnh hưởng đến sự riêng tư cho phép Microsoft theo dõi người dùng. Nhưng thật ...

Phần mềm mã hóa dữ liệu VeraCrypt 1.12 được bổ sung tính năng PIM mới

Mã hoá dữ liệu nhạy cảm của bạn là điều rất quan trọng. Như bạn đã biết: Bảo mật Toàn vẹn Có sẵn … Là những yếu tố thiết yếu của an ninh thông tin. Có khá nhiều công cụ và phương pháp có sẵn trên mạng, nhưng không phải tất cả các công cụ mã hóa đều giống nhau. Chúng ta đang ...

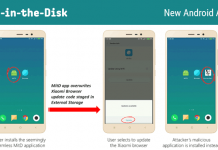

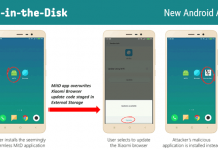

Lỗ hổng zero-day trong Google Admin App có thể bypass sandbox

Đội ngũ bảo mật Android đang có một tháng đầy bận rộn. Đầu tiên là lỗ hổng Stagefright ngay trước thềm hội nghị bảo mật Black Hat và các nhà nghiên cứu tiếp tục cung cấp thông tin về một lỗ hổng chưa được vá cho phép tin tặc bypass sandbox Android . Lỗ hổng nằm trong cách ứng dụng Google ...

Thay đổi cài đặt bảo mật Facebook có thể cho phép hacker trộm cắp thông tin cá nhân của bạn

Người dùng Facebook: Ai có thể tìm ra tôi…? Hacker: Tôi có thể!! Một nhà nghiên cứu bảo mật tuyên bố “Tội phạm công nghệ có thể dễ dàng quét dân số của cả một quốc gia để tìm mục tiêu”. Reza Moaiandin, giám đốc kỹ thuật tại Salt Agency, đã tìm ra cách khai thác một tính ...

Tên chính thức của Android M là ‘Marshmallow’ [Version 6.0]

“Android M sẽ tên là Muffin?, hay Mango shake?, Milkshake?, Malt ball?, Moon Pie?, Macaroon?, hay là Mars?, Marshmallow?”… Đây là trò chơi phỏng đoán của chúng ta khi Google tạo ra tình trạng chờ đợi ba tháng trước, trong buổi ra mắt của Android Developer Preview M tại Google ...

Apple Boot Camp 6 cập nhật hỗ trợ Windows 10

Người dùng máy tính Mac của Apple giờ đã có thể dual-boot OS X với một phiên bản Windows 10 32bit hoặc 64bit thông qua phiên bản Boot Camp 6. Apple đã phát hành một bản cập nhật cho Boot Camp hỗ trợ Windows 10. Người dùng Mac đã có thể chính thức chạy song song hai hệ điều hành thông qua ...

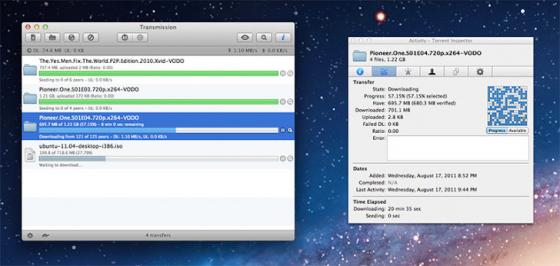

Khai thác BitTorrent nhằm thực hiện cuộc tấn công DoS quy mô lớn

Một lỗ hổng được phát hiện trong nhiều ứng dụng BitTorrent được dùng rộng rãi, bao gồm uTorrent, Vuze và Mainline, có thể được sử dụng để thực hiện một vụ tấn công từ chối dịch vụ (DDoS) khiến cho một hacker dễ dàng phá sập các trang web lớn. Một nghiên cứu mới của Florian Adamsky của Đại học ...

Công ty Internet Web.com bị tấn công rò rỉ thông tin thẻ tín dụng

C ông ty cung cấp dịch vụ hosting Web.com có trụ sở tại Florida thông báo rằng vừa bị rò rỉ dữ liệu. thông tin thẻ tín dụng và thông tin cá nhân thuộc về 93,000 khách hàng. Web.com không đưa ra thông tin về việc dữ liệu có được mã hóa hay làm thế nào truy cập thành công. Vụ xâm nhập được ...

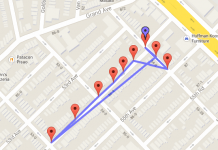

Facebook sa thải một thực tập sinh sau khi anh ta tiết lộ cách theo dõi vị trí người dùng

Aran Khanna, một sinh viên Đại học Harvard, đã phát hiện ra ‘Bản đồ của Marauder’ có thể cảm nhận và cung cấp vị trí địa lý bạn bè của bạn trên messenger. Khanna đã nhận được cơ hội để làm việc như một thực tập sinh cho Facebook … … Nhưng sau khi công khai nêu rõ rủi ...

Bản vá bảo mật ‘Stagefright’ vẫn khiến Android dễ bị xâm nhập

Bạn muốn hack điện thoại thông minh Android của ai đó bằng cách gửi chỉ một tin nhắn MMS? Hoàn toàn có thể, bởi vì bản vá của Google cho lỗ hổng Stagefright trong hàng trăm triệu thiết bị Android CÓ LỖI. Tuần trước, Google đã phát hành một bản vá chính thức cho lỗ hổng Stagefright ảnh hưởng ...

AT&T hỗ trợ NSA trong giám sát dữ liệu người dùng

Tập đoàn viễn thông AT&T là một trong những đối tác lớn của Cơ quan An ninh Quốc gia (NSA) trong chương trình giám sát, thu thập dữ liệu di động, email và lưu lượng Internet của người dùng. Báo cáo được đăng tải trên tờ New York Times vào thứ bảy vừa qua. Tài liệu do cựu nhân viên NSA ...

Thunderstrike 2 – Worm Firmware lây nhiễm qua cổng sạc máy tính Mac

Nếu bạn nghĩ rằng máy tính Mac bảo mật hơn Windows thì bạn nên suy nghĩ lại. Các nhà nghiên cứu bảo mật vừa mới phát triển ra một loại sâu máy tính có thể tự động lây lan giữa các MacBook thông qua cổng sạc ThunderBolt. Không giống như Thunderstrike 1 cần can thiệp vật lý vào thiết bị để ...

Nhóm hacker Impact Team phát tán 10GB dữ liệu người dùng

Chúng tôi đã từng có bài viết về website hẹn hò Ashley Madison bị hack, 37 triệu tài khoản bị ảnh hưởng. Nay nhóm hacker đứng đằng sau vụ việc đã tung toàn bộ dữ liệu khổng lồ này lên những trang mạng đen. Dữ liệu bị rò rỉ bao gồm những dữ liệu nhạy cảm khách hàng Ashley Madison như chi ...

Ransomware mã nguồn mở được phát hành với mục đích “giáo dục”

Một nhà nghiên cứu bảo mật Thổ Nhĩ Kì có tên Utku Sen đã lần đầu tiên đăng tải ransomware mã nguồn mở cho bất cứ ai cũng có thể tải về và phát tán. Không rõ động cơ của nhà nghiên cứu này là gì nhưng Utku Sen tuyên bố rằng mã độc này được sử dụng với mục đích giáo dục. “Hidden ...