Tin tặc tấn công trang web bầu cử của Ukraine

Tin tặc đã tấn công trang web của Ủy ban bầu cử Ukraine vào thứ 7, một đêm trước cuộc bầu cử quốc hội, nhưng cơ quan chức năng phủ định báo cáo của Nga cho rằng hệ thống kiểm phiếu không hoạt động nữa. Trang web www.cvk.gov.ua được điều hành bởi ủy ban phụ trách tổ chức các cuộc bầu cử hôm ...

Dropbox được sử dụng cho các cuộc tấn công lừa đảo

Dịch vụ lưu trữ tập tin Dropbox đã bị sử dụng cho một cuộc tấn công lừa đảo, mặc dù dịch vụ đã nhanh chóng để dừng hoạt động này lại. Các nhà cung cấp bảo mật cho biết đã phát hiện hàng loạt email thông báo cho người nhận rằng họ đã gửi một tập tin lớn, bao gồm một liên kết đến trên trang ...

OpenSSL phát hành bán vá cho lỗ hổng Poodle

Dự án OpenSSL đã phát hành một phiên bản mới của phần mềm mã hóa để vá một số lỗ hổng bảo mật bao gồm cả các lỗi được khai thác bởi các cuộc tấn công Poodle trên SSLv3. Các phiên bản cập nhật của OpenSSL được đưa ra chỉ vài ngày sau khi một bộ ba của các nhà nghiên cứu tại Google tiết lộ ...

Ứng dụng Samsung Find my mobile chứa lỗ hổng nguy hiểm có thể khai thác từ xa

Một lỗ hổng Zero-Day mới được phát hiện trong ứng dụng Find my mobile của Samsung. Lỗ hổng sẽ khóa thiết bị của người dùng từ xa và vẫn chưa thể xác nhận được nguồn gửi mã khóa dữ liệu. Find my mobile là một dịch vụ web di động của Samsung, cung cấp tính năng xác định vị trí điện thoại bị ...

Phân tích lỗ hổng SQLi nghiêm trọng trong Drupal dễ dàng bị khai thác

Một lỗ hổng nguy hiểm trong Drupal cho phép tạo mới các tài khoản quản trị của hệ thống. Hiện Drupal đã phát hành một phiên bản mới của Drupal bạn nên cập nhật ngay phiên bản mới để đảm bảo an toàn cho hệ thống của mình. Nguy cơ bảo mật này được đánh số mã CVE là CVE-2014-3704 và có khả năng ...

Việt Nam vô địch giải đấu CTF “Hack in the Box”

HITB CTF – là một trong những cuộc thi CTF (Capture the Flag) có uy tín cao trong lĩnh vực an ninh mạng, được tổ chức bên lề tại hội thảo “Hack in the Box” tổ chức tại Malaysia. Năm nay, HITB CTF 2014, mặc dù gặp phải sự cạnh tranh khốc liệt từ các đại diện của châu Á và châu Âu như ...

7 tính năng tuyệt vời được tích hợp trong phiên bản mới Android 5.0 Lollipop

Sau khi cung cấp hệ điều hành phiên bản Kit-Kat, giờ đây, Google đã sẵn sàng phục vụ người dùng phiên bản Lollipops. Công ty tiết lộ tên chính thức của phiên bản Android L tiếp theo mang tên Android 5.0 Lollipop. Android 5.0 Lollipop mới phát hành được tích hợp cho điện thoại thông minh ...

Facebook phát triển công cụ phát hiện mật khẩu bị đánh cắp

Khi thông tin của của hàng triệu hay thậm chí là hàng tỷ tên người dùng đi kèm với mật khẩu bị đánh cắp và được đưa lên Pastebin, Github hoặc một diễn đàn của nào đó của các hacker rất nhiều nạn nhân đã lên tiếng về điều này. Và đa phần những nạn nhân thường lo lắng tự hỏi liệu danh tính và ...

Phân tích hoạt động của mã độc độc tấn công máy ATM

Các loại mã độc độc tấn công máy ATM đã xuất hiện – Đầu năm nay, theo yêu cầu của một tổ chức tài chính, nhóm nghiên cứu toàn cầu của Kaspersky Lab và Analysis đã thực hiện một cuộc điều tra về một cuộc tấn công không gian mạng nhắm vào nhiều máy ATM. Trong quá trình điều tra này, các nhà ...

Một số người dùng Dropbox bị mất dữ liệu khi đồng bộ

Dropbox, dịch vụ lưu trữ trực tuyến nổi tiếng hôm nay đã tuyên bố rằng có sự cố trong ứng dụng Selective Sync gây nên việc mất dữ liệu người dùng khi đồng bộ hóa với cloud. Một người dùng đã chia sẻ nội dụng email mà Dropbox gửi: “Chúng tôi muốn cho bạn biết rằng sự cố Selective Sync ...

Phát hành bản cập nhật cho PHP 5 sửa một vài lỗi bảo mật

PHP đã tung ra phiên bản phiên bản 5.6.2, 5.5.18 và 5.4.34 cho ngôn ngữ lập trình kịch bản này. Theo nhóm phát triển PHP, tổn cộng 4 lỗ hổng đã được vá cho PHP 5.6 và PHP 5.5, 6 lỗ hổng cho PHP 5.4. Một trong số đó là CVE-2014-3669, một lỗ hổng tràn bộ nhớ trong hàm “unserialize()” ...

Phát hành các bản vá POODLE và Shellshock cho OS X Yosemite

Việc phát hành OS X Yosemite (10.10), hệ điều hành mới nhất của Apple, cũng trùng hợp với việc phát hành một tập hợp các bản cập nhật để xử lý các vấn đề an ninh nghiêm trọng cho các sản phẩm, bao gồm cả lỗ hổng Bash gọi là Shellshock và vấn đề SSL đã được công bố gần đây. Trong Yosemite, ...

Chiến dịch Email lừa đảo chứa thông tin về Ebola đang tăng nhanh

Các hình thức lừa đảo liên quan đến chủ đề Ebola đang bắt đầu lan rộng với tốc độ nhanh chóng. Vấn đề không thể xem nhẹ từ khi những kẻ lừa đảo đang cố gắng đánh lừa một số lượng lớn các nạn nhân. Số lượng email nhắm vào mối quan tâm chung về các tin tức liên quan đến virus Ebola tăng mạnh ...

Trung Quốc đổ lỗi cho Hoa Kỳ về việc gián đoạn hợp tác an ninh mạng

Trung Quốc vừa tuyên bố Mỹ đã “trật khỏi đường ray” hợp tác an ninh mạng giữa hai nước và họ không tha thứ cho việc tấn công của tin tặc. Tuyên bố đưa ra một ngày sau khi ông Dương Khiết Trì, ủy viên hội đồng nhà nước, người đàm phán công tác đối ngoại, tổ chức các cuộc thảo ...

Công tơ điện thông minh bị tấn công ảnh hưởng hơn 30% gia đình tại Tây Ban Nha

Công nghệ phát triển ngày càng xuất hiện nhiều loại thiết bị thông minh ứng dụng vào hệ thống xe hơi, hệ thống bán lẻ, đồ gia dụng như tủ lạnh, ti vi và ngay cả đồng hồ công tơ điện. Nhưng bảo mật thông tin và an toàn của các thiết bị vẫn là một vấn đề quan trọng và có nhiều thách thức. Hàng ...

Cảnh báo lỗ hổng cho phép tạo trang lừa đảo nguy hiểm trên Facebook

Một lỗ hổng nằm trong ứng dụng bên thứ 3 của mạng xã hội Facebook đang được tin tặc khai thác để đưa người dùng vào các trang web lừa đảo, các trang web chứa mã độc. Một ứng dụng có tên static html:iframe tabs của Facebook do bên thứ 3 phát triển cho phép quản trị các Fan Page tạo ra các ...

Ứng dụng xác thực qua dấu vân tay vào thẻ MasterCard

Công ty MasterCard đã công bố ra mắt thẻ tín dụng kích hoạt qua dấu vân tay đầu tiên và được hy vọng sẽ thay thế chữ ký và mã PIN. Ông Ajay Bhalla, giám đốc mảng giải pháp an ninh doanh nghiệp cho MasterCard nói: “Chúng tôi tin rằng có thể sử dụng nhận dạng cá nhân thay vì nhập mật ...

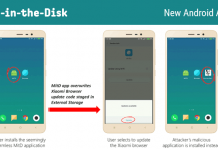

Phần mềm độc hại Android phát tán như tập tin PDF

Sử dụng một công cụ tùy chỉnh, đầu vào giống một hình ảnh PNG/JPG hoặc một tài liệu Adobe, có thể được giải mã thành một phần mềm độc hại, tránh được khỏi các giải pháp quét phần mềm độc hại trên Android. Được gọi là AngeCryption và tạo ra bởi Albertini, phương pháp chứng minh rằng bất kỳ ...

Nhóm tin tặc Sandworm nhắm mục tiêu đến hệ thống SCADA

Các nhà nghiên cứu tại Trend Micro cho biết nhóm tin tặc Sandworm đã để mắt tới việc xâm nhập những hệ thống điều khiển giám sát và thu thập dữ liệu (SCADA – supervisory control and data acquisition). Hệ thống SCADA được sử dụng để điều khiển trong sản xuất công nghiệp. Tuần trước, ...

Nên cân nhắc gì khi chọn công cụ quản lý mật khẩu

Mặc dù được xem là một công cụ mang lại tiện lợi, song người dùng cần tinh tế trong việc chọn lựa và sử dụng để tăng hiệu quả quản lý và bảo vệ mật khẩu của mình. Với công cụ quản lý mật khẩu, bạn sẽ không còn phải ghi lại các mật khẩu khó nhớ như trước đây (Ảnh minh họa) Ngày nay, không ...