- 1 Cài đặt phần mềm cần thiết cho học lập trình web

- 2 Tự Học HTML Cơ Bản Online Miễn Phí Từ A đến Z

- 3 Seo website dành cho dân IT

- 4 REACT NATIVE

- 5 sdfdsf

- 6 Lập trình di động với React Native

- 7 Vue.js

- 8 Kiếm thức cơ bản HTML CSS

- 9 So sánh count() và sizeof() 2 phần tử đếm mảng

- 10 Toán tử và biểu thức của php

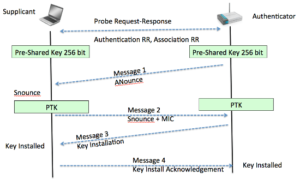

Phát hiện lỗ hổng nghiêm trọng trong mạng Wi-Fi

Mới đây, chuyên gia bảo mật quốc tế Mathy Vanhoef đã phát hiện và công bố một lỗ hổng trong giao thức bảo mật mạng Wi-Fi WPA/WPA2. Qua đây, các chuyên gia an ninh mạng SecurityBox cũng đã phân tích và tổng hợp thông tin về lỗ hổng nghiêm trọng này. Lỗ hổng có thể bị khai thác bằng cách sử dụng ...

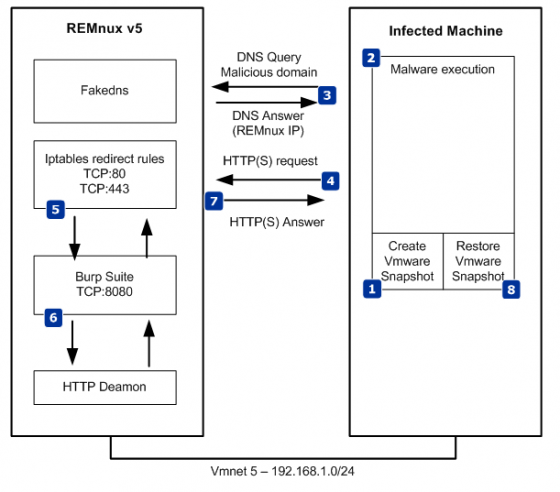

Kỹ thuật phân tích tĩnh cơ bản (Phần 2) – Liên kết động, runtime…

Tiếp tục chuyên đề kỹ thuật phân tích tĩnh cơ bản ở bài viết này thì chuyên gia an ninh mạng Bùi Đình Cường sẽ gửi đến bạn đọc các thư viện và hàm liên kết, cách phân biệt liên kết tĩnh, liên kết runtime và liên kết động, đồng thời cũng nhận biết được thế nào là các hàm được import các hàm được ...

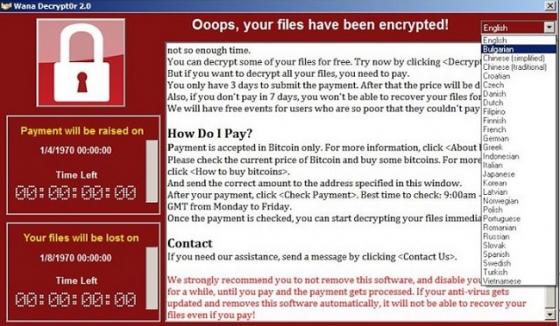

Dấu hiệu nhận biết mã độc và phương pháp phòng tránh

Hiện nay ngày càng xuất hiện nhiều các loại mã độc với các cuộc tấn công quy mô lớn rất khó kiểm soát, không những tăng về quy mô, số lượng các cuộc tấn công cũng thay đổi đáng kể qua các năm, đặc biệt về các hình thức tấn công cũng có mức thay đổi khác nhau. Tiếp tục chuyên đề Mã Độc hãy cùng ...

Giải mã mật khẩu – Phần 1: Các Nguyên Lý và Kĩ Thuật

Trong chuyên đề giải mã mật khẩu ở phần này chuyên gia an ninh mạng Ngô Cao Đại sẽ hướng dẫn các bạn các phương pháp giải mã mật khẩu trên cả Windows và Linux, WEP và WPA2, vượt qua tầng xác thực các form đăng nhập online. Giải mã mật khẩu là một nghệ thuật với nhiều kỹ ...

Ngành CNTT, đám mây và SaaS bị tấn công DDoS nhiều nhất.

Theo Báo cáo Xu hướng Tấn công DDoS Q1 2017 do Verisign thực hiện vừa công bố trong quý II/2017, ngành dịch vụ CNTT, đám mây, SaaS vẫn là ngành bị tấn công nhiều nhất, nối dài trong 7 quý liên tiếp. Theo Verisign công bố trong qúy II/2017 vừa qua ở Việt Nam xu hướng tấn công DDos tăng ...

Phương pháp phân tích mã độc (Phần 1)

Chào mừng bạn đến với Case Study “ Phân Tích Mã Độc “. Ở phần 1 trong bài viết này, chuyên gia Bùi Đình Cường sẽ chia sẻ với các bạn về Phương pháp phân tích mã độc. Nội dung gồm: 1.TÌm hiểu tổng quan về mã độc. 2.Công nghệ phân tích mã độc 3. Sự khác nhau giữa ...

Doanh nghiệp lớn chưa chuẩn bị cho bảo mật di động, băng thông cao

Tính di động vẫn là vấn đề an ninh hàng đầu đối với nhân viên CNTT tại Hoa Kỳ, ngay cả khi văn phòng không biên giới vẫn tiếp tục trở thành một mô hình chủ đạo – nhưng thiếu sự tự tin trong việc giải quyết mối đe doạ. Khi các tổ chức đang ngày càng mở rộng hơn với nhiều văn phòng và nhân viên ...

Cập nhật danh sách thiết bị chịu ảnh hưởng bởi lỗ hổng mạng Wi-Fi

Một lỗ hổng nghiêm trọng trong mạng Wi-Fi đã gây ảnh hưởng đến rất nhiều thiết bị trong đó phải kể đến các thiết bị như máy tính cá nhân, điện thoại lẫn các thiết bị IoT. Dưới đây là danh sách các thiết bị chịu ảnh hưởng và đã được SecurityBox tổng hợp lại đến ngày hôm nay: Nhà cung cấp ...

Sinh trắc học – Xu hướng phát triển trong tương lai

Bạn đã bao giờ thấy phiền phức khi phải nhớ hàng loạt các loại mật khẩu khác nhau: Tài khoản ngân hàng, mật khẩu điện thoại, mật khẩu khóa cửa,…Trong khi đó, nếu bạn đặt mọi thứ cùng một mật khẩu thì lại không an toàn? Ngày nay, công nghệ sinh trắc học ngày càng phát triển với nhiều ứng ...

Đồng tiền số – Bitcoins là gì?

Năm 2008, lần đầu tiên xuất hiện một loại tiền tệ kỹ thuật số mới có tên Bitcoin , khiến nhiều người tò mò.Các thuật ngữ cryptology, cryptography, Bitcoin mining, blockchain, dwdollar đã bắt đầu được sử dụng từ đó. Chúng đang dần được sử dụng phổ biến. Trong bài viết này bạn sẽ được tìm ...