- 1 Cài đặt phần mềm cần thiết cho học lập trình web

- 2 Tự Học HTML Cơ Bản Online Miễn Phí Từ A đến Z

- 3 Seo website dành cho dân IT

- 4 REACT NATIVE

- 5 sdfdsf

- 6 Lập trình di động với React Native

- 7 Vue.js

- 8 Kiếm thức cơ bản HTML CSS

- 9 So sánh count() và sizeof() 2 phần tử đếm mảng

- 10 Toán tử và biểu thức của php

Vị trí của Deep Web và các cấp độ của Internet

Có một phần của thế giới internet chưa được biết đến được gọi là web chìm (web sâu, ẩn, tàng hình…) – tiếng Anh là Deep Web (hay Deep Net, Undernet, Invisible Web…). Web chìm (sâu) được gọi là Deep Web bởi vì dữ liệu khổng lồ của nó! Theo như báo The Guardian, bạn chỉ ...

Pentest theo tiêu chuẩn owasp

Hiện nay việc ứng dụng CNTT vào thực tế đời sống trở nên khá phổ biến và nó giúp các doanh nghiệp thêm phần kết nối với nhau. Để xác nhận 1 Website bảo mật và cần đảm bảo sự an toàn về mặt thông tin thì website đó cần phải được kiểm thử Có thể hiểu một cách đơn giản ...

Tiêu chí đánh giá một Sản phẩm ATTT chất lượng cao

Cuộc thi S ản phẩm An toàn thông tin chất lượng cao đã được nhiều nước trên thế giới quan tâm từ rất sớm khi điện toán đám mây và Internet nở rộ. Tại Việt Nam cũng vậy, được tổ chức từ năm 2015, chương trình đánh giá do Hiệp hội An toàn Thông tin (VNISA) đã đón nhận rất nhiều sự ...

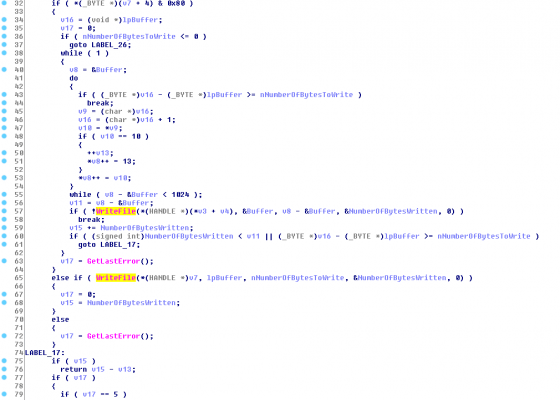

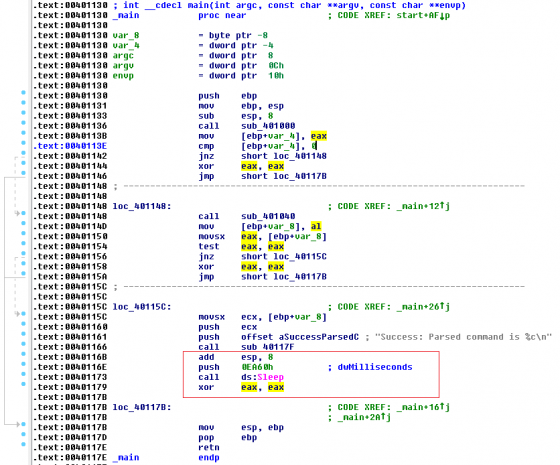

PHÂN TÍCH MÃ ĐỘC – LAB 06 – PRACTICAL MALWARE ANALYSIS (PHẦN 1)

Để hiểu tổng thể chức năng của một chương trình bằng cách phân tích cấu trúc tập lệnh ở bài viết này chuyên gia an ninh mạng Bùi Đình Cường sẽ gửi đến bạn đọc những ví dụ cụ thể. Mỗi ví dụ sẽ có phương pháp tiếp cận và phân tích về mã độc mới. Các ví dụ sau được xây dựng trên cơ sở ...

PHÂN TÍCH MÃ ĐỘC – LAB 06 – PRACTICAL MALWARE ANALYSIS (Phần 2)

Ở bài viết lần trước chúng ta đã lần lượt tìm hiểu 6 bước trong quá trình phân tích mã độc LAB 06 cấu trúc 01 . Bài viết này chuyên gia an ninh mạng Bùi Đình Cường sẽ gửi đến các bạn những phân tích trong cấu trúc 02 của mã độc LAB 06 Kiểm tra PEiD. Microsoft Visual C++ 6.0 ⇒ ...

Malwareown / Spectre dựa trên phần mềm độc hại sắp tấn công các thiết bị gần bạn

Đã vài tuần kể từ khi các chi tiết của lỗ hổng Spectre và các lổ hổng của bộ sử Meltdown đã được công khai, các nhà nghiên cứu đã phát hiện ra hơn 130 mẫu phần mềm độc hại đang cỗ gắng khai thác lỗ hổng chip này. Spectre và Meltdown là hai lỗ hổng bảo mật được các nhà nghiên cứu ...

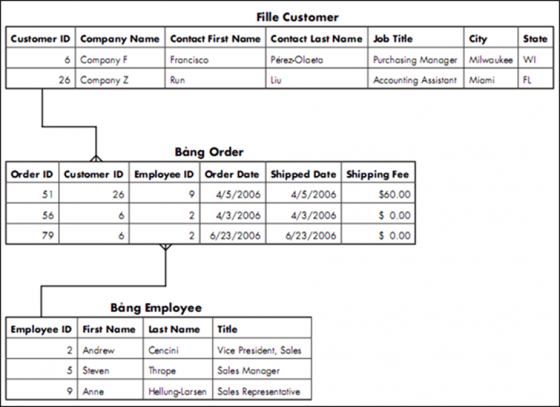

Kiểm thử tích hợp (Integration testing)

Là một giai đoạn trong kiểm thử phần mềm mà mỗi module phần mềm riêng biệt được kết hợp lại và thử nghiệm theo nhóm. Nó xảy ra sau kiểm thử đơn vị và trước kiểm thử xác nhận. Đội kiểm thử truy cập vào mã lệnh của hệ thống. Hệ thống cần kiểm thử được coi như các thành phần tích hợp ...

Cơ sở dữ liệu – “Kho báu” của mọi Doanh nghiệp và Tổ chức

Cùng với sự bùng nổ và phát triển mạnh mẽ của công nghệ thông tin và thời đại thiết bị IoT lên ngôi, vai trò của cơ sở dữ liệu ngày càng được khẳng định và được coi là “Kho báu” của mọi Doanh nghiệp và Tổ chức. Cơ sở dữ liệu là một tập hợp tổ chức các dữ liệu ...

LỖ HỔNG AN NINH TRONG ỨNG DỤNG HỢP ĐỒNG THÔNG MINH

Hợp đồng thông minh (Smart Contract) là một thiết kế cách mạng, cho phép triển khai mọi giao dịch mà không cần bên thứ ba xác nhận. Thiết kế này là một ứng dụng rất hữu ích trên nền tảng Blockchain. Tuy nhiên, nó sẽ hoàn hảo hơn nếu không bị vướng mắc phải các vấn đề về an ninh. Do đó, ...

Vi phạm dữ liệu gây chi phí CỰC LỚN cho Doanh nghiệp

Dữ liệu trong thời đại công nghệ số đang trở thành loại tài nguyên vô giá và nếu bạn làm mất dữ liệu thì sẽ phải bỏ ra một khoản chi phí đáng kể để khôi phục nó. Vi phạm dữ liệu không chỉ ảnh hưởng tới thương hiệu, danh tính của nạn nhân mà còn gây ra những tổn thất lớn cho các Doanh ...