Bất cứ lập trình viên thành công nào cũng cần có một blog của riêng mình – và đây là lý do!

Nếu bạn thường theo dõi các trang tin tức hoặc các fanpage về lãnh vực IT và dev, bạn sẽ thấy thường xuyên có các loạt bài phỏng vấn những nhân vật nổi tiếng trong ngành. Tìm hiểu sâu hơn bạn sẽ thấy các diễn giả nổi tiếng này có một điểm chung: hầu hết họ đều có blog cá nhân để chia ...

Những lập trình viên đang sống như thế nào!

Khi tôi giải quyết vấn đề mà không cần phải google. Sau khi thức trắng đêm để fix bug. Khi tôi biết dự án mà tôi đang làm bị hủy. Khi tôi show cho sếp dự án mà tôi vừa fix bug. Tắt IDE mà quên save. Code chạy đúng như kỳ vọng. Cố đưa thêm vài tính năng vào dự ...

X đã để lộ thông tin cá nhân của 3 triệu người dùng như thế nào?

Lời mở đầu: Trong lúc trao đổi về việc công bố bài viết chi tiết thì tôi đã nhận lời với bên X là sẽ không chỉ đích danh một công ty, tổ chức nào trong bài này. Dù sao thì, những trải nghiệm thực tế trong việc phân tích và truy tìm hung thủ… à nhầm, truy tìm lỗ hổng mới là ...

9 ứng dụng tuyệt vời được viết bằng React Native

Ý tưởng tạo ứng dụng chỉ sử dụng một kiểu mẫu cho tất cả các nền tảng có vẻ không thực tế chút nào. Tuy nhiên, React Native, mặc dù chưa thật sự hoàn thiện, nhưng cho phép đẩy nhanh quá trình xây dựng các ứng dụng trên các nền tảng khác nhau, nhờ khả năng sử dụng lại hầu hết các code ...

[Infographic] So sánh lượng truy cập internet trên thiết bị di động vs máy tính

Cán cân người dùng truy cập Internet bằng thiết bị di động và máy tính đã thay đổi nhanh chóng chỉ trong vòng chưa tới 10 năm. Năm 2009, rất ít người sử dụng thiết bị di động để truy cập web, nhưng chỉ trong vòng 7 năm sau, tỷ lệ đó đã vượt qua máy tính, chủ yếu là từ điện thoại thông ...

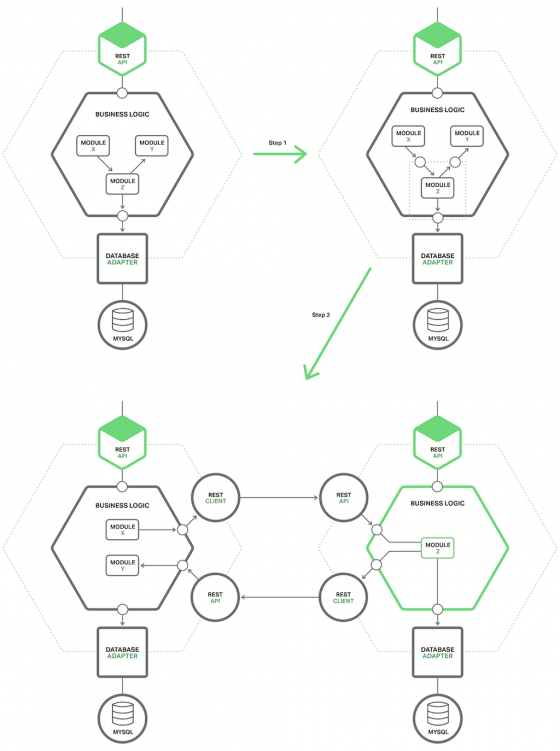

Tái cấu trúc Monolith thành Microservices

Tổng quan về cách tái cấu trúc thành Microservices Phương pháp chuyển đổi monolithic application( Ứng dụng một khối ) thành microservices( Nhiều phần nhỏ ) là một phương thức hiện đại hóa ứng dụng. Đó là điều mà các lập trình viên đã làm trong nhiều thập kỷ. Kết quả là, có một số ý ...

WWDC 2016 đã có mặt tại Việt Nam!

Worldwide Developers Conference (WWDC) là sự kiện do Apple tổ chức hằng năm ở Mỹ để giới thiệu phần mềm mới, bản cập nhật phần mềm và công nghệ mới. Đến với WWDC không chỉ là cơ hội để cập nhật thêm kiến thức cho bản thân mình, mà còn là cơ hội để gặp gỡ giới developers và mở rộng ...

Làm thế nào để cài đặt Bot chat Lita cho IRC trên Ubuntu 14.04

Giới thiệu Nhiều đội DevOps hiện đại đang đặt ngày càng nhiều cơ sở hạ tầng xung quanh phòng chat. Có rất nhiều phòng chat, từ các tùy chọn thương mại (như HipChat và Slack) đến các tùy chọn DIY (như IRC hoặc Jabber / XMPP). Một trong những động lực chính đằng sau cơ sở hạ tầng phòng chat này là ...

Làm thế nào để cấu hình Nginx để sử dụng trang lỗi tùy chỉnh trên CentOS 7

Giới thiệu Nginx là một máy chủ web hiệu suất cao có khả năng phục vụ nội dung với tính linh hoạt và sức mạnh. Khi thiết kế trang web của bạn, thường hữu ích khi tùy chỉnh mọi phần nội dung mà người dùng của bạn sẽ thấy. Điều này bao gồm các trang lỗi khi họ yêu cầu nội dung không có sẵn. Trong ...

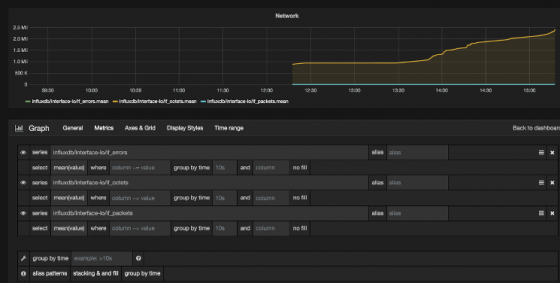

Làm thế nào để phân tích số liệu hệ thống với InfluxDB trên CentOS 7

Giới thiệu InfluxDB là chuỗi thời gian, số liệu và cơ sở dữ liệu phân tích. Các cơ sở dữ liệu chuỗi thời gian được thiết kế để giải quyết vấn đề lưu trữ dữ liệu do các phép đo liên tiếp được thực hiện trong một khoảng thời gian. Dữ liệu này có thể bao gồm các mục như số liệu hệ thống (như sử dụng ...

Làm thế nào để hạn chế tài nguyên bằng cách sử dụng cgroups trên CentOS 6

Giới thiệu Các nhóm điều khiển, hoặc các nhóm, là một tính năng hạt nhân được giới thiệu trong CentOS 6 để cung cấp một cách mới hạn chế quyền truy cập vào các tài nguyên hệ thống cho các quy trình. Bạn có thể tạo các nhóm riêng của bạn, theo dõi các nhóm bạn cấu hình, từ chối truy cập vào các ...

Làm thế nào để cấu hình Apache để sử dụng trang lỗi tùy chỉnh trên CentOS 7

Giới thiệu Apache là máy chủ web phổ biến nhất trên thế giới. Nó được hỗ trợ tốt, giàu tính năng và linh hoạt. Khi thiết kế trang web của bạn, thường hữu ích khi tùy chỉnh mọi phần nội dung mà người dùng của bạn sẽ thấy. Điều này bao gồm các trang lỗi khi họ yêu cầu nội dung không có sẵn. Trong ...

Làm thế nào để thiết lập ModSecurity với Apache trên Ubuntu 14.04 và Debian 8

Giới thiệu ModSecurity là một tường lửa ứng dụng web miễn phí (WAF) hoạt động với Apache, Nginx và IIS. Nó hỗ trợ một công cụ quy tắc linh hoạt để thực hiện các thao tác đơn giản và phức tạp và đi kèm với một bộ quy tắc cốt lõi (CRS) có các quy tắc cho SQL injection, cross scripting, Trojans, các ...

Triển khai ứng dụng Rails trên Ubuntu 14.04 với Capistrano, Nginx và Puma

Giới thiệu Rails là một khung ứng dụng web nguồn mở được viết bằng Ruby. Nó theo sau Quy ước về cấu hình triết lý bằng cách đưa ra giả định rằng có cách 'tốt nhất' để làm việc. Điều này cho phép bạn viết ít mã hơn trong khi hoàn thành nhiều hơn mà không cần phải đi qua các tệp cấu hình vô tận. ...

Làm thế nào để cấu hình Nginx để sử dụng trang lỗi tùy chỉnh trên Ubuntu 14.04

Giới thiệu Nginx là một máy chủ web hiệu suất cao có khả năng phục vụ nội dung với tính linh hoạt và sức mạnh. Khi thiết kế trang web của bạn, thường hữu ích khi tùy chỉnh mọi phần nội dung mà người dùng của bạn sẽ thấy. Điều này bao gồm các trang lỗi khi họ yêu cầu nội dung không có sẵn. Trong ...

Làm thế nào để triển khai một ứng dụng PHP nâng cao bằng cách sử dụng Ansible trên Ubuntu 14.04

Giới thiệu Hướng dẫn này là bài viết thứ hai trong loạt bài về triển khai các ứng dụng PHP sử dụng Ansible trên Ubuntu 14.04. Các hướng dẫn đầu tiên bao gồm các bước cơ bản để triển khai một ứng dụng và là điểm bắt đầu cho các bước được nêu trong hướng dẫn này. Trong hướng dẫn này, chúng tôi sẽ ...

Làm thế nào để dọn sạch môi trường Docker của bạn bằng cách sử dụng CloudSlang trên một ClusterOS CoreOS

Giới thiệu CoreOS là một bản phân phối Linux tập trung vào việc nhanh chóng kéo dài các môi trường nhóm bằng cách sử dụng các thùng chứa Docker và khám phá dịch vụ. Nếu bạn mới sử dụng CoreOS, hãy xem Bắt đầu với CoreOS loạt bài hướng dẫn. Tuy nhiên, Docker hình ảnh có thể chiếm khá nhiều không ...

Xây dựng cho sản xuất: Ứng dụng web - Tổng quan

Giới thiệu Hướng dẫn gồm 6 phần này sẽ chỉ cho bạn cách xây dựng một thiết lập ứng dụng sản xuất đa máy chủ từ đầu. Thiết lập cuối cùng sẽ được hỗ trợ bởi các bản sao lưu, giám sát và hệ thống ghi nhật ký tập trung, điều này sẽ giúp bạn đảm bảo rằng bạn sẽ có thể phát hiện các vấn đề và khôi phục ...

Làm thế nào để cài đặt và cấu hình ansible trên Ubuntu 14.04

Giới thiệu Các hệ thống quản lý cấu hình được thiết kế để kiểm soát số lượng lớn các máy chủ dễ dàng cho các quản trị viên và các nhóm hoạt động. Chúng cho phép bạn kiểm soát nhiều hệ thống khác nhau một cách tự động từ một vị trí trung tâm. Mặc dù có rất nhiều hệ thống quản lý cấu hình phổ ...

Xây dựng cho sản xuất: Ứng dụng web - Ghi nhật ký tập trung

Giới thiệu Chúng tôi cuối cùng đã sẵn sàng để thiết lập đăng nhập tập trung cho thiết lập ứng dụng sản xuất của chúng tôi. Ghi nhật ký tập trung là một cách tuyệt vời để thu thập và trực quan hóa nhật ký máy chủ của bạn. Nói chung, việc thiết lập một hệ thống ghi nhật ký phức tạp không quan trọng ...