Các công cụ tấn công mạng Wifi thông dụng

Wifi được coi là một trong những lỗ hổng dễ xâm nhập hệ thống mạng nhất đối với Hacker. Vậy các hacker đã sử dụng những công cụ hay kỹ thuật gì? Bạn đọc có thể tham khảo 10 công cụ tấn công mạng wifi thông dụng này nhé. 1.Aircrack ircrack-ng là thế hệ tiếp theo của Aircrack với ...

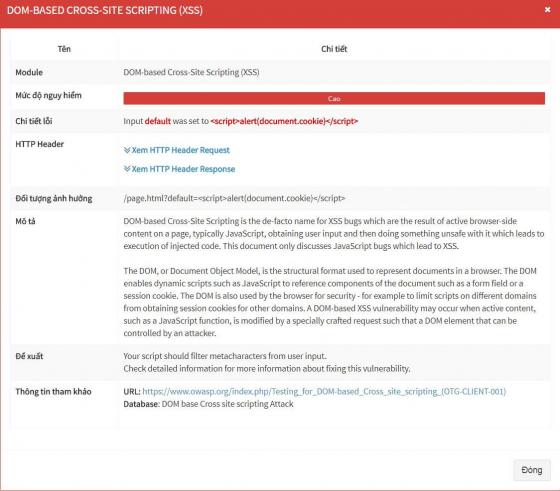

Thiết bị an ninh mạng cho Website – SecurityBox 4Website

SecurityBox 4Website là thiết bị rà quét, đánh giá an ninh mạng cho Website toàn diện, hỗ trợ đảm bảo tối đa năng lực an ninh của Website. Đặc biệt, SecurityBox 4Website được Hiệp hội ATTT Việt Nam – VNISA chứng nhận là sản phẩm ATTT chất lượng cao năm 2017 . Thiết bị ...

7 Loại Hacker bạn cần biết | SecurityBox

Hacker là những người xâm nhập vào một hệ thống nào đó nhằm một mục đích nhất định. Cùng SecurityBox tìm hiểu 7 Loại Hacker trong bài viết này nhé. 1.Script Kiddie Script Kiddie được dùng để chỉ những người không có trình độ chuyên môn nhưng biết cách sử dụng những đoạn mã có sẵn của ...

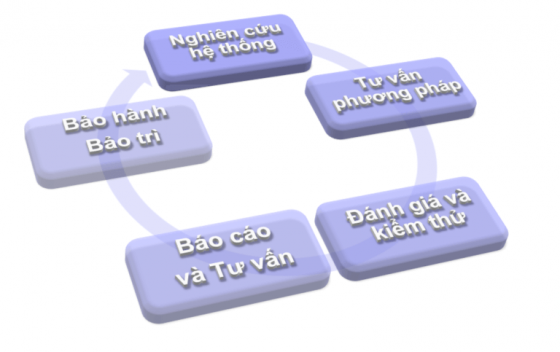

Công ty an ninh mạng | Công ty bảo mật – SecurityBox

Hiện nay trong thời đại bùng nổ của công nghệ số nhất là công nghệ IoT thì việc đảm bảo hệ thống an ninh mạng là ưu tiên mà các doanh nghiệp cần phải đặt lên hàng đầu. Việc có một công ty an ninh mạng cung cấp được các dịch vụ và thiết bị đảm bảo được hệ thống mạng cho Doanh nghiệp là một yêu ...

Thiết bị an ninh cho mạng nội bộ – SecurityBox 4Network

SecurityBox 4Network là thiết bị đánh giá an ninh cho toàn bộ hạ tầng mạng, là giải pháp toàn diện cho phép rà quét và hỗ trợ đảm bảo an ninh tối đa cho mọi hạ tầng mạng. GIỚI THIỆU SECURITYBOX 4NETWORK 1.Tự động rà quét mọi lỗ hổng trong hệ thống mạng – Thiết bị an ...

Quản trị mạng là gì? Tìm hiểu ngành quản trị mạng

Trong thời đại công nghệ số ngày nay hầu hết các thiết bị công nghệ hầu hết được gắn kết với nhau thông qua hệ thống Internet do đó vai trò của nhà quản trị mạng ngày càng được coi trọng. Nghề quản trị mạng đang ngày càng được sự quan tâm của các bạn trẻ, vậy Quản trị mạng là gì? đặc thù của nghề ...

Giải pháp đảm bảo an toàn thông tin mạng 24/24

Đảm bảo an toàn thông tin mạng luôn là vấn đề thách thức đối với các tổ chức, doanh nghiệp và cá nhân. Trong khi đó, tình trạng vi phạm bản quyền trên internet, đánh cắp thông tin dữ liệu, hacker tấn công, phần mềm bị chèn mã độc ngày càng diễn biến khó lường. Đó là lý do tại sao ...

Ngành An toàn thông tin cần học những gì và làm gì

Bạn đang tìm hiểu về ngành An Toàn Thông Tin ? Bạn chưa rõ an toàn thông tin học những gì, làm gì và có kiến thức chuyên môn nào?….Vậy là bạn đã tìm đúng nguồn rồi đấy. SecurityBox.vn/blog sẽ chia sẻ với bạn về ngành An toàn thông tin từ khối thi, môn học, kỹ năng, kiến ...

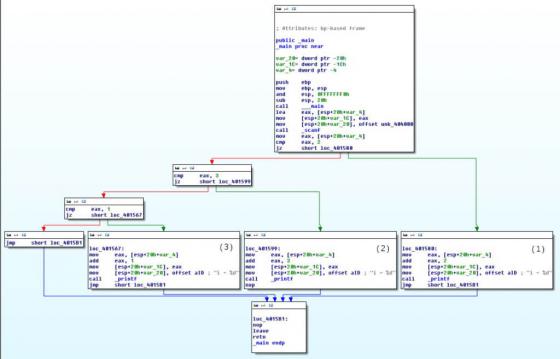

PHÁT HIỆN CẤU TRÚC CODE C TRONG HỢP NGỮ PHẦN 2

Được sự hưởng ứng của bạn đọc với bài viết Phát hiện cấu trúc code C trong hợp ngữ Phần 1, tiếp nối chủ đề này tôi xin gửi đến các bạn các phân tích: Phát hiện lệnh if, Phát hiện vòng lặp, Tìm kiếm vòng lặp while, Phân tích lệnh switch, Phát hiện các câu lệnh if lồng nhau. Dịch ngược các phép ...

Tính năng tích hợp sẵn của MS Office có thể được lợi dụng để tạo ra phần mềm độc hại tự sao chép dữ liệu

Hồi đầu tháng 11 một nhà nghiên cứu về an ninh mạng đã chia sẻ chi tiết về lỗ hổng bảo mật với The Hacker News. Lỗ hổng bảo mật này ảnh hưởng đến tất cả các phiên bản của Microsoft Office, cho phép các tác nhân độc hại tạo và lây lan phần mềm độc hại tự sao chép dữ liệu dựa trên macro. Các ...

Tổng quan nghề quản trị mạng máy tính

Ngày nay, bất kỳ công ty, cơ quan, tổ chức nào cũng phải có mạng máy tính để làm việc. Vì vậy, mỗi tổ chức đó cần phải có nhân sự để quản trị hệ thống mạng máy tính. Ở Việt Nam, một doanh nghiệp ứng dụng CNTT quy mô lớn như ngân hàng, hãng bảo hiểm, hàng không, thương mại điện tử… ...

Bùng nổ 10.000 vụ tấn công mạng tại Việt Nam năm 2017

Các vụ tấn công mạng tại Việt Nam ngày càng nghiêm trọng và phức tạp hơn. Trong 9 tháng đầu năm 2017, Trung tâm Ứng cứu khẩn cấp máy tính Việt Nam VNCERT đã ghi nhận có 9.964 sự cố tấn công mạng trong nước. Ông Nguyễn Khắc Lịch, Phó Giám đốc trung tâm VNCERT, cho hay trong số 9.964 ...

Có nên học an toàn thông tin hay không?

Có nên học an toàn thông tin hay không là câu hỏi rất dễ hiểu với những bạn chuẩn bị bước vào đại học. Bởi thực tế, phần lớn việc học ngành gì và trường gì phần lớn chịu ảnh hưởng từ gia đình, bạn bè, và những người xung quanh. Một số bạn lựa chọn ngành An toàn thông tin vì thấy ...

Kiến thức cơ bản về An Ninh Mạng

Chào các bạn, Để tìm hiểu về an ninh mạng, trước tiên bạn cần nắm chắc những kiến thức cơ bản của công nghệ thông tin, bảo mật, an ninh mạng, lập trình, cơ sở dữ liệu, an toàn thông tin…Học từ những những kiến thức cơ bản về an ninh mạng , những thứ nhỏ nhất, đơn giản nhất cho tới ...

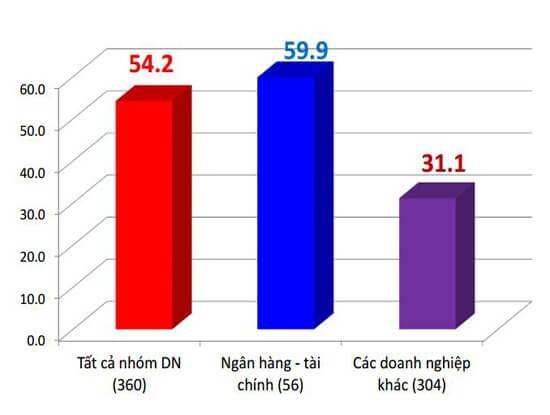

Những vấn đề nổi bật ngày an toàn thông tin tại Việt Nam 2017

Tại Hội thảo quốc tế Ngày An toàn thông tin Việt Nam 2017 với chủ đề “An toàn thông minh trong thế giới kết nối mới”, VNISA đã công bố nhiều báo cáo quan trọng liên quan đến thực trạng an toàn thông tin hiện nay. Hội thảo quốc tế Ngày An toàn thông tin Việt Nam 2017 ...

Tấn công mạng là gì | Tổng quan về tấn công mạng

Chào các bạn, trong series kiến thức về chủ đề tấn công mạng lần này, SecurityBox sẽ chia sẻ tổng quan về mục đích tấn công mạng, các kỹ thuật và phương pháp tấn công, các mô hình và kịch bản, công cụ để thực hiện. Trước tiên, hãy cùng SecurityBox tìm hiểu tổng quan về tấn công mạng đã ...

Cập nhật ngay các bản vá mới của Microsoft cho Windows để tránh khỏi các yếu tố nguy hiểm

Nếu máy tính của bạn đang chạy hệ điều hành Windows của Microsoft, thì bạn cần phải áp dụng bản vá lỗi khẩn cấp này ngay lập tức bởi những hậu quả mà nó gây ra rất nghiêm trọng. Một lỗ hổng thực hiện mã độc nguy hiểm quan trọng có tên RCE trong công cụ bảo vệ Walware (MPE) của hệ điều hành ...

Lỗ hổng điều khiển từ xa trong máy in của HP Enterprise-Patch Now

Các nhà nghiên cứu bảo mật đã phát hiện ra một lỗ hổng nguy hiểm tiềm ẩn trong phần mềm của các mô hình máy in doanh nghiệp khác nhau của Hewlett Packard (HP) có thể bị lạm dụng bởi những kẻ tấn công để chạy mã tùy ý trên các mô hình máy in bị ảnh hưởng từ xa. Lỗ hổng bảo mật ...

Apple lên tiếng xin lỗi người dùng vì lỗ hổng bảo mật nghiêm trọng trong hệ điều hành MacOS

Vào ngày 28/11/2017 một lỗ hổng bảo mật nghiêm trọng của hệ điều hành macOS High Sierra đã được phát hiện. Lỗ hổng bảo mật này cho phép truy cập vào bất kỳ chiếc máy tính Mac nào chạy phiên bản High Sierra mà không cần tới tên đăng nhập hay mật khẩu. Thay vào điền tên đăng nhập chỉ cần gõ chữ ...

Những giải pháp bảo mật thông tin và dữ liệu hiệu quả

Bảo mật thông tin và dữ liệu là hết sức quan trọng trong thời đại công nghệ số 4.0. Làm thế nào để bảo mật dữ liệu và thông tin toàn diện? Bài viết này, SecurityBox sẽ chia sẻ với bạn những giải pháp hiệu quả giúp việc bảo mật an ninh thông tin. Những vấn đề trong việc ...