Phòng chống sự cố mã độc và xử lý sự cố cho PC, Laptop (Phần 1)

Trước tình hình các vấn đề về an ninh mạng ngày càng diễn biến một cách phức tạp và có quy mô, các loại mã độc ngày càng khó nhận biết như hiện nay. Với chủ đề hướng dẫn phòng chống sự cố mã độc và xử lý sự cố cho PC và Laptop, phần 1 này chuyên gia an ninh mạng Bùi Đình Cường sẽ hướng dẫn các ...

Xác thực 2 yếu tố và những ứng dụng 2FA tốt nhất hiện nay

Mặc dù việc nhận dạng bằng dấu vân tay hay xác minh khuôn mặt đang rất được phổ biến tuy nhiên ngay cả trong thời đại của Face ID và Windows 10 của Apple thì mật khẩu vẫn là cách chính để truy cập vào các tài khoản cá nhân. Đó là lý do vì sao xác thực hai yếu tố (2FA) vẫn rất quan trọng và cần ...

Cách thức mà các chip Intel core và máy tính cá nhân của Lenovo

Quản lý mật khẩu Dashlane và nhà sản xuất PC Lenovo là những công ty đầu tiên phải đối mặt với khách hàng để tận dụng lợi thế của một tính năng ít được biết đến trong các chip Core của Intel thế hệ thứ 8 có thể trở nên phổ biến hơn: cho phép xác thực hai yếu tố chỉ với máy tính của bạn, điện ...

Phòng chống sự cố mã độc và xử lý sự cố cho PC, Laptop (Phần 2)

Ở phần 1 của chủ đề hướng dẫn phòng chống sự cố mã độc và xử lý sự cố cho PC và laptop chuyên gia an ninh mạng Bùi Đình Cường đã giới thiệu đến bạn đọc 5 cách phòng chống mã độc, ở phần cuối của chủ đề này sẽ là những hướng dẫn để xử lý sự cố khi PC và laptop bị nhiễm mã độc. Xử lý sự cố ...

Cảnh báo thiết bị Android đang bị mã độc tống tiền tấn công

Một mã độc tống tiền Android có tên DoubleLocker xuất hiện, có thể khóa máy điện thoại của nạn nhân bằng cách thay đổi PIN của thiết bị và mã hóa tất cả dữ liệu lưu trong máy. Điều này khiến các nạn nhân gần như không thể tiếp cận được dữ liệu của họ mà không trả khoản tiền chuộc. Theo các ...

4 lời khuyên về bảo mật cho các tổ chức, doanh nghiệp

Ngày này, ngày càng nhiều các cuộc tấn công mạng xảy ra cả về chất và lượng. Thời gian gần đây, tần suất xảy ra ngày càng dày dấy lên vấn đề đang lo ngại cho mọi tổ chức và công ty. Các hacker ngày càng tinh vi hơn, chưa kể ngày càng có nhiều người đi theo chiều hướng này. Tiêu biểu ...

Lỗ hổng quan trọng (CVSS Score 10) Cho phép Hacker tấn công hệ thống quản lý nhận dạng

Một lỗ hổng rất quan trọng đã được phát hiện trong hệ thống quản lý nhận dạng doanh nghiệp của Oracle có thể dễ dàng bị khai thác bởi những kẻ tấn công không xác thực từ xa, khi đã khai thác lỗ hổng các hacker có thể kiểm soát hoàn toàn các hệ thống bị ảnh hưởng. Tính dễ tổn thương này ...

Lổ hổng được tìm thấy trong Smartwatches cho trẻ em đặt ra rủi ro An ninh mạng

Trước khi quyết định mua cho con mình chiếc đồng hồ thông minh smartwatches các bậc phụ huynh hãy đọc qua bài viết dưới đây. Các thiết bị Internet-of-things (IoT) có thể sử dụng trên người được như smartwatches có thể giúp cha mẹ theo dõi con cái của họ, đồng thời cũng giúp cho trẻ độc lập ...

Vòng tròn luẩn quẩn về an ninh mạng của Nga, Mỹ, Israel

Cuộc tấn công trên mạng đang trở lên rất nóng bỏng. Nó là một vòng tròn luẩn quẩn an ninh mạng giữa các quốc gia. Theo một bài báo được đăng trên tờ New York Times, các hacker của chính phủ Israel đã tấn công vào mạng của Kaspersky vào năm 2015 và bắt các hacker của chính phủ Nga tấn công ...

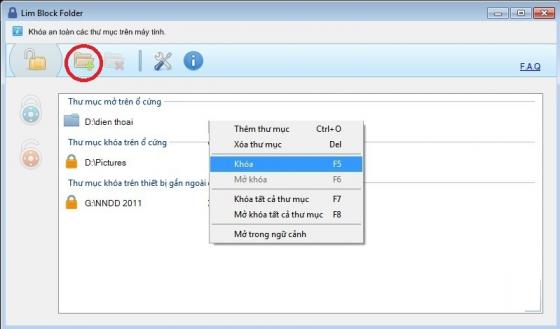

PART 2 – Review 1 số phần mềm khóa folder hay nhất

Ngoài cách bảo mật thư mục folder bằng winrar, mã lệnh, bạn có thể bảo mật bằng cách cài đặt phần mềm. Tiếp theo PART 2, SecurityBox sẽ review một số phần mềm khóa folder hay nhất và được mọi người sử dụng nhiều nhất. Đừng bỏ lỡ >> PART 1 – BẢO MẬT FOLDER BẰNG WINRAR, MÃ ...

Các kỹ thuật phân tích động mức cơ bản (Phần 1)

Phân tích động là các hành động thực hiện sau khi đã thực thi mã độc. Công nghệ phân tích tĩnh là bước tiếp theo trong quá trình phân tích mã độc. Bước này thông thường được thực hiện sau quá trình phân tích tĩnh mức cơ bản. Sử dụng kĩ thuật này có thể vượt qua được các hạn chế mà quá trình phân ...

6 cách để giảm chi phí TCO hiệu quả thông qua quản lý vòng đời của PC.

Nếu là 1 dân IT thì điều cuối cùng bạn mong muốn là 1 chiếc máy tính có ROI sử dụng công nghệ lớn nhất và mới nhất. Chúng tôi sẽ gửi đến bạn cách đơn giản và chân thực nhất về cách mà tổ chức của bạn có thể áp dụng để giảm thiểu chi phí thông qua quản lý vòng đời của máy tính. Dưới đây là 6 yếu ...

Các kỹ thuật gian lận điện thoại với công nghệ tiên tiến

Có thể bạn đọc đã quá quen thuộc với những cuộc điện thoại từ người lạ, bạn có thể đã nhận được những cuộc gọi nói chuyện râm ran không dưới 2 lần. Bạn nghĩ rằng bạn không chấp nhận lời chào hàng từ người lạ hay từ chối cung cấp thông tin cá nhân thì bạn sẽ không gặp bất chắc gì? câu trả lời là ...

Bật tính năng “Bảo vệ nâng cao” mới của google nếu bạn không muốn bị tấn công.

Nếu là một người dùng bình thường khi nói đến vấn đề bảo mât thông tin có thể bạn cảm thấy hoang đường và không cần thiết. Tuy nhiên, bạn vẫn phải bảo mật cho các tài khoản của mình bởi các hacker có thể lợi dụng sự chủ quan của bạn để tấn công liên kết với các tài khoản tín dụng đánh cắp thông ...

Google Play phát hành chương trình Bounty nhằm bảo vệ các ứng dụng phổ biến trên Android

Cuối cùng thì Google cũng đã phát hành 1 chương trình nhằm khắc phục lỗi dành riêng cho các ứng dụng Android phổ biến trên chợ ứng dụng Google Play Store của chính họ. Quyết định này dựa trên việc Google đã làm việc với một số chuyên gia về an ninh mạng để tìm và xác định rõ các lỗ hổng dựa trên ...

Các kỹ thuật phân tích động mức cơ bản (Phần 2)

Tiếp tục chuyên đề các kỹ thuật phân tích động mức cơ bản, ở phần cuối này chuyên gia an ninh mạng Bùi Đình Cường sẽ giới thiệu đến các bạn đọc các nội dung như: so sánh sự thay đổi của công cụ Registry so với công cụ Regshot, các phương pháp giả lập mạng. So sánh sự thay đổi Registry ...

Lỗ hổng bảo mật nghiêm trọng trong một tính năng tích hợp sẵn của MS Office cho phép thực thi mã độc mà không cần bật tính năng Macros

Một phương pháp tấn công mới khai thác tính năng tích hợp trên MS Office vừa được phát hiện, không đòi hỏi người dùng phải bật macro trong ứng dụng MS Office. Với sự phát triển của các công nghệ bảo mật, các hình thức tấn công của tin tặc cũng dần trở nên đa dạng và khó lường hơn. Thay ...

Bản Apache Struts cũ là nguyên nhân khiến Equifax bị dò rỉ dữ liệu

Vụ tấn công tại Equifax đã gây ảnh hưởng đến 143 triệu tài khoản người dùng của họ. Nguyên nhân được Equifax xác nhận là hacker đã lợi dụng khai thác lỗ hổng Apache Struts 2 mà Apache đã công bố bản vá 2 tháng trước đó. Equifax là một trong rất nhiều các công ty xếp hàng tín dụng khác ...

Facebook kích hoạt tính năng kiểm tra an toàn tại Hoa Kỳ sau khủng bố ở New York

Facebook đã kích hoạt tính năng kiểm tra an toàn cho người dùng sau khi một vụ án kinh hoàng mang tính chất khủng bố mới xảy ra. Một chiếc xe tải cỡ lớn đã đâm liên hoàn vào người đi bộ ở Lower Manhattan ở New York đã làm 8 người tử vong và 12 người bị thương. Cuộc tấn công đó được gọi là ...

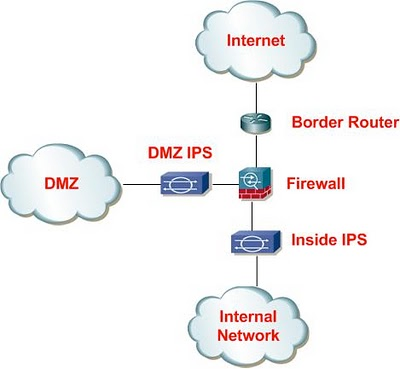

Lợi ích của SOC – công cụ bảo mật CNTT tiên tiến với giá cả phải chăng.

Vào ngày 18/05/2017 Smarttech tự hào giới thiệu dịch vụ mới nhất của mình mang tên SOC. SOC là một giải pháp dịch vụ bao gồm dịch vụ giám sát an ninh 24/7 sử dụng công nghệ SIEM (Security Information and Event Management), nhận biết các cuộc tấn công thông tin về các mối đe dọa nhắm mục tiêu, ...