Hacker có thể dùng cảm biến trong điện thoại để Crack Mã Pin

Theo nghiên cứu mới nhất của NTU (trường đại học công nghệ Nanyang của Singapore) đã chỉ ra rằng: Các Hacker có thể sử dụng cảm biến nội bộ trong điện thoại thông minh để crack mã PIN của người dùng. Tất cả các bit công nghệ bên trong điện thoại như cảm biến khoảng cách,con quay, gia tốc kế là ...

Checklist kiểm thử ứng dụng Web App | SecurityBox

Ở bài trước, SecurityBox đã giới thiệu với bạn Các bước Pentest cho một hệ thống mạng. Bài viết này, chúng ta cùng tìm hiểu Checklist các bước kiểm thử cho ứng dụng Web App nhé. Kiểm thử ứng dụng Web là gì? Kiểm thử ứng dụng Web (Web Application Penetration Testing) là một ...

Checklist các bước Pentest cho một Hệ thống Mạng

Hi, chào các bạn. Chắc hẳn bạn đang tò mò về Pentest và muốn tìm checklist các bước Pentest phải không? Bài viết này sẽ hướng dẫn bạn các bước Pentest cho một hệ thống mạng, cách sử dụng các đoạn mã thông dụng, các công cụ dùng để Pentest kiểm thử . >> Xem thêm: Checklist Kiểm thử cho ...

Những nguy cơ mất an toàn thông tin và Giải pháp

Sự bùng nổ của Internet và công nghệ đã đẩy người dùng, thậm chí là các doanh nghiệp đối mặt với những nguy cơ mất an toàn thông tin . Trước thực trạng này, SecurityBox xin đưa ra những giải pháp đảm bảo an toàn thông tin dưới đây. I.Thực trạng mất an toàn thông tin tại Việt Nam ...

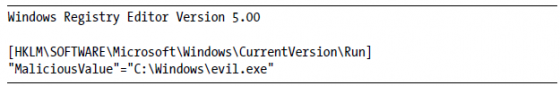

Lưu Ý Khi Phân Tích Ứng Dụng Windows (Phần 2)

Để có thể phân tích được các ứng dụng Windows hiệu quả bạn hãy chú ý những lưu ý trong bài viết của Securitybox nha. Tiếp nối chủ đề những lưu ý khi phân tích ứng dụng windows chuyên gia an ninh mạng Nguyễn Việt Anh sẽ tiếp tục gửi đến bạn đọc những nghiên cứu của mình. Các Networking API Mã ...

Hệ thống mạng là gì và có những loại mạng máy tính nào?

Hệ thống mạng được hiểu nôm na là một hệ thống bao gồm ít nhất 2 thiết bị kết nối với nhau thông qua internet để có thể chia sẻ dữ liệu với nhau. Các thiết bị kết nối với nhau thông qua các thiết bị kết nối mạng và phương tiện truyền thông tạo thành một mạng lưới liên kết. Xây dựng một hệ ...

TOP 10 câu chuyện Bảo Mật đáng chú ý năm 2017

Năm 2017 là năm bùng nổ về công xoay quanh công nghệ trí tuệ nhân tạo AI. Theo đó, nhu cầu phân tích bảo mật, đánh giá an ninh mạng đã trở thành vấn đề thiết thực đối với các tổ chức doanh nghiệp tại Việt Nam và trên thế giới. Những sự cố về an ninh mạng ngày càng diễn biến phức tạp và nghiêm ...

Kiến thức- Kỹ năng cần thiết của một nhà Quản trị Mạng

Quản trị mạng, một trong những nghề cao quý của lĩnh vực CNTT. Để trở thành một người giỏi trong lĩnh vực quản trị mạng và hệ thống, yêu cầu người học phải có những kỹ năng và kiến thức sâu rộng. Ví dụ như những kỹ năng và kiến thức về quản trị mạng máy tính, hệ thống, bảo mật, hay người học cần ...

Lưu Ý Khi Phân Tích Ứng Dụng Windows (Phần cuối)

Khép lại chủ đề Những lưu ý khi phân tích ứng dụng Window chuyên gia an ninh mạng Nguyễn Việt Anh tiếp tục gửi đến các bạn những lưu ý khi phân tích: Các luồng tiến trình, Phối hợp đa tiến trình với các Mutex, Các Service, Mô hình COM (Component Object Model), Kernel Mode và User Mode, Native API ...

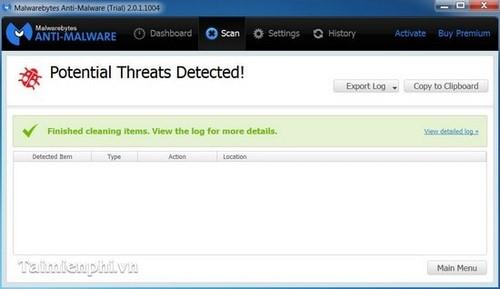

6 Bước quét Malware trên PC

Trong thời đại công nghệ 4.0 và xu hướng IoT mở ra một kỷ nguyên mới về công nghệ số nơi mà Vạn vật kết nối Internet. Kéo theo sự phát triển đó là sự bùng nổ về các loại mã độc và các cuộc tấn công khó kiểm soát. Dưới đây là 6 bước rà quét phần mềm độc hại, virus, Malware trên PC sử dụng phần ...

Các diễn đàn quản trị mạng hay ho dành cho bạn

Ngoài việc học tập trên lớp hay tham khảo tài liệu bên ngoài thì việc tham gia học tập trên các Group, diễn đàn đang được các nhà quản trị mạng tương lai xem là một kênh kiến thức khổng lồ. Ở bài viết dưới đây SecurityBox sẽ giới thiệu đến các bạn TOP 8 diễn đàn quản trị mạng hay nhất hiện nay. ...

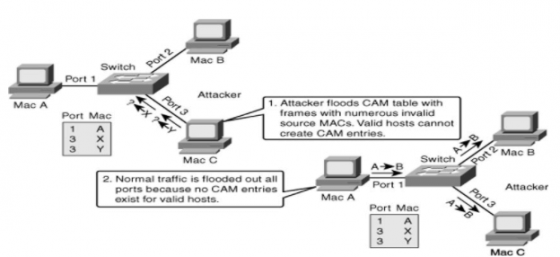

An toàn giao thức ARP | SecurityBox.vn

HTTP, HTTPS, DHCP,… chắc các bạn đều đã được nghe qua ít nhiều, chúng phần lớn thuộc tầng ứng dụng của mô hình TCP/IP. Tuy nhiên, trong bài viết này SecurityBox sẽ giới thiệu cho các bạn một giao thức ít được mọi người biết đến nhưng cực kì quan trong đó là giao thức ARP . ...

Top 3 chứng chỉ mạng giá trị nhất ngành quản trị mạng

Nói đến quản trị mạng, chắc chắn không thể không nói tới Top 3 chứng chỉ mạng CCNA, MCSA, CEH . Hãy cùng SecurityBox tìm hiểu về các chứng chỉ quản trị mạng quốc tế này nhé. Quản trị mạng hay còn được gọi là “Network administrator”. Người làm quản trị mạng là người thiết kế ...

Lưu Ý Khi Phân Tích Ứng Dụng Windows (Phần 1)

Hiện nay có vô vàn các ứng dụng Windows đang tồn tại và xu hướng phân tích các ứng dụng này đang được đông đảo các bạn đọc công nghệ quan tâm. Ở chuỗi bài viết về những lưu ý khi phân tích ứng dụng Windows chuyên gia an ninh mạng Bùi Đình Cường sẽ chia sẻ cho bạn đọc một số khái niệm thông dụng ...

Tại sao nên đánh giá an ninh mạng cho website?

Website là hình ảnh và công cụ hỗ trợ cho mọi doanh nghiệp, khách hàng, đối tác, nhân viên. Do đó, đánh giá an ninh mạng cho Website là hết sức cần thiết đối với doanh nghiệp giúp đảm bảo thông suốt mọi hoạt động . Nửa đầu năm 2017, hơn 10.000 cuộc tấn công Website được ...

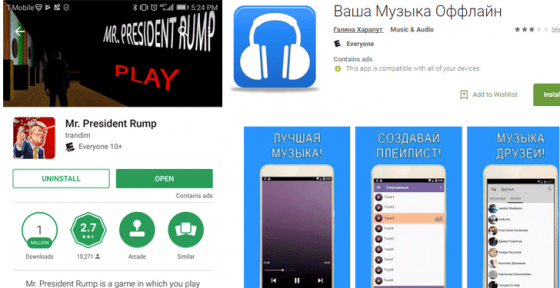

Hơn 80 ứng dụng trộm mật khẩu tồn tại trên Google Play Store

Hơn 80 ứng dụng trộm mật khẩu tồn tại trên Google Play Store với hàng triệu lượt tải mỗi ngày. Theo phát hiện mới nhất của Kaspersky. Chi tiết tin tức Thông tin mới nhất từ TheHackerNews cho hay: một nhóm bảo mật thuộc Kaspersky Lab đã phát hiện hơn 80 ứng dụng độc hại đang trộm tài khoản ...

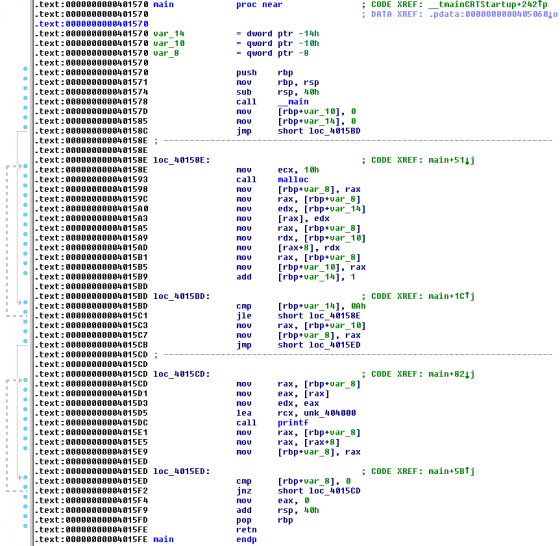

PHÁT HIỆN CẤU TRÚC CODE C TRONG HỢP NGỮ PHẦN 1

Với chủ đề Phát hiện cấu trúc Code C trong hợp ngữ, tôi sẽ trình bày một số cấu trúc hợp ngữ cơ bản nhất tương ứng với các cấu trúc điều khiển trên C/C++, một số loại cấu trúc dữ liệu, quy ước gọi hàm, làm việc với một số hàm mã hóa/giải mã mức cơ bản. Bài viết này được xây dựng dựa trên các ...

Quản trị mạng cần học những gì, nên bắt đầu từ đâu?

Ở bài viết trước chúng ta đã nắm được các thông tin tổng quan về ngành quản trị mạng, những công việc mà nhà quản trị mạng cần phải làm hay mức lương cũng như nhu cầu của thị trường. Vậy để trở thành một nhà quản trị mạng bạn cần phải học những gì và nên bắt đâu? hãy cùng tìm hiểu qua bài viết ...

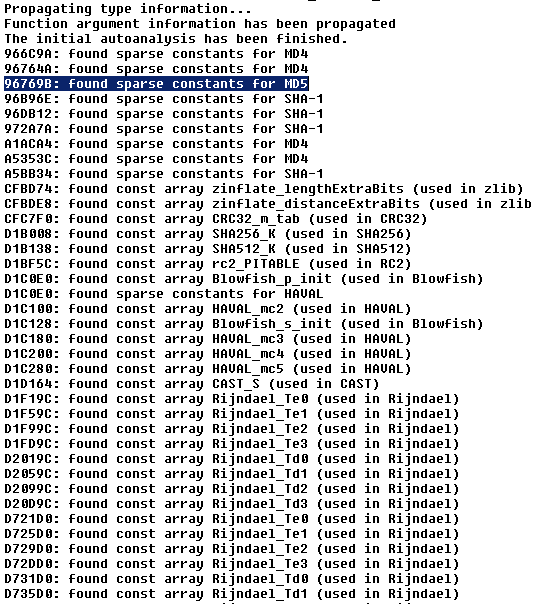

PHÁT HIỆN CẤU TRÚC CODE C TRONG HỢP NGỮ PHẦN 3

Kết thúc chuỗi chủ đề về Phát hiện cấu trúc Code C trong hợp ngữ chuyên gia an ninh mạng Nguyễn Việt Anh sẽ gửi đến bạn đọc những phân tích: Các quy ước gọi hàm, cdecl, stdcall, fastcall, Phân tích code hướng đối tượng trong hợp ngữ, Các phương thức, Các hàm mã hóa, giải mã trong hợp ngữ… ...

Top 8 kiểu tấn công mạng phổ biến năm 2017

Các cuộc tấn công mạng đang được diễn ra từng giờ, từng ngày, số vụ tấn công gia tăng với tốc độ đáng kinh ngạc. Mỗi năm lại có những phương thức, xu hướng và kỹ thuật tấn công mạng mới. Dưới đây là Top 8 kiểu tấn công mạng phổ biến năm 2017 . Các kiểu tấn công mạng phổ biến 2017 1.Tấn ...