Tính độ dài của một chuỗi – strlen()

PHP Hàm strlen () được sử dụng để tính độ dài của một chuỗi trong PHP. Cú pháp : strlen($string) Ví dụ : tính độ dài của chuỗi “Hello World”: <?php echo strlen("Hello PHP!"); ?> Kết quả: 10 PHP ...

Đảo ngược chuỗi – strrev()

PHP Hàm strrev () được sử dụng để đảo ngược một chuỗi trong PHP. Cú pháp : strlen($string) Ví dụ 1 : đảo ngược chuỗi “Hello PHP!”: <?php echo strrev("Hello PHP!"); ?> Kết quả: !PHP olleH Ví dụ 2 : ...

Phân tích, phát hiện và gỡ bỏ mã độc Trojan-Ransom.Win32.WannaCrypt.AA Phần 1

Mặc dù được phát hiện và ngăn chặn ngay từ tháng 5/2017, hơn một năm qua, mã độc WannaCry vẫn luôn là một trong những mối đe dọa hàng đầu trong dòng mã độc mã hóa tống tiền đối với các tổ chức và doanh nghiệp. Trong những lần ứng cứu sự cố mã độc, SecurityBox liên tục thu thập được ...

Hacker tấn công thiết bị Android qua con đường Sóng Âm

Kết quả nghiên cứu mới nhất của các nhà khoa học Thụy Điển và Anh đã tiết lộ phương thức mới mà các hacker sử dụng để ăn cắp hình, mở khóa thiết bị Android của người dùng. Thông qua sóng âm của hai linh kiện phổ biến là loa ngoài và micro, chúng có thể nhận diện các thao tác của ngón ...

Phân tích hành vi của ứng dụng khả nghi bằng công cụ Sandboxie

Nếu chúng ta nghi ngờ một file thực thi rằng nó có chứa mã độc hay không, cách đơn giản là tải nó lên VirusTotal và chờ kết quả quét. Nhưng thật bối rối nếu kết quả thống kê cho thấy chỉ 50% số AV engine cho rằng đó là file độc hại! Ta lại có thể phân tích file thực thi đó bằng ...

Web Scraping Bot là gì ?

Bot là một phần mềm thực hiện nhiệm vụ tự động trên Internet, thông thường là các công việc đơn giản, có tính lặp lại cao như thu thập dữ liệu máy tìm kiếm, theo dõi website, lấy dữ liệu web, đo tốc độ trang và hiệu suất API. Bot cũng thường được sử dụng tự động quét mạng và website ...

CẢNH BÁO: Nhóm tin tặc Goblin Panda tiếp tục nhắm tới Việt Nam

Các nhà nghiên cứu đã quan sát thấy một số hoạt động liên quan tới nhóm tin tặc GOBLIN PANDA nhắm tới các cơ quan tổ chức tại Việt Nam. Lần đầu xuất hiện vào năm 2013 và tích cực hoạt động trong năm 2014, khi cuộc xung đột trên lãnh thổ ở biển đông trở nên căng thẳng, nhóm tin ...

Phân tích, phát hiện và gỡ bỏ mã độc Trojan-Ransom.Win32.WannaCrypt.AA Phần 2

Phần 1 của bài viết Phân tích mã độc Trojan-Ransom.Win32.WannaCrypt.AA đang được rất nhiều bạn đọc quan tâm, theo dõi. Tiếp tục đi sâu Phân tích về loại mã độc này cùng đón đọc những phân tích tiếp theo của chuyên gia an ninh mạng của SecurityBox Nguyễn Việt Anh dưới đây nhé. Phân ...

Phân tích, phát hiện và gỡ bỏ mã độc Practical Malware Analysis Lab15-03

Phân tích mã độc Lab15-03 trong cuốn sách Practical Malware Analysis Practical Malware Analysis: https://nostarch.com/malware Mẫu mã độc của Lab15-03 có thể tải về từ: https://github.com/mikesiko/PracticalMalwareAnalysis-Labs Phân tích Mã độc tải URL ...

Năm 2018 xu hướng tấn công thông qua phần mềm độc hại không tập tin lên ngôi

Theo thống kê 6 tháng đầu năm 2018 có sự gia tăng đột biến của các cuộc tấn công thông qua phần mềm độc hại không tập tin. Việc sử dụng phần mềm độc hại không tập tin đang ngày càng nhiều và chiếm 42/1000 cuộc tấn công endpoint. Sự gia tăng này tương đương 94% giữa tháng 1 và ...

Thực trạng, khả năng phòng tránh và xử lý sự cố mã độc trong doanh nghiệp

Theo kết quả khảo sát Thực trạng An toàn Thông tin Toàn cầu® (GSISS) thực hiện bởi PwC (nhà cung cấp dịch vụ kiểm toán, bảo hiểm và tư vấn của Anh Quốc), với sự tham gia của hơn 9.500 giám đốc điều hành và giám đốc công nghệ cấp cao đến từ 122 quốc gia, khi được hỏi về hậu quả lớn ...

Phát hiện kiểu tấn công Man-in-the-Disk ảnh hưởng hàng triệu thiết bị Android

Các nhà nghiên cứu tại Checkpoint đã phát hiện ra loại tấn công mới tên Man-in-the-Disk trên các thiết bị Android. Được đặt tên là Man-in-the-Disk, loại tấn công này lợi dụng “Lưu trữ ngoài” (External Storage) của các ứng dụng Android để lưu các dữ liệu liên quan đến ...

Directory Traversal Attack là gì?

Directory traversal là một dạng tấn công cho phép Hacker truy cập vào các thư mục và tập tin cấm trên máy chủ (Web Server). Nếu như truy cập thành công thì Hacker có thể xem được các File, Thư mục cấm và thực thi các câu lệnh trên máy chủ. Đa số các máy chủ mắc lỗi này đều ...

5 Plugin bảo mật WordPress tốt nhất

WordPress là một nền tảng phổ biến nhất trên thế giới hiện nay. Hàng triệu trang web bao gồm các blog phổ biến khác nhau, các trang web bán hàng cũng được sử dụng WordPress như là một cách vận hành tốt nhất Gần đây rất nhiều trang web được sử dụng mã nguồn wordpress bị tin tặc ...

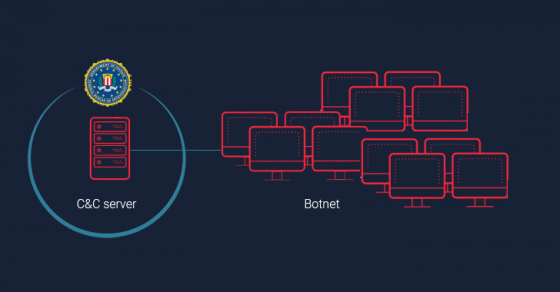

Phát hiện thành phần nghe lén MiTM và thành phần phá hoại thiết bị nhiễm trên mã độc VPNFilter

Các nhà nghiên cứu bảo mật của Cisco Talos vừa mới phát hiện một chi tiết mới về mã độc VPNFilter, một mã độc phức tạp đã lợi dụng hơn 500.000 bộ định tuyến trên ít nhất 54 quốc gia để tạo một IoT botnet khổng lồ, cho phép hacker theo dõi thông tin cá nhân của nạn nhân và tiềm tàng ...

10 Loại mã độc gây nguy hiểm đối với Doanh Nghiệp

Theo chỉ số an ninh mạng (CSI) của năm 2017 được công bố bởi Liên hiệp viễn thông quốc tế (ITU), Việt Nam đứng ở vị trí thứ 101, thấp hơn hầu hết các nước trong khu vực như Indonesia (vị trí thứ 70), Lào (vị trí thứ 77), Campuchia (vị trí thứ 92) hay Mianma (vị trí thứ 100). Theo ...

Lỗ hổng bảo mật trong Fortnite – tựa game đang lũng đoạn thị trường

Các nhà nghiên cứu ở Google đã tiết lộ lỗ hổng bảo mật trong Fortnite tại bản cài đặt đầu tiên trên trình cài đặt cho Android. Lỗ hổng bảo mật trong Fortnite nằm trong trình cài đặt phiên bản mới nhất có thể cho phép các ứng dụng khác tự cài đặt trên các thiết bị bị tấn công để ...

Bản vá cho Photoshop CC sửa hai lỗ hổng cực nghiêm trọng

Hôm nay Adobe vừa tung bản vá cho Photoshop CC sửa hai lỗ hổng thực thi mã từ xa nghiêm trọng, ảnh hưởng tới phần mềm trên Windows và macOS. Theo tài liệu tư vấn của Adobe công bố hôm nay, phần mềm Photoshop có hai lỗ hổng gây hại bộ nhớ nghiêm trọng, cho phép kẻ tấn công từ ...

Tin truyền sai lệch thông qua lỗ hổng của ứng dụng Whatsapp

Ứng dụng WhatsApp phổ biến bị phát hiện có nhiều lỗ hổng bảo mật cho phép người dùng chặn và thay đổi nội dung tin nhắn cá nhân và tin nhắn nhóm. Lỗ hổng này do các nhà nghiên cứu bảo mật tại Tập đoàn Checkpoint phát hiện, lợi dụng lỗ hổng trong giao thức bảo mật của ứng dụng ...

Một số phương thức tấn công ứng dụng Web hay gặp

Website hiện là kênh cung cấp thông tin rất hiệu quả, nhanh chóng và bổ ích của mỗi doanh nghiệp và tổ chức đến với người dùng. Trong thời đại này website và tài khoản cá nhân là đích ngắm của tin tặc nhằm đánh cắp thông tin liên quan bên trong dựa vào nền tảng từ các lỗ hổng đang ...