Phân tích, phát hiện và gỡ bỏ mã độc Practical Malware Analysis Lab11-03

SecurityBox tiếp tục gửi đến các bạn Phân tích, phát hiện và gỡ bỏ mã độc Practical Malware Analysis Lab11-03 qua bài viết dưới đây Phân tích Lab11-03 gồm các file Lab11-03.exe và Lab11-03.dll Lab 11-03.dll export hàm duy nhất với tên zzz69806582 Lab11-03.exe thực ...

Phân tích, phát hiện và gỡ bỏ mã độc Practical Malware Analysis Lab09-01

Cùng chuyên gia an ninh mạng của SecurityBox tìm hiểu về cách phân tích, phát hiện và gỡ bỏ mã độc lab09-01 qua bài viết dưới đây. Phân tích mã độc Lab09-01 trong cuốn Practical Malware Analysis của Andrew Honig và Michael Sikorski ( https://nostarch.com/malware ) Mẫu mã ...

Cảnh báo: Hàng loạt thiết bị thông minh bị hack qua Bluetooth

Lỗ hổng nghiêm trọng ảnh hưởng đến hàng loạt thiết bị của Apple, Google và những mẫu smartphone, tablet sử dụng vi xử lý Intel, Qualcomm, Broadcom. Tội phạm mạng có thể đánh chặn và giải mã tất cả tin nhắn, dữ liệu được gửi qua Bluetooth. Chuyên gia bảo mật Mike Ryan cho biết trong ...

Phân tích, phát hiện và gỡ bỏ mã độc Practical Malware Analysis Lab11-02

Bài viết Phân tích, phát hiện và gỡ ỏ mã độc Practical Malware Analysic Lab11-01 được rất nhiều sự quan tâm, hưởng ứng của bạn đọc, tiếp nối chuyên đề này SecurityBox gửi đến bạn đọc Phân tích, phát hiện và gỡ bỏ mã độc Practical Malware Analysis Lab11-02 qua bài viết dưới đây. Phân tích mã ...

Phân tích, phát hiện và gỡ bỏ mã độc Practical Malware Analysis Lab09-02

Ở bài viết trước chúng ta đã được tìm hiểu về mã độc Practical Malware Analysis Lab09-01, trong bài viết lần này chuyên gia SecurityBox sẽ hướng dẫn các bạn phân tích phát hiện và gỡ bỏ mã độc Practical Malware Analysis Lab09-02 Phân tích mã độc Lab09-02 trong cuốn Practical ...

Malware LokiBot phát tán trên internet đều đã “bị hack”

Hiện nay hầu hết các phiên bản Lokibot được phát tán tự do trên internet đều đã bị chỉnh sửa từ bản malware Lokibot gốc. Điều này giúp cho hacker có thể đưa vào malware các URL tùy chỉnh của riêng chúng, từ đó dễ dàng đánh cắp các dữ liệu. Hacker đã bị hack. Việc này chỉ ...

Làm thế nào để thiết lập một kế hoạch IR thực sự hiệu quả

Không bao giờ có một bản kế hoạch hoàn hảo, một bản kế hoạch IR chỉ thực sự hiệu quả khi và chỉ khi đảm bảo các yếu tố: tinh thần đội nhóm, mục tiêu, tracking KPIs và tiến hành thử nghiệm thường xuyên. Cùng SecurityBox tìm hiểu hiểu những lưu ý trong việc thiết lập bản kế hoạch IR ...

Tổng hợp những lệnh Run CMD thông dụng

Việc sử dụng những lệnh Run giúp bạn thao tác trên hệ thống máy tính nhanh chóng và hiệu quả hơn rất nhiều. Trong bài viết lần này chúng tôi tổng hợp 15 lệnh Run hay dùng trong Windows mà bạn nên biết. Trước hết, chúng ta cần mở hộp thoại Run bằng tổ hợp phím Windows + R và ...

Phân tích, phát hiện và gỡ bỏ mã độc Practical Malware Analysis Lab07-02

Chuyên đề phân tích mã độc đang được rất nhiều bạn đọc yêu thích công nghệ quan tâm, SecurityBox đang nhận được rất nhiều phản hồi tích cực từ phía độc giả. Trong bài viết lần trước bạn đọc đã được hướng dẫn phân tích về mã độc lab07-01, ở bài viết này chuyên gia an ninh mạng của ...

Phân tích, phát hiện và gỡ bỏ mã độc Practical Malware Analysis Lab12-01

Cùng chuyên gia an ninh mang SecurityBox Phân tích, phát hiện và gỡ bỏ mã độc Practical Malware Analysis Lab12-01 qua bài viết dưới đây. Phân tích mã độc Lab12-01 trong cuốn Practical Malware Analysis của Andrew Honig và Michael Sikorski ( https://nostarch.com/malware ) Mẫu ...

Phân tích, phát hiện và gỡ bỏ mã độc Practical Malware Analysis Lab03-02

Bài viết dưới đây sẽ giúp bạn đọc quan tâm đến công nghệ thông tin, virus máy tính hay mã độc hiểu sâu về Lab03-02. Bài viết là kết quả quá trình nghiên cứu và tìm hiểu của chuyên gia an ninh mạng SecurityBox, đi sâu phân tích về mã độc LAB 03-02: cách phát hiện, cách nhận biết và gỡ ...

Mã độc đào tiền ảo hoạt động ngầm trên nền dịch vụ rút gọn URL CoinHive

Mới đây, các nhà nghiên cứu về bảo mật đã cảnh báo về 1 đợt tấn đông mã độc đào tiền ảo với phương thức hoạt động tinh vi mà không cần chèn trực tiếp JavaScript CoinHive. CoinHive là một dịch vụ trực tuyến nổi tiếng với khả năng cho chủ website chèn một đoạn JavaScript để lợi ...

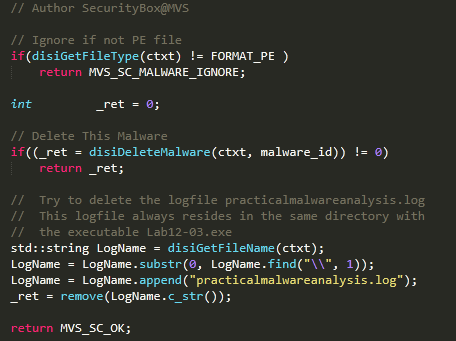

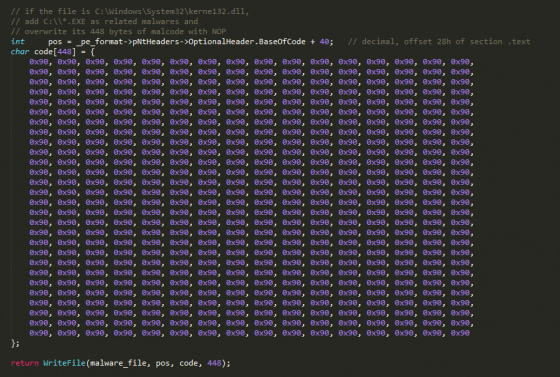

Phân tích, phát hiện và gỡ bỏ mã độc Practical Malware Analysis Lab12-03

Trong bài viết lần này, chuyên gia an ninh mạng SecurityBox sẽ gửi đến các bạn chuyên đề phân tích mã độc Practical Malware Analysis Lab12-03. Bài viết hướng dẫn cách phân tích, phát hiện và gỡ bỏ loại mã độc này. Phân tích mã độc Lab12-03 trong cuốn sách Practical Malware ...

Top 5 Website hỗ trợ giáo dục trực tuyến hoàn toàn miễn phí

Học trực tuyến đang là xu hướng của thời đại, việc học trực tuyến thông qua các bài học, video, tài liệu download đang rất thịnh hành tại Việt Nam nhờ tính khả dụng với học viên. Bài viết dưới đây liệt kê 7 website hỗ trợ giáo dục trực tuyến hoàn toàn miễn phí, nơi bạn có thể tiếp ...

Phân tích, phát hiện và gỡ bỏ mã độc Practical Malware Analysis Lab07-03

Phân tích mã độc Lab07-03 trong cuốn Practical Malware Analysis của Andrew Honig và Michael Sikorski ( https://nostarch.com/malware ) Mẫu mã độc của Lab07-03 có thể tải về từ: https://github.com/mikesiko/PracticalMalwareAnalysis-Labs Phân tích Lab07-03 gồm ...

Hơn 40.000 máy chủ, modem và các thiết bị IoT bị nhiễm mã độc

Các nhà nghiên cứu bảo mật đã phát hiện ra một botnet khổng lồ đã tấn công 40.000 máy chủ, modem và các thiết bị kết nối internet thuộc nhiều doanh nghiệp, tổ chức trên toàn thế giới. Sau khi phát hiện ra botnet VPNFilter malware ngày 11/06/2018. Chiến dịch Operation này đã ...

Phân tích, phát hiện và gỡ bỏ mã độc Practical Malware Analysis Lab09-03

Trong những bài viết trước, bạn đọc đã được tìm hiểu về mã độc Lab09-01 và Lab09-02. Ở bài viết này, chuyên gia an ninh mạng của SecurityBox sẽ tiếp tục đi sâu phân tích tìm hiểu về mã độc Practical Malware Analysis Lab09-03. Phân tích mã độc Lab09-03 trong cuốn Practical ...

Hướng dẫn dùng công cụ tạo mật khẩu Smart Lock của Chrome

Chrome là trình duyệt có nhiều tính năng ẩn ít người biết mà vô cùng hữu ích. Một trong số đó là công cụ tạo mật khẩu tích hợp, dùng để tạo mật khẩu mạnh khi tạo tài khoản mới và công cụ quản lý mật khẩu có tên Smart Lock giúp lưu trữ các mật khẩu đó trên Google.com để lấy lại khi ...

Hiểm họa từ công nghệ Internet of Things (IoT)

Công nghệ Internet of Things (IoT) là một phần của cuộc sống. Với các trợ lý ảo thông minh như Siri và Alexa, đồng hồ, lò nướng bánh mỳ, tủ lạnh, nhiệt… Tuy nhiên người dùng, doanh nghiệp hiện cũng đang gặp rất nhiều nguy hiểm do các thiết bị IoT bị tấn công. Sản phẩm ...

Cảnh Báo: Lỗi nghiêm trọng trong các trình duyệt WEB của Google gây hại cho các tài khoản trực tuyến.

Mới đây vào ngày 24/06/2018 các nhà nghiên cứu của Google đã phát hiện ra lỗ hổng nghiêm trọng trong các trình duyệt web có thể cho phép các trang web bạn truy cập ăn cắp nội dung nhạy cảm từ tài khoản trực tuyến cá nhân. Lỗ hổng này nằm trong cách các trình duyệt xử lý yêu ...