Chip Intel tiếp tục dính lỗ hổng bảo mật Foreshadow

Sau khi phát hiện và xử lý lỗ hổng Spectre và Meltdown trên hầu hết các chip xử lý của Intel và ADM hồi tháng 5 vừa qua, mới đây một lỗ hổng mới có tên Foreshadow cũng là một lỗ hổng trong thiết kế phần cứng của chip Intel. Lỗ hổng bảo mật mới có tên là “L1 Terminal ...

An ninh mạng nửa đầu năm 2018 ở mức đáng báo động

Theo VNCERT, tính đến ngày 25/6/2018, hệ thống đã ghi nhận 1.122 sự cố tấn công lừa đảo, 3.200 sự cố tấn công thay đổi giao diện và 857 sự cố phát tán mã độc malware trên website. Trong năm 2017, VNCERT cũng ghi nhận có 13.382 sự cố tấn công mạng vào Việt Nam. Trong đó, tấn ...

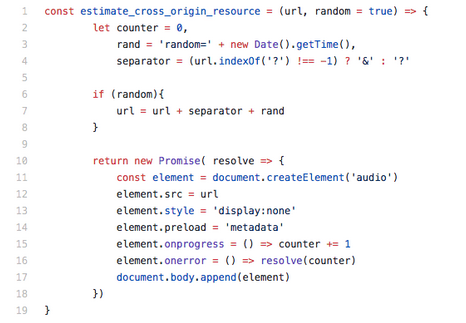

Lỗ hổng phần mềm trên Google Chrome cho phép hacker lấy được mọi thông tin Facebook của người dùng

Kể từ phiên bản Chrome 68, Google coi mọi trang web không sử dụng giao thức HTTPS là không an toàn. Nhà nghiên cứu Ron Mass của hãng bảo mật Imperva vừa tìm ra một lỗ hổng trên trình duyệt Chrome cho phép hacker lấy được mọi dữ liệu người dùng trên mọi nền tảng web, chẳng hạn ...

Bản vá sửa các lỗi trong Microsoft Windows, Edge Browser, Internet Explorer, Office, ChakraCore,

Bản vá sửa các lỗi trong Microsoft Windows, Edge Browser, Internet Explorer, Office, ChakraCore, .NET Framework, Exchange Server, Microsoft SQL Server và Visual Studio. Hai trong số các lỗ hổng được vá lần này đang bị tin tặc lợi dụng để tấn công tại thời điểm tung ra bản vá. ...

Quy trình tấn công vào hệ thống các Doanh Nghiệp tổ chức

Với sự phát triển bùng nổ của công nghệ số và nền tảng cốt lõi mà công nghệ đem lại thì chiếm đoạt thông tin, tấn công có chủ đích vào hệ thống máy tính của Doanh nghiệp tổ chức đang là điều là các Hacker hướng đến, Bài viết dưới đây liệt kê Quy trình tấn công vào hệ thống các Doanh ...

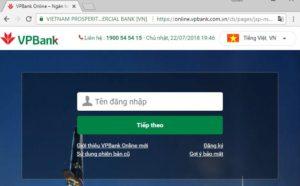

Phân tích sự kiện khách hàng VPBank bị tấn công lừa đảo

Hôm nay (22/07/2018) có xuất hiện sự kiện nghi ngờ khách hàng của ngân hàng VPBank bị tấn công lừa đảo nhằm chiếm đoạt thông tin thẻ tín dụng. SecurityBox đã thực hiện ngay việc phân tích sự kiện an ninh mạng này. SecurityBox thực hiện phân tích hoàn toàn độc lập sự kiện này và ...

Các ứng dụng đào tiền ảo bị Google cấm cửa trên Play Store

Tiếp nối Apple, Google cũng đã cập nhật chính sách dành cho Play Store rằng trong tuần này sẽ cấm cửa các ứng dụng đào tiền ảo trên các thiết bị của người sử dụng. Đào tiền ảo là gì? Hiện nay, tiền kỹ thuật số, đặc biệt là bitcoin, ngày càng phổ biến rộng rãi trên toàn ...

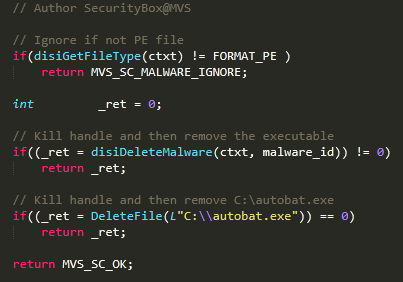

Phân tích, phát hiện và gỡ bỏ mã độc Practical Malware Analysis Lab14-02

Sau khi phân tích về mã độc Practical Malware Analysis Lab14-01 bài viết này chuyên gia Securitybox tiếp tục Phân tích, phát hiện và gỡ bỏ mã độc Practical Malware Analysis Lab14-02. Phân tích mã độc Lab14-02 trong cuốn sách Practical Malware Analysis Practical Malware ...

Phân tích, phát hiện và gỡ bỏ mã độc Practical Malware Analysis Lab15-02

Sau khi phân tích mã độc Lab14 , chuyên gia Securitybox tiếp tục gửi đến bạn đọc Phân tích, phát hiện và gỡ bỏ mã độc Practical Malware Analysis Lab15-02 Phân tích mã độc Lab15-02 trong cuốn sách Practical Malware Analysis Practical Malware Analysis: https://nostarch.com/ma ...

Phân tích, phát hiện và gỡ bỏ mã độc Practical Malware Analysis Lab14-03

Phân tích mã độc Lab14-03 trong cuốn sách Practical Malware Analysis Practical Malware Analysis: https://nostarch.com/malware Mẫu mã độc của Lab14-03 có thể tải về từ: https://github.com/mikesiko/PracticalMalwareAnalysis-Labs Phân tích Mã độc Lab14-03.exe thực ...

Phân tích, phát hiện và gỡ bỏ mã độc Practical Malware Analysis Lab14-01

Bài viết hướng dẫn các bạn cách phân tích, phát hiện và gỡ bỏ mã độc Practical Malware Analysis Lab14-01 Phân tích mã độc Lab14-01 trong cuốn sách Practical Malware Analysis Practical Malware Analysis: https://nostarch.com/malware Mẫu mã độc của Lab14-01 có thể tải về ...

5 Phần mềm ghi âm tốt nhất trên máy tính

Hiện nay có rất nhiều phần mềm hỗ trợ ghi âm trên máy tính, ghi âm ngoài hội trường hay ghi lại nội dung của các cuộc họp,… miễn phí có, trả phí có, thậm trí là không cần sử dụng tới phần mềm cũng được. Tuy nhiên, để chọn ra được những phần mềm tốt nhất và dễ sử dụng ...

Phân tích, phát hiện và gỡ bỏ mã độc Practical Malware Analysis Lab12-04

Phân tích mã độc Lab12-04 trong cuốn sách Practical Malware Analysis Practical Malware Analysis: https://nostarch.com/malware Mẫu mã độc của Lab12-04 có thể tải về từ: https://github.com/mikesiko/PracticalMalwareAnalysis-Labs Phân tích Section resource của ...

Hướng dẫn khôi phục lại tài khoản Google/Gmail khi đã bị hack

Mặc dù bạn đã sử dụng các thủ thuật để bảo vệ tài khoản của mình một cách tốt nhất trước những kẻ tấn công nhưng kẻ xấu vẫn có thể tấn công bạn với một số kịch bản nhất định. Một trong những tài khoản quan trọng nhất với người dùng là tài khoản Google/Gmail, bài viết dưới đây hướng ...

Theo dõi Iphone thông qua giao thức quản lý thiết bị di động MDM

Các nhà nghiên cứu bảo mật đã tìm ra một chiến dịch malware dựa trên dịch vụ quản lý thiết bị di động nhắm vào đối tượng cụ thể diễn ra từ tháng 8 năm 2015. Tuy nhiên, chỉ có 13 chiếc iPhone ở Ấn Độ là đối tượng của chiến dịch này. Người ta cho rằng những tin tặc đó cũng xuất phát ...

Hướng dẫn diệt virus Shortcut trong máy tính hoặc USB

Những người dùng máy tính thường xuyên gặp phải những vấn đề mà virus Shortcut gây ra. Trong thực tế đây không phải là virus mà chỉ là một dạng VBS Script. Virus Shortcut thường xuyên phát tán thông qua thiết bị ngoại vi USB như thẻ nhớ, điện thoại, máy ảnh kĩ thuật số hay ổ đĩa ...

Phân tích, phát hiện và gỡ bỏ mã độc Practical Malware Analysis Lab12-02

Nhận được nhiều phản hồi tích cực của bạn đọc về chuyên đề phân tích, phát hiện và gỡ bỏ mã độc Pratical Malware Analysis Lab12-01, bài viết này chuyên gia an ninh mạng SecurityBox sẽ tiếp tục gửi đến bạn đọc những Phân tích, phát hiện và gỡ bỏ mã độc Practical Malware Analysis ...

Nhân viên google được bảo mật tuyệt đối bằng khóa bảo mật titan

Google vừa công bố khóa bảo mật mới đã được thử nghiệm nội bộ 2 năm và chưa ghi nhận trường hợp nào bị hack tài khoản. Ngày 25/7, tại một cuộc hội thảo, Google đã công bố sản phẩm khóa bảo mật Titan, hiện có sẵn cho khách hàng của Cloud và được lên kế hoạch bán ra trong những ...

Phân tích, phát hiện và gỡ bỏ mã độc Practical Malware Analysis Lab13-02

Bài viết của chuyên gia an ninh mạng Securitybox đã hướng dẫn phân tích, phát hiện và gỡ bỏ mã độc Practical Malware Analysis Lab13-01 đã nhận được rất nhiều phản hồi tích cực từ phía độc giả điều đó đã tạo động lực rất lớn cho các chuyên gia SecurityBox tiếp tục nghiên cứu. Bài viết ...

Phân tích, phát hiện và gỡ bỏ mã độc Practical Malware Analysis Lab13-01

Chuyên đề phân tích mã độc đang được rất nhiều bạn đọc quan tâm, tiếp nối chuyên đề này SecurityBox sẽ tiếp tục hướng dẫn các bạn Phân tích, phát hiện và gỡ bỏ mã độc Practical Malware Analysis Lab13-01 qua bài viết dưới đây. Phân tích mã độc Lab13-01 trong cuốn sách Practical ...