Phân Tích Mã Độc Practical Malware Analysis Lab01-01

Bài viết dưới đây sẽ giúp bạn đọc quan tâm đến công nghệ thông tin, virus máy tính hay mã độc hiểu sâu về Lab01-01 trong cuốn Practical Malware Analysis. Bài viết là kết quả quá trình nghiên cứu và tìm hiểu của chuyên gia an ninh mạng SecurityBox, đi sâu phân tích về mã độc LAB ...

MVS nhận Giấy phép kinh doanh sản phẩm, dịch vụ an toàn thông tin mạng

Ngày 07/05/2018 Công ty Cổ phần an toàn thông tin MVS đã chính thức được nhận Giấy phép số 193/CP-BTTTT, giấy phép kinh doanh sản phẩm, dịch vụ an toàn thông tin mạng. Giấy phép có thời hạn 10 năm và có giá trị đến ngày 06/05/2028. Giấy phép được cấp căn cứ vào Luật an toàn ...

Cách gỡ bỏ Trojan horse, Virus, Worm và Malware

Trojan horse là một chương trình có chứa mã độc thường có trong các tệp tin hoặc trong phần mềm máy tính của bạn. Các tệp này thường xuất hiện trong thư rác hoặc email lừa đảo hoặc từ cách nhấp vào các liên kết giả mạo. Vậy làm thế nào để gỡ bỏ trojan horse, virus, worm và malware ...

An ninh mạng nổi bật tháng 4/2018

Trong tháng 4/2018 diễn ra rất nhiều sự kiện nổi bật và đáng chú ý, không chỉ dừng lại ở sự xuất hiện những lỗ hổng mới mà các nhà nghiên cứu bảo mật còn phát hiện cả những chiêu trò mới của tin tặc dùng để đánh lừa người dùng. Bài viết dưới đây sẽ đề cập đến 3 tin tức nổi bật nhất ...

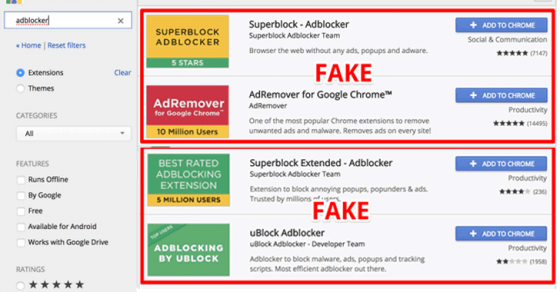

20 triệu người dùng đã sử dụng tiện ích chặn quảng cáo chứa mã độc

Nếu bạn đã cài đặt bất kỳ tiện ích chặn quảng cáo nào được đề cập dưới đây trong trình duyệt Chrome của mình, bạn có thể đã bị tấn công. Chuyên gia bảo mật của Adguard mới đây đã phát hiện ra năm tiện ích chặn quảng cáo độc hại trong cửa hàng Google Chrome với ít nhất 20 triệu ...

Khai thác Poc để tấn công các website đang chạy các phiên bản chưa được vá của Drupal

Sau khi nhóm Drupal phát hành các bản cập nhật mới nhất để xử lý một lỗ hổng thực thi mã từ xa mới trong phần mềm hệ thống quản lý nội dung của nó, tin tặc đã bắt đầu khai thác lỗ hổng trong tự nhiên. Được công bố ngày 25/04/2018, lỗ hổng mới được phát hiện (CVE-2018-7602) ảnh hưởng ...

Tại sao Hacker thích Hacking [5 lý do chính]

Đã bao giờ bạn đặt câu hỏi tại sao Hacker thường tấn công vào doanh nghiệp. Họ nhận được gì từ việc làm hư hỏng hệ thống? Liệu họ làm vì tiền hay chỉ mang tính chất mua vui? Phải chăng hacker thích hacking? Vâng, có rất nhiều lý do khiến hacker tấn công trang web, ứng ...

Virus khai thác tiền điện tử đang lan truyền qua Facebook Messenger

Nếu bạn nhận được một liên kết nhấp vào xem video, được gửi từ một người lạ hoặc bạn bè của bạn trên Facebook Messenger thì tuyệt đối không bấm vào đó, bởi virus mới đang được phát tán với tốc độ chóng mặt qua hình thức này. Các nhà nghiên cứu bảo mật mạng cảnh báo người dùng về ...

Lỗ hổng CVE-2018-0950 trong Microsoft Outlook cho phép Hacker ăn trộm mật khẩu

Một nhà nghiên cứu bảo mật mới đây đã tiết lộ chi tiết về một lỗ hổng quan trọng trong Microsoft Outlook mà Microsoft đã phát hành bản vá lỗi chưa hoàn chỉnh trong thời gian 18 tháng vừa qua. Cụ thể, lỗ hổng của Microsoft Outlook (CVE-2018-0950) có thể cho phép kẻ tấn công ăn cắp ...

CẢNH BÁO: Lỗ hổng an toàn thông tin trên hệ quản trị nội dung Drupal

Drupal-một nền tảng mã nguồn mở được dùng rộng rãi trên thế giới và cũng được rất nhiều website tại Việt Nam sử dụng, hiện đang tồn tại lỗ hổng bảo mật nghiêm trọng cho phép hacker có thể chiếm quyền điều khiển máy chủ. Các cơ quan, đơn vị quan tâm kiểm tra để phát hiện, xử lý triệt ...

Thách thức và giải pháp bảo mật mã hóa dữ liệu trong thời đại công nghệ số

Bảo mật dữ liệu đang là một thách thức lớn đối với mỗi cá nhân, tổ chức, doanh nghiệp tham gia vào hoạt động công nghệ. Với những công ty, tổ chức thì việc sử dụng mã hóa dữ liệu là điều cần thiết. Điều này sẽ tránh được những thiệt hại khi những thông tin mật nếu vô tình bị lộ ra ...

[CẢNH BÁO] Máy tính của bạn có thể bị Hack khi Click vào một liên kết

Bạn có tin máy tính bị hacked khi nhấp vào liên kết độc hại hoặc mở một trang web? Vâng, đúng vậy. Nếu vô tình click vào 1 dòng chữ trên website và dòng chữ đó chứa tệp tin độc hại, rất có thể thiết bị của bạn đã bị hacker chiếm quyền điển khiển. Microsoft vừa phát hành bản ...

Microsoft phát hành bản vá khẩn cấp cho lỗ hổng nghiêm trọng trong Windows Containers

Chỉ vài ngày trước khi phát hành bản vá hàng tháng, Microsoft đã phát hành bản vá khẩn cấp cho lỗ hổng nghiêm trọng trong thư viện Windows Host Compute Service Shim (hcsshim), cho phép kẻ tấn công từ xa chạy mã độc trên máy tính Windows. Windows Host Compute Service Shim ...

Trojan Horse| Cách hoạt động, dấu hiệu và Giải pháp phòng tránh

Trong các hình thức tấn công mạng, xâm nhập vào máy tính thông qua “cửa hậu” (backdoor) là một mối đe dọa rất đáng sợ thực tế hiện nay, đặc biệt với “ Trojan Horse “. Bài viết này sẽ giải thích cho bạn cách thức Trojan Horse hoạt động, cũng như các giải ...

Bảo vệ mật khẩu tập tin và thư mục với mã hóa dữ liệu

Thực tế, mật khẩu đăng nhập của Windows rất dễ dàng bị phá. Thêm nữa là bất kỳ ai có thể sử dụng máy tính của bạn đủ lâu để khởi động hệ thống từ một đĩa CD đều có thể sao chép toàn bộ dữ liệu trên máy của bạnmà không cần đến bất kỳ một mật khẩu nào. Không chỉ mỗi mật khẩu đăng nhập ...

Phân loại các phương pháp mã hóa

Mã hóa dữ liệu là chuyển dữ liệu từ dạng này sang dạng khác hoặc sang dạng code mà chỉ có người có quyền truy cập vào khóa giải mã hoặc có mật khẩu mới có thể đọc được nó. Bằng cách sử dụng các thuật toán lồng vào nhau, thường dựa trên 1 khóa (key) để mã hóa dữ liệu. Dữ liệu được mã ...

Hacker có thể trộm cắp dữ liệu từ máy tính thông qua đường truyền năng lượng

Bạn có bao giờ nghĩ rằng có thể trích xuất dữ liệu từ một máy tính bằng cách sử dụng đường truyền điện của nó? Đọc ngay bài viết dưới đây nhé. Các nhà nghiên cứu từ Đại học Ben Gurion ở Negev của Israel tập trung chủ yếu vào việc tìm ra những cách thông minh để có thể lọc dữ liệu ...

11++ Loại Virus Trojan gây hại máy tính của bạn

Virus trojan horse hoặc Trojan là một loại phần mềm độc hại có thể ngụy trang như một phần mềm hợp pháp. Chúng có thể xóa, chặn, sửa đổi, sao chép hoặc làm gián đoạn hoạt động của máy tính. Về bản chất, có 11++ loại Virus Trojan được phân loại dựa trên những hoạt động mà nó ...

Yếu tố chính trong mã hóa mà mọi Doanh nghiệp nên biết

Mã hóa là giải pháp giúp chúng ta bảo mật dữ liệu an toàn trên Cloud. Tuy nhiên, sự xuất hiện của công nghệ mới, Cloud nay không còn được sử dụng nhiều như cũ. Vậy đâu là yếu tố chính trong mã hóa Cloud mà mọi Doanh nghiệp cần biết? Cloud ảnh hưởng thế nào đến bảo mật dữ liệu? ...

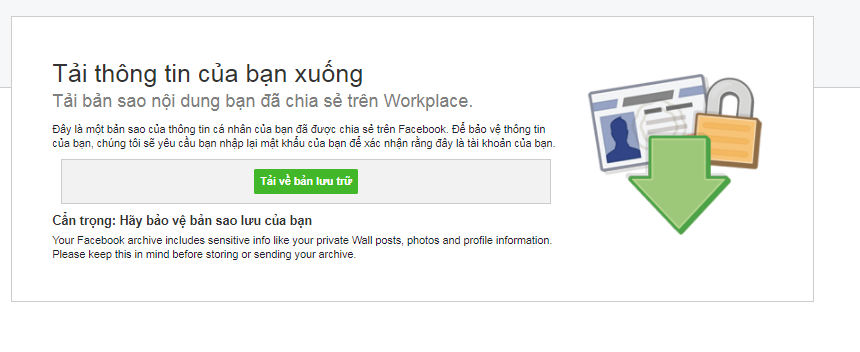

Cách xem mọi thứ Facebook đã thu thập những gì của bạn

Đại diện Facebook – Mark Zuckerberg thừa nhận đã lưu trữ mọi click từ người dùng từ các hành động tương tác như like, share, comment…Bạn muốn biết Facebook đã thu thập những thông tin gì của mình trong thời gian qua? Hãy làm theo các bước dưới đây nhé. Các bước tải dữ ...