Hacker Nga bị cáo buộc đánh cắp hơn 117 triệu tài khoản Linkedin

Một người đàn ông Nga vừa bị cáo buộc vì đã hack hơn 117 triệu tài khoản người dùng trên Linkdedin và hơn 68 triệu người dùng từ Dropbox, Formspring vào năm 2012 và có thể ảnh hướng đến 100 triệu người dùng. Cụ thể, hacker đó tên là Yevgeniy Aleksandrovich Nikulin, 30 tuổi, ...

7 Bước cải thiện chiến lược Ứng cứu sự cố

Ứng cứu sự cố là một quá trình phức tạp liên quan đến nhiều bộ phận khác nhau. Thực hiện theo những gợi ý dưới đây của SecurityBox sẽ giúp cải thiện đáng kể cho kế hoạch IR cho tổ chức của bạn. 1.Chọn đúng người, thuê đúng đơn vị Tổ chức của bạn có thể sở hữu công nghệ tốt ...

Hiểu sâu về mã hóa dữ liệu

Trong thời đại công nghệ số phương thức bảo mật dữ liệu được sử dụng nhiều nhất là mã hóa dữ liệu. Trong bài viết lần này hãy cũng Securitybox tìm hiểu định nghĩa, chức năng và quá trình mã hóa dữ liệu. Mã hóa dữ liệu là gì? Mã hóa dữ liệu là chuyển dữ liệu từ dạng này ...

AMD thừa nhận lỗ hổng mới trong bộ vi xử lý của nó, bản vá lỗi sắp được cập nhật

AMD đã công nhận 13 lỗ hổng nghiêm trọng và các Backdoor có thể khai thác được trong bộ xử lý Ryzen và EPYC của CTS Labs. Công ty hứa sẽ tung ra bản vá lỗi cho hàng triệu thiết bị bị ảnh hưởng trong vài tuần tới. Theo các nhà nghiên cứu CTS-Labs, các lỗ hổng nghiêm trọng ( ...

Microsoft Office 365 tích hợp phòng chống Ransomware và các tính năng bảo mật nâng cao

Người dùng Microsoft Office giờ đây sẽ được bảo vệ an toàn trước sự tấn công của Ransomware và virus khi dùng bản cập nhật mới nhất của Microsoft Office 365. Bên cạnh đó, các tính năng như khôi phục file, mã hóa email, đặt mật khẩu cho tệp tin chia sẻ, kiểm tra liên kết nâng cao và ...

Mã hóa dữ liệu: Mối đe dọa và trình tự triển khai tốt nhất

Mã hóa dữ liệu là chuyển dữ liệu từ dạng này sang dạng khác hoặc sang dạng code mà chỉ có người có quyền truy cập vào khóa giải mã hoặc có mật khẩu mới có thể đọc được nó. Bằng cách sử dụng các thuật toán lồng vào nhau, thường dựa trên 1 khóa (key) để mã hóa dữ liệu. Hiện ...

95% các Doanh nghiệp vừa và nhỏ KHÔNG có kịch bản Ứng cứu sự cố

Với hàng ngàn các cuộc tấn công trên mạng diễn ra hàng ngày, an ninh mạng đang là tâm điểm chú ý của hầu hết các doanh nghiệp hiện đại. Tuy nhiên, một thực tế là hầu hết các doanh nghiệp vừa và nhỏ ở Việt Nam hiện nay lại phản ứng rất chậm trước các nguy cơ an ninh, sự cố tấn công ...

Facebook thừa nhận để lộ dữ liệu của 2.2 tỷ người dùng trên toàn thế giới

Hôm thứ tư vừa qua, Giám đốc điều hành Facebook Mark Zuckerberg đã tiết lộ rằng kẻ xấu đã lợi dụng công cụ “Tìm kiếm” để thu thập thông tin của hầu hết 2.2 tỷ người dùng trên toàn thế giới. Sự tiết lộ này đã xảy ra vài tuần sau khi công bố thông tin về vụ bê bối ...

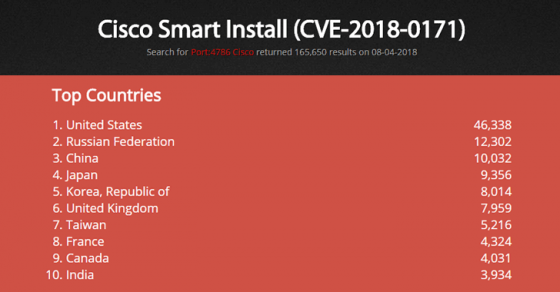

Đây là cách tin tặc nhắm mục tiêu vào Cisco Network Switches ở Nga và Iran

Kể từ tuần trước, một nhóm hacker mới tự xưng là “JHT” đã chiếm đoạt một số lượng lớn các thiết bị Cisco thuộc các tổ chức ở Nga và Iran nhằm để lại một thông điệp: “Đừng lộn xộn với cuộc bầu cử của chúng tôi” bằng một lá cờ Mỹ ( trong nghệ thuật ASCII). ...

Yếu tố của một hệ thống quản lý sự cố hiệu quả?

Một hệ thống quản lý sự cố hiệu quả có thể giúp Doanh nghiệp quản lý rủi ro và tối đa hóa giá trị của các thiết bị an ninh hiện tại cần phải đảm bảo các yếu tố sau: + Củng cố đầu vào đồng nhất + Xác định sự cố + Ưu tiên các sự cố dựa trên những tác động của nó đến hoạt ...

5 Nguyên tắc bảo mật ứng dụng website

Trong thời đại công nghệ số ngày nay các tội phạm mạng lợi dụng những sự phát triển mạnh mẽ của các thiết bị, ứng dụng công nghệ thông tin để tấn công chiếm đoạt tài khoản cá nhân, thông tin doanh nghiệp, thông tin mật của các tổ chức chính phủ…Vai trò của bảo mật thông tin ...

10 Thách thức mà tổ chức phải đối mặt trong quá trình Ứng cứu sự cố

Để chuẩn bị một bản kế hoạch ứng cứu sự cố hoàn chỉnh , tổ chức phải xem xét những nguy cơ an ninh, các vấn đề và khó khăn có thể đối mặt trong suốt quá trình triển khai. Dưới đây là “Top 10 thách thức có thể xảy ra trong quá trình ứng cứu sự cố mà tổ chức của bạn có thể đối ...

Lỗi mã QR trong hệ điều hành Apple IOS 11 có thể dẫn bạn vào những trang Web độc hại

Mới đây, một lỗ hổng mới đã được tiết lộ trong Ứng dụng máy ảnh iOS có thể bị khai thác để chuyển hướng người dùng đến một trang web độc hại mà họ không hề biết. Lỗ hổng nảy nằm trong bộ đọc mã độc IOS, ảnh hưởng đến hệ điều hành di dộng IOS 11 mới nhất của Apple dành cho thiết bị ...

Lỗ hổng trong Windows Assistance cho phép Hacker ăn cắp dữ liệu từ xa

Bạn luôn được cảnh báo rằng “không nên chia sẻ quyền truy cập máy tính từ xa với những người không đáng tin cậy vì bất kỳ một lý do nào đó bởi lẽ đây là một lời khuyên về bảo mật của Microsoft. Tuy nhiên lợi dụng điểm yếu này, một lỗ hổng quan trọng đã được phát hiện trong tính ...

Những lưu ý trong bảo mật ứng dụng web

Để đảm bảo tính bảo mật của các ứng dụng web, tiêu chuẩn OWASP đã được xây dựng nhằm giảm thiểu các rủi ro liên quan đến ứng dụng Web và phần mềm. Tiêu chuẩn OWASP bao gồm các chiến lược, chính sách và hướng dẫn nhằm quản lý rủi ro từ tính mở của các ứng dụng Web. Một ứng dụng trước ...

Thảo luận cùng Giám đốc An ninh mạng Facebook về bảo mật thông tin tại Việt Nam

Hôm nay, ngày 29/3/2018, hội thảo “Kinh tế số và Chính sách an ninh mạng Việt Nam” đã được Hội Truyền thông số Việt Nam kết hợp với Phòng Thương mại Hoa Kỳ tổ chức tại Khách sạn Melia ,44B Lý Thường Kiệt, Hà Nội. Hội thảo là dịp để các đơn vị, Bộ ban ngành và đặc biệt ...

Những lưu ý trong đánh giá an ninh cho Ứng dụng Web

Đánh giá an ninh cho ứng dụng web là việc làm cần thiết nhằm đảm bảo ứng dụng Web được bảo mật trước khi công bố chính thức trên internet, đồng thời giúp người quản trị hiểu rõ hơn về cơ chế xác thực, phân quyền, các lỗ hổng, cũng như chính sách bảo mật cho ứng dụng web. Dưới đây ...

7 Lời khuyên giúp xây dựng kế hoạch IR hiệu quả tức thì

Để giảm thiểu thiệt hại phát sinh cũng như chi phí và thời gian phục hồi hệ thống, điều quan trọng nhất tổ chức phải có kế hoạch ứng cứu sự cố tại chỗ. Tham khảo 7 lời khuyên trong xây dựng kế hoạch IR của SecurityBox để cải thiện sự hiệu quả trong kế hoạch ứng cứu sự cố cho tổ ...

Cách bảo vệ tài khoản khi dùng ứng dụng Web

Hàng ngàn ứng dụng Web ngày nay đã ra đời phục vụ mọi hoạt động sống của con người. Với sự tiện lợi mà vô vàn các ứng dụng Web đang mang lại cho người dùng, mọi hoạt động giao dịch giờ đây trở lên rất thuận tiện và dễ dàng. Vậy làm thế nào để có thể bảo vệ tài khoản cá nhân của mình ...

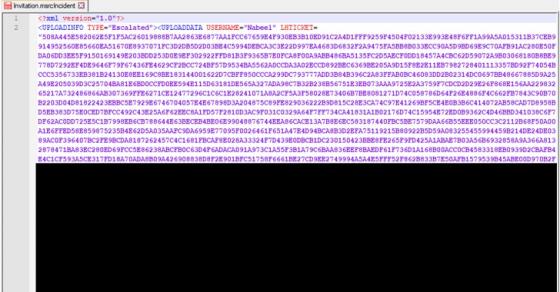

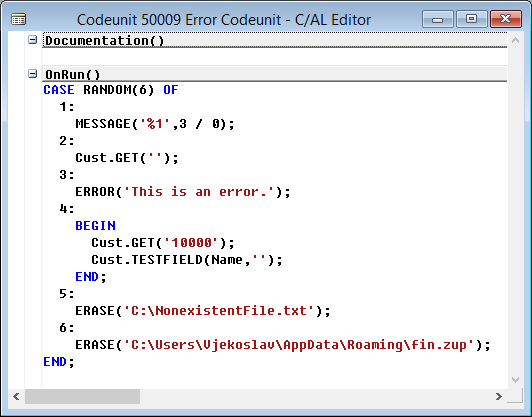

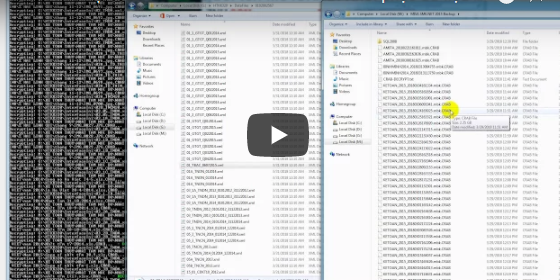

GIẢI MÃ VIRUSS MÃ HÓA DỮ LIỆU ĐỔI TÊN FILE THÀNH .CRAB

Viruss mã hóa dữ liệu đổi tên file thành .CRAB đột ngột bùng phát tháng 3/2018 theo phản ánh của người dùng. Qua kiểm tra phân tích ban đầu thì đây là một biến thể của virus mã hóa dữ liệu đòi tiền chuộc. Nó vẫn yêu cầu khách hàng trả một khoản tiền để mua key giải mã dữ liệu. ...