Thử nghiệm Độ bền là gì?

Kiểm tra Độ bền là thử nghiệm một ứng dụng hoặc phần mềm với tải trọng đáng kể được kéo dài trong một khoảng thời gian dài để đánh giá hệ thống hoạt động như thế nào khi được sử dụng liên tục. Bài viết về kiểm thử độ bền này sẽ tiếp tục cho loạt bài về các kiểu kiểm thử của chúng tôi trước đó. ...

Lỗ hổng bảo mật thường gặp trong doanh nghiệp

Lỗ hổng bảo mật trong hệ thống của các doanh nghiệp luôn là vấn đề đau đầu với những người quản trị. Có vô vàn những lỗi bảo mật khác nhau, nhưng dưới góc độ là một doanh nghiệp thì bạn nên biết về những lỗ hổng bảo mật thường gặp trong doanh nghiệp để phòng tránh. Hãy cùng SecurityBox tìm ...

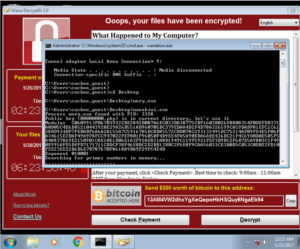

Mã độc Petya và những điều cần biết

Mã độc tống tiền (Ransomware) từ khi xuất hiện đã gây thiệt hại không nhỏ cho nhiều tổ chức, doanh nghiệp. Sau đợt tấn công hồi tháng 5 của mã độc tống tiền WannaCry, ngày 27/6/2017 mã độc Ransomware có tên Petya lại tiếp tục gây ảnh hưởng tới nhiều nước trên thế giới. Bài viết này sẽ tiếp ...

Sự khác biệt giữa Black box test, White Box Test và Grey box test

Thông thường, có hai kiểu kiểm thử chính : Kiểm tra hộp trắng (White box testing) và kiểm tra hộp đen (Black box testing). Bên cạch đó, chúng ta cũng có một kiểu nữa kết hợp hai kiểu trên, đó là kiểm tra hộp xám (Grey box testing). Bạn có biết chúng được dùng khi nào và sự khác nhau giữa các ...

Các kiểu kiểm thử phần mềm

Ở phần trước chúng tôi có giới thiệu với các bạn khái niệm về kiểm thử phần mềm và nghề tester. Nếu bạn chưa được tiếp cận nó, hãy tìm hiểu tại đây . Đến phần này, chúng tôi sẽ cùng với các bạn tìm hiểu về các kiểu kiểm thử phần mềm nhé. Cùng bắt đầu thôi nào! Đầu tiên sẽ có một số ...

Làm gì khi phát hiện website bị nhiễm mã độc?

Dấu hiệu của một website bị nhiễm mã độc là gì??? Khi phát hiện website của bạn bị nhiễm malware thì phải xử lý ra sao?? Hãy cũng SecurityBox tìm hiểu trong bài viết dưới đây nhé. Chắc chắn sẽ giúp ích cho bạn. 1. Dấu hiệu Mất nhiều Traffic Khi website của bạn bị nhiễm mã độc ...

Những điều cần phải biết về test song song.

Test song song là một thuật ngữ chỉ thử nghiệm nhiều ứng dụng hoặc nhiều thành phần phụ của một ứng dụng cùng lúc để giảm thời gian. Kỹ thuật này thường được dùng để đảm bảo tính nhất quán của ứng dụng. Để tiếp tục những bài viết về chuyên mục kiểm thử, bài viết này sẽ cung cấp cho các bạn ...

Test Plan là gì? Có vai trò như thế nào?

Một test plan là một tài liệu chi tiết vạch ra chiến lược kiểm thử, các mục tiêu kiểm thử, các nguồn lực (nhân lực, phần mềm, phần cứng) cần thiết để thử nghiệm, tiến độ kiểm tra, ước lượng xét nghiệm và các sản phẩm thử nghiệm. Test plan có vai trò như thế nào? Gồm những bước gì? ...

Hàng loạt camera ip trung quốc chứa lỗ hổng bảo mật

Cảnh báo các camera an ninh được Trung Quốc sản xuất rất có nguy cơ bị hacker tấn công, điều khiển từ xa. Được biết rằng, các camera IP này do công ty Foscam của Trung Quốc sản xuất. Thông qua lỗ hổng của camera mà tin tặc còn xem được những video đã quay được, tải tệp tin lưu trữ trong máy ...

Kiểm thử ứng dụng web

Kiểm thử ứng dụng web là một trường hợp trong kiểm thử phần mềm. Trong bài viết này, chúng tôi sẽ đề cập đến khái niệm cũng như các vấn đề trong kiểm thử ứng dụng web . Nếu bạn chưa biết kiểm thử về mảng ứng dụng này gồm những cái gì, mục đích là gì, hãy cùng tìm hiểu bài viết dưới đây cùng ...

Tấn công Phishing là gì? Giải pháp chống Phishing

Các cuộc tấn công Phishing là một trong những thách thức an ninh phổ biến nhất mà cả cá nhân và các tổ chức, doanh nghiệp phải đối mặt trong việc đảm bảo an toàn thông tin của họ. Hãy cùng SecrityBox tìm hiểu xem nó là gì??? Và tham khảo những giải pháp chống Phishing mà ...

Bảo mật Linux (updated 2017)

Tiếp theo series bảo mật Window 8, 8.1 , hôm nay mình sẽ chia sẻ với các bạn cách bảo mật Linux bằng các câu lệnh nhé. Việc bảo đảm an toàn cho một hệ thống khỏi những kẻ tấn công luôn là những nhiệm vụ đầy khó khăn đối với những quản trị viên , đặc biệt với những quản trị viên ...

Đánh giá rủi ro an ninh mạng,kiểm thử an ninh mạng toàn diện

Quý khách đang tìm dịch vụ đánh giá rủi ro an ninh mạng , kiểm thử an ninh mạng toàn diện hãy liên hệ ngay với SecurityBox qua hotline (+84) 986.464.517 hoặc email: info@securitybox.vn . I. Tổng quan Đánh giá an ninh mạng hay có thể gọi là đánh giá rủi ro an ninh mạng là một dịch vụ ...

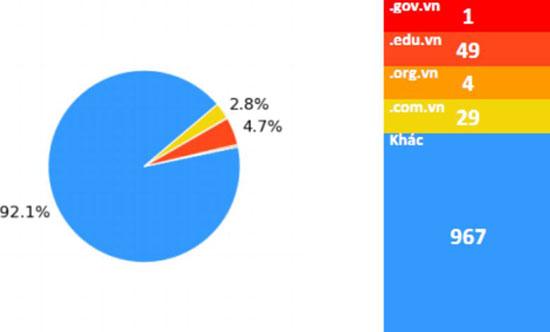

Các vụ tấn công mạng tại Việt Nam quý I năm 2017

Việt Nam là xếp thứ 2 các vụ tấn công mạng trên toàn cầu. Chỉ tính trong quý I- năm 2017 đã có gần 7.700 sự cố tấn công mạng vào các website tại Việt Nam. Dưới đây là thông tin chi tiết. Tình hình an ninh mạng những tháng đầu năm 2017 Theo biểu đồ thống kê về số lượng các website bị ...

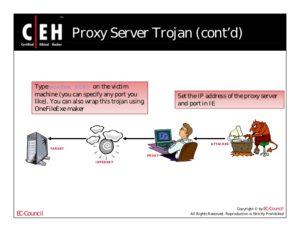

Mã độc Trojan – những điều cần biết

Ngày nay mã độc đang có xu hướng tăng dần và ngày càng nguy hiểm. Mã độc Trojan cũng không phải ngoại lệ. Nó ẩn mình dưới một chương trình có vẻ như hợp pháp và an toàn. Tuy nhiên khi người dùng vô tình tải về máy, nó sẽ được kích hoạt và thực hiện những hành động bí mật và nguy hiểm mà ...

Báo cáo tổng hợp sự kiện phát tán mã độc tống tiền WannaCry, tháng 5/2017

WannaCry đã đi qua được khoảng thời gian bùng nổ dữ dội nhất, tuy nhiên, những bài học và mối nguy hiểm của nó vẫn còn nguyên ở đó. Sau đây, Securitybox xin tóm tắt lại toàn thông tin về quá trình phát triển, phân tích của mã độc này. 1. Khái quát về mã độc tống tiền WannaCry và tầm ảnh ...

5 lý do bạn nên chọn ngành quản trị mạng

Bạn đang phân vân giữa các hướng nghề nghiệp của ngành công nghệ thông tin??? Theo quản trị mạng hay lập trình??? Dưới đây là năm lý do lớn nhất tại sao nghề quản trị mạng có thể là con đường sự nghiệp bạn đang tìm kiếm. 1. Đây là một ngành nghề bắt buộc phải có trong tất cả các ...

So sánh CCNA và MCSA

Đối với những người học trong ngành CNTT hay Điện tử viễn thông ngoài việc sở hữu tấm bằng đại học thuộc chuyên ngành , họ cần có những chứng chỉ tin học quốc tế để bổ sung kiến thức sát với thực tế, đáp ứng đúng nhu cầu của nhà tuyển dụng. Hai chứng chỉ về quản trị mạng phổ biến được nhiều người ...

Làm thế nào khi sự cố an ninh mạng xảy ra ?

Sự cố an ninh mạng có diện mạo như thế nào? Bạn đã nhận thức rõ hiểm họa từ việc mất an toàn thông tin chưa? Khi gặp phải những sự cố về an ninh mạng như thế chúng ta nên xử lý như thế nào? Mời các bạn cũng tìm hiểu những vấn đề trên cùng SecurityBox, trong bài viết dưới đây. 1. An ninh ...

Bí mật về siêu mã độc Regin

Siêu mã độc Regin đã xuất hiện cách đây khá lâu, được coi là một công cụ thu thập thông tin của các cơ quan trình báo . Tuy nhiên sự nguy hiểm và phức tạp của nó vẫn còn là ẩn số với các nhà nghiên cứu. Bạn có biết mã độc Regin là gì? Những bí mật đằng sau nó như thế nào?? Cùng tìm ...