Dịch vụ an ninh mạng tại TP Hồ Chí Minh (HCM) |SecurityBox

Bạn đang cần tìm dịch vụ an ninh mạng tại TP Hồ Chí Minh (HCM) – gọi ngay tới Hotline của Công ty bảo mật SecurityBox: 0982 593 866 Bạn cũng có thể gửi thông tin qua email: info@securitybox.vn để được hỗ trợ, giải đáp. Đội ngũ kỹ sư và chuyên gia của SecurityBox Vị thế của SecurityBox ...

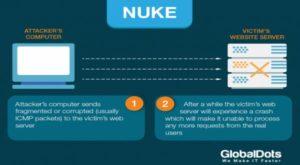

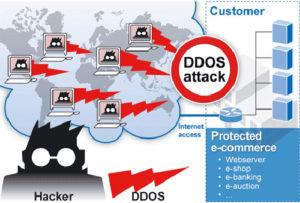

12 loại tấn công DDoS | tấn công từ chối dịch vụ DDoS

Tấn công từ chối dịch vụ DDoS ngày càng trở lên phổ biến và là nỗi ác mộng đối với các tổ chức, doanh nghiệp . Các cuộc tấn công DDoS thường được thực hiện bởi hackers có tổ chức nhằm khủng bố không gian mạng, mục đích kiếm tiền hay đơn giản chỉ để cho vui. Một cuốc tấn công DDOS sử ...

Quy trình bảo mật hệ thống thông tin cho doanh nghiệp

An toàn thông tin là mối quan tâm của doanh nghiệp. Nếu không có quy trình bảo mật hệ thống tin tốt thì sẽ rất nguy hiểm. SecurityBox sẽ đồng hành cùng bạn. Quy trình bảo mật hệ thống thông tin chuẩn và chi tiết theo 5 bước cho mọi doanh nghiệp Bước 1. Mã hóa thông tin dữ liệu ...

Facebook và Email – Đâu là kênh quảng bá hiệu quả cho doanh nghiệp

Facebook và Email đều là 2 kênh tiếp thị rất tốt nhưng đâu mới là kênh quảng bá thương hiệu dành cho doanh nghiệp thực sự hiệu quả . Bài viết này, SecurityBox sẽ phân tích về 2 kênh này giúp doanh nghiệp đưa ra những giải pháp tối ưu nhất cho chính mình. Các hình thức Marketing qua ...

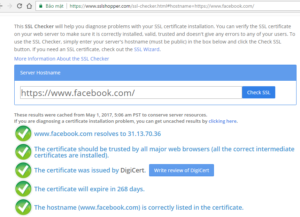

Bảo mật website với SSL A-Z

Nhằm tăng cường sự bảo mật cho website, chúng ta cần bảo mật website với SSL . Đây là tiêu chuẩn bảo mật của Google đưa ra. Dưới đây là cách bảo mật website bằng SSL từ A – Z. SSL là gì ? SSL stand for ? https:// là yếu tố quan trọng trong bảo mật website SSL được viết tắt từ cụm ...

Những phương pháp bảo mật dữ liệu android đơn giản mà hiệu quả

Điện thoại di động là vật dụng cá nhân cần thiết. Nhưng nhiều khi trong cuộc sống cho bạn bè mượn hoặc đánh rơi là điều không thể tránh khỏi. Cho nên vấn đề bảo mật dữ liệu android là điều cần thiết khi trong điện thoại có những dữ liệu quan trọng hay đơn giản là riêng tư. Vậy có cách nào bảo ...

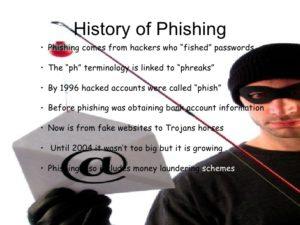

9 mẹo giúp bảo mật dữ liệu cá nhân khỏi sự tấn công của Hacker

Bạn muốn bảo mật thống tin, dữ liệu cá nhân ? Hãy đọc kỹ 9 mẹo giúp bạn bảo mật dữ liệu cá nhân khỏi sự tấn công của Hacker dưới đây nhé ! 1. Bảo mật email – Chắc hẳn bạn đã quen với hình thức tấn công email được gọi là phishing, tấn công bằng file hoặc tệp đính kèm hoặc lừa đảo người ...

Báo chí nói về SecurityBox

Là thương hiệu hàng đầu tại Việt Nam về bảo mật và an ninh mạng, SecurityBox luôn được mọi người biết đến qua những bài báo, diễn đàn. Dưới đây là 10 website báo chí nói về SecurityBox điển hình nhất. Ông Bùi Quang Minh – CEO SecurityBox Báo chí nói về Công ty SecurityBox 1. ...

Những cách bảo mật hệ thống máy chủ Server hay nhất

Security Box sẽ đồng hành cùng bạn trong việc bảo mật hệ thống máy chủ Server trước những sự tấn công của tin tặc muốn lấy cắp thông tin hay phá hoại hệ thống của bạn. Tuyển tập các phương pháp giúp bảo mật hệ thống máy chủ Server Để bảo mật hệ thống máy chủ Server điều đầu ...

Bảo mật email, gmail bằng 5 cách thông minh

Email hay Gmail là tài khoản đáng giá của mọi cá nhân và tổ chức khi sử dụng internet. Chính vì thế chúng ta cần phải bảo mật emai, gmail thật tốt để tránh khỏi sự mất mát dữ liệu hoặc bị lừa đảo chuộc tiền. Thực tế hiện tại, số vụ tin tặc đánh cắp dữ liệu, thông tin cá nhân, đòi tiệc ...

3 vấn đề về bảo mật mà ngành thương mại điện tử đang đau đầu

Sự gia tăng của các website thương mại điện tử trong 5 năm gần đây đã kéo theo hàng loạt các vấn đề bảo mật trong thương mại điện tử , trong đó có 3 vấn đề về bảo mật mà ngành thương mại điện tử đang đau đầu, hãy cùng SecurityBox tìm hiểu nào ! 1. Vấn đề về bảo mật sự riêng tư – Sự riêng ...

Bảo mật Windows Server 2008 dễ hay khó?

Theo SecurityBox, các tính năng bảo mật Windows Server 2008 được coi là ưu điểm lớn nhất của hệ điều hành này,đây cũng là lý do mà các doanh nghiệp nên dùng. Ưu việt trong bảo mật Windows Server 2008 Hệ điều hành này được thiết kế dựa trên sáng chu trình phát triển bảo mật mật ...

Tăng cường bảo mật hệ thống mạng nội bộ với DMZ

Bạn muốn bảo vệ mạng nội bộ trước những kẻ lạ mặt muốn đánh cắp dữ liệu hay chiếm quyền điều khiển các tài khoản trực tuyến của bạn. Hãy tham khảo cách dưới đây của SecurityBox nhé. Sử dụng DMZ để tăng cường bảo mật hệ thống mạng nội bộ tăng cường bảo vệ cho hệ thống mạng nội bộ ...

4 Lỗ hổng bảo mật điển hình trong thương mại điện tử và giải pháp

Để bảo mật website thương mại điện tử toàn diện, bạn cần phải có kiến thức cơ bản về an ninh mạng, lỗ hổng bảo mật . Chính vì thế, SecurityBox đã quyết định chỉ ra 4 lỗ hổng bảo mật wesbite thương mại điện tử điển hình nhất và giải pháp phòng khắc phục. 1. Mật khẩu kém ...

9 mẹo bảo mật hệ thống Server Linux

Bảo mật luôn là một nhiệm vụ đầy khó khăn với các quản trị viên. Hôm nay SecurityBox sẽ gửi đến bạn các mẹo để bảo mật Server Linux . Tuyển tập các mẹo bảo mật Server Linux Đa phần mọi người cho rằng hệ thống bảo mật Linux đã được cài đặt sẵn ngay từ ban đầu và người dùng sẽ chẳng ...

5 Mẹo cơ bản giúp bảo mật dữ liệu trên Iphone

Nối tiếp series bảo mật dữ liệu trên di động, hôm nay SecurityBox sẽ chia sẻ tới bạn các các cách bảo mật dữ liệu trên Iphone giúp dữ liệu, thông tin của bạn trên iPhone luôn đượcan toàn. Những phương pháp bảo mật dữ liệu Iphone cơ bản nhất 1. Dùng Passcode có 6 ký tự bảo mật ...

Giải pháp bảo mật dữ liệu công ty | SecurityBox

Bên cạnh cung cấp những giải pháp an ninh mạng, SecurityBox còn hỗ trợ những giải pháp bảo mật dữ liệu công ty , doanh nghiệp trên toàn quốc. Chúng tôi tự hào là đơn vị hàng đầu của Việt Nam có thể tư vấn những chiến lược, những giải pháp bảo mật thông tin dữ liệu, an ninh mạng ...

Hướng dẫn từng bước bảo mật dữ liệu trong doanh nghiệp

Trước khi tiến hành bảo mật dữ liệu cho doanh nghiệp , bạn cần xác định chính xác dữ liệu mà doanh nghiệp của bạn cần bảo vệ. Bản thân các doanh nghiệp thường không nắm chính xác những dữ liệu nào cần được bảo vệ, hoặc chỉ biết được một phần trong đó. Bước tiếp theo là thực hiện theo hướng dẫn ...

Doanh nghiệp Anh “điêu đứng” trước nạn tấn công qua Email

Nghiên cứu mới từ Glasswall Solutions cho thấy các doanh nghiệp Anh đang tiếp tục phơi bày mình trước tin tặc và các cuộc tấn công zero-day bằng việc không thực hiện đầy đủ, thường xuyên các biện pháp bảo mật tốt cho email Ước tính, có hơn một nửa (58%) nhân viên văn phòng trong số 1000 nhân viên ...

3 cách cấu hình bảo mật Server Linux với SSH

Bảo mật luôn là một vấn đề đau đầu với những chuyên gia bảo mật mới vào nghề, hôm này các bạn cùng SecurityBox tìm hiểu 3 cách cấu hình bảo mật Server với SSH nhé 3 cách cấu hình bảo mật Server Linux với SSH Hướng dẫn cấu hình bảo mật Server Linux với SSH Nếu bạn vẫn chưa cảm ...