Cảnh báo người bán hàng thứ 3 trên Amazon bị hacker rút tiền

Một làn sóng mới về tội phạm cyber đã được thông báo trên Amazon – website thương mại nổi tiếng top đầu thế giới về việc các hacker đã bắt đầu việc sử dụng người bán bên thứ ba để lừa đảo những người mua hàng và thu về hàng ngàn đô la dựa trên những chiêu thức cung cấp hàng hoá không có thật và ...

Fake WordPress plugin – cửa hậu của hacker

WP- Base-SEO là một plugin wordpress giả mạo nhắm vào những người đang sử dụng các công cụ tối ưu hóa cho việc web SEO WordPress. Công ty bảo mật SiteLock vừa mới thông báo về việc họ đã tìm thấy một ” plugin wordpress giả mạo” mang tên WP-Base-SEO. SiteLock cho biết, các file ...

Ngành an ninh mạng học gì, làm gì, ở đâu

Có tới hơn 80% số các học sinh, sinh viên không biết ngành an ninh mạng học gì, làm gì và sẽ làm ở đâu. SecurityBox thiết nghĩ chính phủ Việt Nam cần chú trọng hơn nữa, đầu tư hơn nữa vào ngành an ninh mạng nói riêng và CNTT nói chung. Ngành an ninh mạng học gì, ra trường làm gì, học ở đâu ...

Chuyên gia an ninh mạng làm gì, tương lai ngành ANM

Bạn muốn tìm hiểu về công việc của chuyên gia an ninh mạng , bạn muốn trải nghiệm công việc một ngày của một chuyên gia bảo mật, an ninh mạng ? SecurityBox – nơi đào tạo các chuyên gia về bảo mật, kỹ sư, chuyên viên bảo mật, security hàng đầu tại Việt Nam. Ngành an ninh mạng tại Việt Nam đang ...

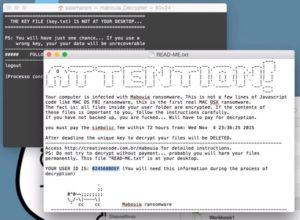

Phần mềm tống tiền Ransomware “hoành hành” người dùng iPhone

Hàng loạt báo cáo về các vụ tấn công người dùng bằng phần mềm tống tiền Ransomware đang giấy lên về khả năng bảo mật của Apple đối với điện thoại iphone trong thời gian gần đây. tin nhắn nạn nhân khi bị nhiễm phần mềm tống tiền ransomware malware Ransomware là phần ...

Diễn đàn an ninh mạng Việt Nam và nước ngoài chất nhất

Trong bài viết này, SecurityBox xin chia sẻ tới bạn 10 diễn đàn an ninh mạng uy tín nhất Việt Nam và trên thế giới. Bạn là người yêu thích, đam mê về an ninh mạng hoặc đang muốn tìm hiểu sâu hơn, bài viết này SecurityBox sẽ cung cấp đầy đủ nhất, hữu ích nhất về các diễn đàn an ninh ...

Bảo mật website WordPress đầy đủ nhất 2017 | Securitybox.vn

18 mẹo bảo mật website WordPres s đầy đủ nhất qua 5 phần với ví dụ, phân tích và hình ảnh cụ thể sẽ giúp hạn chế 99% nguy cơ website của bạn bị hack – securitybox.vn. I. Bảo mật trang login và ngăn chặn các hành vi xâm phạm 1. Thiết lập khóa trang web và cấm người dùng: – ...

Dịch vụ an ninh mạng toàn diện | SecurityBox

SecurityBox tự hào là đơn vị cung cấp dịch vụ an ninh mạng cho doanh nghiệp toàn diện hàng đầu tại Việt Nam. Đội ngũ chuyên gia SecurityBox sẽ xử lý, đánh giá, khắc phục những lỗi về an ninh mạng. Ngoài dịch vụ bảo mật mạng ra, SecurityBox còn cung cấp dịch vụ bảo mật website, pentest ứng ...

Giải pháp bảo mật dữ liệu máy chủ và website

Tiếp tục series chia sẻ về kiến thức và giải pháp, SecurityBox hôm nay sẽ chia sẻ những giải pháp nhằm bảo mật dữ liệu máy chủ và bảo mật website toàn diện nhất. 1. Xóa những dịch vụ, phần mềm, ứng dụng không cần thiết – SecurityBox khuyên bạn nên xóa hoặc gỡ bớt những phần mềm, ...

Học bảo mật, ANM từ chuyên gia an ninh mạng Bùi Quang Minh

Học hỏi kiến thức, kinh nghiệm từ chuyên gia an ninh mạng Bùi Quang Minh của SecurityBox chia sẻ sẽ giúp bạn có một cái nhìn và phương pháp học an ninh mạng toàn diện nhất. 1. Lấy kiến thức cơ bản về CNTT làm nền móng văn phòng làm việc của những chuyên gia quản trị mạng – ...

Bảo mật dữ liệu cho doanh nghiệp | SecurityBox

Bạn lo ngại không biết nên bảo vệ, bảo mật dữ liệu cho doanh nghiệp của mình như thế nào. Bạn có biết, có tới trên 35% doanh nghiệp toàn cầu bảo mật còn kém ? Đừng lo, dưới đây là 7 cách bảo vệ dữ liệu cho công ty, doanh nghiệp hay nhất mà Securitybox mách bạn ! dịch vụ bảo mật dữ liệu ...

Ransomware – Tất tần tật về mã độc Ransomware | SecurityBox.vn

Ransomware là từ được nhắc đến nhiều nhất trong lĩnh vực không gian mạng trong thời gian gần đây. Mã độc Ransomware không phải là một hiện tượng mạng mới được phát hiện mà nó đã xuất hiện kể từ những năm 1989. Vậy Ransomware là gì, nguồn gốc Ransomware, có những loại Ransomware phổ biến nào, ...

Luật an toàn thông tin mạng mới nhất | SecurityBox.vn

Theo luật số: 86/2015/QH13, quốc hội ban hành về luật an toàn thông tin mạng mới nhất năm 2015, 2016, 2017 các cơ quan, cá nhân, tổ chức phải có trách nhiệm cho việc đảm bảo sự an toàn thông tin mạng. Mọi hoạt động về an toàn thông tin đều phải tuân theo đúng quy định của pháp luật, hiến ...

Chuyên ngành an toàn thông tin cơ hội và việc làm

Cơ hội và việc làm đang ngày càng đa dạng cho các bạn trẻ theo học chuyên ngành an toàn thông tin . Dự kiến đến năm 2020 số lượng những người có chuyên môn giỏi về an toàn thông tin, bảo mật sẽ thiếu hụt do tình hình an ninh mạng tại Việt Nam ngày càng phức tạp. Trước khi tìm hiểu sâu ...

Samsung Galaxy S7 bị hack bởi mã độc Ransomware

Chỉ một vài tháng gần đây, Android LG Smart TV màn hình đã có những vết gạch đỏ khi bị nhiễm mã độc Ransomware. Sau Android LG Smart TV là Samsung Galaxy S7 cũng đang bị các tin tặc tấn công.Các phần mềm độc hại Ransomware tiếp tục gây không ít phiền toái cho người sử dụng khi bị khóa màn hình và ...

Ngành y tế đang phải chật vật với các vụ tấn công từ FTP

Mã độc tấn công FTP qua giao thức truyền tải tập tin, file đang đe dọa tới ngành công nghiệp chăm sóc sức khỏe. Cụ thể, theo Cục Điều tra liên bang (FBI) đã lên tiếng cảnh báo về vấn đề mã độc FTP nhằm vào các máy chủ thông qua server. Mục tiêu gần đây của các tin tặc là nhằm vào các cơ sở y tế ...

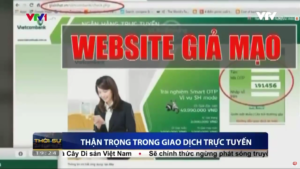

2 Hình thức tấn công chính chiếm đoạt tài sản ngân hàng của hackers

Số vụ tấn công APT nhằm vào các cơ quan chính phủ, các ngân hàng, các hệ thống tài chính của doanh nghiệp, tổ chức từ đầu năm tới nay ngày càng gia tăng. Trong bài viết này SecurityBox sẽ làm rõ 2 hình thức tấn công, chiếm đoạt tài khoản ngân hàng, và mức độ ảnh hưởng của 2 kiểu tấn công đó. Vì ...

Dịch vụ an ninh mạng cho doanh nghiệp

Kiểm thử an ninh phát hiện các điểm yếu, lỗi kỹ thuật và lỗ hổng trên trên hệ thống, báo cáo cùng với đánh giá nguy cơ, tác động, đề xuất giải pháp giảm thiểu hoặc kỹ thuật phòng tránh Dịch vụ tư vấn thiết kế đảm bảo an ninh cho các hệ thống mạng Ngay từ khi bắt đầu xây ...

Dịch vụ tìm kiếm việc làm JobLink ảnh hưởng tới 10 quốc gia

Theo thông tin mới nhất của hacking news, dịch vụ tìm kiếm việc làm trực tuyến JobLink (AJL) có thể bị ảnh hưởng tới 10 tiểu bang trong khu vực của Mỹ. ứng dụng tìm kiếm việc làm joblink Tin tặc đã khai thác lỗ hổng trong ứng dụng của JobLink bằng cách tiếp cận quyền truy ...

An ninh mạng tại Việt Nam năm 2014 đến năm 2017

Tình hình an ninh mạng trên thế giới, khu vực và trong nước tiếp tục có những diễn biến hết sức phức tạp. Không chỉ ảnh hưởng tới cá nhân, hạ tầng mạng doanh nghiệp mà còn tác động to lớn tới sự an toàn an ninh của cả quốc gia. Dưới đây là những thực trạng tình hình an ninh mạng tại Việt ...