Google đang lên kế hoạch kiếm tiền từ Google Maps

Mới đây, CEO của Google là Sundar Pichai đã tiết lộ rằng họ sẽ thu tiền từ Google Maps do sự bùng bổ và phát triển mạnh mẽ trên nền tảng di động trong việc tìm kiếm địa điểm ăn uống, du lịch, dò đường.. . Có tới hàng trăm triệu thiết bị kết nối với Google Maps mỗi ngày, trong số đó là đến từ ...

Khái niệm bảo mật thông tin là gì | SecurityBox

Bảo mật thông tin là bảo vệ thông tin dữ liệu cá nhân, tổ chức nhằm tránh khỏi sự ” đánh cắp, ăn cắp” bởi những kẻ xấu hoặc tin tặc. An ninh thông tin cũng như sự bảo mật an toàn thông tin nói chung. Việc bảo mật tốt những dữ liệu và thông tin sẽ tránh những rủi ro không đáng có ...

Đừng click vào link Google Docs, bạn sẽ bị chiếm toàn quyền sử dụng

Gần đây bạn có nhận được file Google Doc từ những người lạ hay không ? Nếu bạn nhìn thấy file Google Doc của ai đó gửi cho mình thì SecurityBox khuyên bạn KHÔNG NHẤP VÀO LIÊN KẾT GOOGLE DOC trong email của mình mà HÃY XÓA NGAY lập tức – ngay cả khi file Google Docs đến từ chính những người bạn của ...

Dịch vụ an ninh mạng nào tốt nhất hiện nay ?

Bạn muốn tìm dịch vụ an ninh mạng tốt nhất hiện nay – Hãy liên hệ với Công ty an ninh mạng số 1 Việt Nam SecurityBox theo hotline (+84) 986.464.517 gặp Anh Minh để được tư vấn, hỗ trợ. Tại sao phải cần đến dịch vụ an ninh mạng ? Như bạn đã biết, thế giới đang chứng kiến ngày càng nhiều ...

4 sai lầm trong tăng tốc wifi mà mọi người “luôn lầm tưởng”

Đừng lầm tưởng dùng phần mềm, xóa cache, cookies, hay cấu hình IPv6 có thể tăng tốc wifi, tăng tốc độ internet . Dưới đây là 4 sai lầm mà mọi người luôn lầm tưởng trong việc tăng tốc wifi, tốc độ internet . Xóa file rác không giúp tăng tốc độ internet ? xóa file rác không có tác ...

Phần mềm SMSVova – lỗ hổng bảo mật ngàn năm trên SMS

Phần gián điệp dựa trên nền tảng SMS có tên SMSVova có thể xác nhận được vị trí của bạn sau đó điều hướng bạn di chuyển tới vị trí của hacker để thực hiện tấn công trong thời gian thực. Kể từ năm 2014 đến nay, phần mềm gián điệp SMSVova đã được tải xuống hơn 5 triệu bản trên Google play của ...

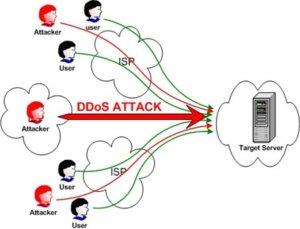

3/4 số vụ tấn công mạng bắt nguồn từ hình thức tấn công DDoS

Với khoảng hơn 16 triệu cuộc tấn công mạng mỗi ngày, lỗ hổng bảo mật Ddos tiếp tục mở rộng hơn và ảnh hướng tới nhiều ngành nghề hơn. Cùng SecurityBox tìm hiểu về những con số thống kê về sự ảnh hưởng của lỗ hổng bảo mật trong Ddos này nhé. Hình thức tấn công Phishing ngày càng mở rộng giống ...

Lỗ hổng bảo mật trên các website thương mại điện tử

Các chuyên gia nghiên cứu đã cảnh báo nền tảng Magento được sử dụng hầu hết cho các website thương mại điện tử đang bị ảnh hưởng bởi một lỗ hổng rất nghiêm trọng. Lỗ hổng này có thể bị khai thác từ các website TMĐT nhằm chiếm đoạt các cửa hàng mua sắm trực tuyến. Theo SecurityBox được biết có ...

Video khiêu dâm phát giữa ban ngày tại nhà ga Ấn Độ

Một sự cố gần đây đã gây sốc cho ngành đường sắt Ấn Độ khi 1 video khiêu dâm hardcore vào giữa ban ngày đã phát tại trạm tàu điện ngầm bận rộn nhất của nước này. video khiêu dâm bị phát tán tại nhà ga của ấn độ Đáng nguy hại hơn cảnh quay video khiêu dâm này đã được phát trên màn hình ...

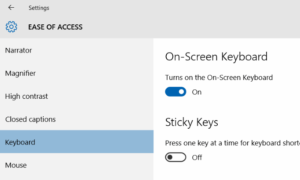

Cách khóa bàn phím Windows, mở bàn phím ảo trên Windows 10 siêu nhanh

Dùng windows 10 lâu rồi liệu bạn đã biết hết các cách khóa bàn phím Windows và mở bàn phím ảo trên Windows 10 siêu nhanh chưa ? Ngoài tổ hợp phím Windows + L là để khóa bàn phím nhanh nhất thì còn những cách nào khác. Khám phá ngay nào ! 1. Cách khóa bàn phím Windows 10 nhanh chóng – ...

Hacker có thể đánh cắp xe oto của Hyundai qua ứng dụng Blue Link

Nếu bạn đang dùng ứng dụng Blue Link của hãng xe Hàn Quốc Hyundai hãy cập nhật bản vá lỗ hổng ngay ! Theo SecurityBox được biết lỗ hổng bảo mật trong ứng dụng Blue Link của Hyundai cho phép người chủ xe có thể điều khiển xe oto từ xa, mở khóa và khởi động xe từ smartphone chạy trên IOS, ...

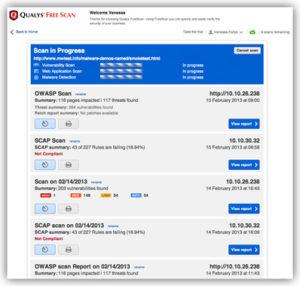

Đánh giá An Ninh Mạng chuẩn quốc tế | SecurityBox

SecurityBox nổi tiếng là công ty top 1 Việt Nam đánh giá an ninh mạng chuẩn quốc tế và dịch vụ an ninh mạng toàn diện dành cho doanh nghiệp. Là đơn vị đi đầu trong việc ứng dụng công cụ và quy trình chuẩn quốc tế vào đánh giá an ninh mạng trên mọi thiết bị IoT, SecurityBox sẽ làm bạn hài ...

Top 6 nguyên tắc bảo mật website ASP.NET các coder phải biết

Bảo mật website ASP.NET là tiêu chí số 1 khi thiết kế ra một website. SecurityBox đã tổng hợp và gửi đến các “coder” 6 tiêu chí đáng lưu tâm sau đây. hướng dẫn bảo mật website asp.net cùng SecurityBox Tổng hợp 6 nguyên tắc bảo mật website ASP.NET “Coder” ...

Đi tìm Lỗ hổng bảo mật ngân hàng – nguyên nhân, giải pháp

Những năm gần đây, liên tiếp xảy ra các vụ mất tiền liên quan tới ngân hàng, trong đó, vấn đề lỗ hổng bảo mật ngân hàng , lỗ hổng bảo mật thông tin tài khoản khách hàng hoặc do hệ thống bảo mật ngân hàng còn yếu kém đã “DẤY LÊN” sự quan ngại trong thời gian gần đây, ...

Gỡ ứng dụng Facebook của bên thứ 3 để ngăn chặn Spam

Gần đây, có nhiều bạn nhắn tin cho mình hỏi cách gỡ ứng dụng Facebook của bên thứ 3 và chặn lời mời chơi game của người khác. Nếu như ngày nào bạn cũng nhận được những lời mời chơi game như spam và những ứng dụng phiền toái thì thực sự khó chịu. Vậy nên, mình sẽ chia sẻ với bạn cách gỡ ứng ...

Hướng dẫn bảo mật bảo mật hệ thống Wireless|SecurityBox

Ngày nay Wifi phủ khắp mọi nơi trên thế giới, đây cũng là một miếng mồi béo bở cho các hacker. Hãy cùng SecurityBox bảo mật hệ thống Wireless của bạn nhé. Hướng dẫn từng bước bảo mật hệ thống Wireless của bạn Theo SecurityBox, trong một hệ thống mạng cơ bản thì sẽ luôn có đủ những ...

20 công cụ test bảo mật website, kiểm tra mã độc website

Hiểm họa từ Internet rất nhiều chỉ cần 1 click chuột máy tính của bạn sẽ bị dính virus ngay tập tức khi vào 1 website nào đó. SecurityBox sẽ chia sẻ với bạn 20 công cụ giúp bạn test bảo mật website vô cùng hiệu quả Tổng hợp 20 công cụ test bảo mật website, kiểm tra mã độc của website ...

Cuộc tấn công tài khoản Youtube lớn nhất trong lịch sử

Theo tin SecurityBox vụ việc hàng trăm tài khoản Youtube đã bị hacked bắt nguồn từ 1 nhóm hacker của OurMine tự xưng tên là : ” An online security group” đã thực hiện cuộc tấn công Youtube ” lớn nhất lịch sử”. Và đáng tiếc, hàng trăm kênh nổi ...

Giải pháp Bảo mật website thương mại điện tử

Theo các chuyên gia, xu hướng phát triển thương mại điện tử tại Đông Nam Á đang tăng rất mạnh, nhưng phần lớn doanh nghiệp chưa thực sự quan tâm nhiều đến việc bảo mật nói chung, bảo mật website thương mại điện tử nói riêng. Website thương mại điện tử mang lại những lợi ích to ...

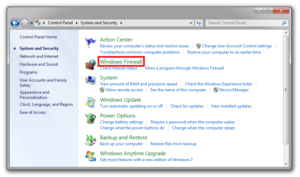

Hướng dẫn Bảo mật hệ thống máy tính bằng 7 lớp bảo vệ

Bất kể lúc nào bạn sử dụng internet, máy tính của bạn có thể đối mặt với những nguy hiểm trên mạng.Nếu bạn không cài đặt những lớp bảo mật hệ thống máy tính này thì SecurityBox khuyên bạn hãy cài chúng thật sớm nhé nếu như bạn không muốn máy tính của mình nhiễm virus hoặc mã độc. 7 ...