Tư vấn, đào tạo các vấn đề an ninh mạng

Các chuyên gia của 1LINK có kinh nghiệm làm việc lâu năm trong lĩnh vực an ninh mạng. Chúng tôi cung cấp các gói đào tạo an ninh mạng nhiều cấp độ, cho nhiều đối tượng khách hàng khác nhau, từ đào tạo nhận thức tới đào tạo chuyên sâu Dịch vụ tư vấn và đào tạo các vấn đề an ninh mạng nhằm trang ...

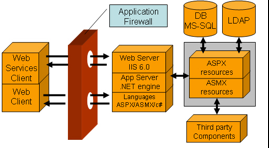

Web Security: Tường lửa ứng dụng Web (WAF)

Tường lửa ứng dụng web (Web Application Firewall – WAF) là một giải pháp nhằm bảo vệ cho ứng dụng web tránh khỏi các lỗi bảo mật và các cuộc tấn công, mã độc từ tin tặc. Trong những năm gần đây, xu hướng tấn công vào ứng dụng web đang ngày càng trở nên phổ biến. Các kỹ thuật tấn công được sử ...

Google giảm quảng cáo có hỗ trợ công nghệ để xử lí lừa đảo trên Internet

Google giảm quảng cáo có hỗ trợ công nghệ để đối phó với mức lừa đảo ngày càng tăng do quảng cáo trên nền tảng tìm kiếm Google. Nền tảng tìm kiếm khổng lồ này từng tuyên bố đã giảm hơn 3,2 tỷ quảng cáo vi phạm chính sách. Tuy nhiên, David Graff, Giám đốc chính sách sản phẩm toàn cầu của ...

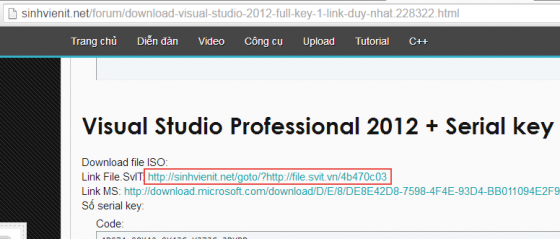

Khai thác XSS thông qua lỗi HTTP Parameter Pollution

Khai thác lỗi HTTP Parameter Pollution là việc thêm vào những tham số thông qua các phương thức GET và POST. Về cơ bản hacker sẽ gửi những tham số giống nhau nhiều lần. Điều này sẽ dân tới hành động của server hoặc là kết hợp những tham số giống nhau làm một, hoặc loại bỏ một trong hai tham số đó. ...

Tối ưu thời gian khai thác Blind SQL injection

Như chúng ta đã biết SQL injection cho phép chúng ta khai thác thông tin từ cơ sở dữ liệu. Riêng với blind, chúng ta phải đoán thông tin dần dần dựa theo kết quả trả về là true hay false. Do đó sẽ dẫn tới một vấn đề đó là nếu thông tin chúng ta cần lấy ví du: tên cơ sở dữ liệu, tên bảng, tên user ...

Các kiểu khai thác XSS – Phần 1: Reflected XSS

Cross-Site Scripting (XSS) là một trong những kĩ thuật tấn công phổ biến nhất hiện nay, được mệnh danh là Godfather of Attack, và trong nhiều năm liền được liệt vào danh sách những kỹ thuật tấn công nguy hiểm nhất với ứng dụng web. Trong bài này chúng ta sẽ tìm hiểu về Refected XSS. Không gọi ...

Bản tin an ninh mạng, ngày 10/09/2018

SecurityDaily xin gửi đến bạn một số tin tức về bảo mật diễn ra trong tuần vừa qua để bạn nắm được và cập nhật. Hàng trăm ngân hàng trên toàn cầu bị lộ lọt thông tin do lỗ hổng trang web Fiserv Lỗ hổng trang web Fiserv – nhà cung cấp công nghệ cho các tổ chức tài chính – đã gây lộ lọt thông ...

Đại học bảo mật Bugcrowd: Nền tảng nghiên cứu bảo mật miễn phí

Đại học bảo mật Bugcrowd là nền tảng giáo dục mới nhất dành cho các nhà nghiên cứu và những người muốn học và phát triển kĩ năng bảo mật. Nền tảng sử dụng ưu thế đám đông (crowdsourcing) Bugcrowd vừa ra mắt Đại học bảo mật Bugcrowd, một nền tảng dành cho các nhà nghiên cứu bảo mật nhằm phát ...

Những lưu ý khi công bố thông tin cá nhân trên Internet

Tại sao việc công bố thông tin trên Internet là vô cùng quan trọng? Bởi vì Internet rất dễ tiếp cận và chứa một lượng thông tin dồi dào. Ngày nay Internet đã trở thành một nguồn thông tin phổ biến trong việc liên lạc, trao đổi thông tin, nghiên cứu về các chủ đề hay đơn giản là tìm thông tin về ...

Nhóm tin tặc Goblin Panda tiếp tục nhắm tới Việt Nam

Các nhà nghiên cứu đã quan sát thấy một số hoạt động liên quan tới nhóm tin tặc GOBLIN PANDA nhắm tới các cơ quan tổ chức tại Việt Nam. Lần đầu xuất hiện vào năm 2013 và tích cực hoạt động trong năm 2014, khi cuộc xung đột trên lãnh thổ ở biển đông trở nên căng thẳng, nhóm tin tặc Goblin ...

Google theo dõi hóa đơn mua hàng của người dùng thông qua Mastercard

Sau vụ lùm xùm theo dõi vị trí người dùng, nay lại có cáo buộc Google theo dõi hóa đơn mua hàng ngoại tuyến của khách hàng. Hơn một tuần sau khi Google thừa nhận công ty này theo dõi vị trí của người dùng kể cả khi họ tắt lịch sử vị trí, có nguồn tin cho biết Google theo dõi hóa đơn mua ...

Firefox ngừng hỗ trợ Windows XP từ phiên bản 62

Nếu bạn là một trong hàng triệu người vẫn đang dùng Windows XP, vậy thì xin chia buồn, Firefox ngừng hỗ trợ Windows XP rồi. Firefox đã bắt đầu liên kết với Windows XP từ phiên bản đầu tiên năm 2004 cho tới phiên bản 52 vào tháng 3 2017. Sau đó Firefox ngừng hỗ trợ Windows XP và chỉ hỗ trợ OS ...

Những vấn đề cơ bản về bảo mật cho website

Mọi tổ chức, doanh nghiệp và cả chính phủ đều sử dụng website để quảng bá thương hiệu, và cung cấp cho người dùng thông tin về mình. Do đó nó thường là đối tượng tấn công của nhiều hacker, nhằm mục đích khai thác thông tin cho những hoạt động trái phép. Bài viết sẽ đưa ra những vấn đề cơ bản để ...

Bảo vệ an toàn cho trẻ em khi online

Trẻ em sẽ gặp những mối nguy hiểm gì khi online? Khi một đứa trẻ sử dụng máy tính của bạn, sử dụng các thói quen bảo mật và các biện pháp an toàn thông thường không bao giờ thừa cả. Trẻ con rất thích khám phá các thử thách bởi vì đây là tính cách tự nhiên của chúng: ngây thơ, tò mò, mong muốn ...

Phần mềm gián điệp (Spyware) là gì?

Spyware hay phần mềm gián điệp là thuật ngữ thường được sử dụng để chỉ các phần mềm thực hiện hành vi nhất định như quảng cáo, thu thập thông tin người dùng hoặc thay đổi cấu hình máy tính của bạn, nói chung là không có sự đồng thuận của người dùng. Bạn có thể thấy phần mềm gián điệp hay các ...

Apple gỡ phần mềm Adware Doctor do trộm và truyền dữ liệu

Apple gỡ phần mềm Adware Doctor – một trong những phần mềm bảo mật phổ biến nhất bị phát hiện truyền dữ liệu trình duyệt cho Trung Quốc. Phần mềm Adware Doctor được đánh gia 4.8 sao với hơn 7000 đánh giá và là một trong những ứng dụng thu tiền hàng đầu của App Store. Tuy nhiên, dù bản ...

Tìm hiểu về tấn công từ chối dịch vụ DoS

Khái ni ệ m DoS là tấn công làm Server từ chối các dịch vụ hiện có ví dụ như không tiếp nhận thêm kết nối từ ngoài vào. M ụ c đí ch Cố gắng chiếm băng thông mạng và làm hệ thống mạng bị ngập (flood), khi đó hệ thống mạng sẽ không có khả năng đáp ứng những dịch vụ khác cho người ...

Google Chrome tự tạo và quản lí mật khẩu cho người dùng

Một trong số tính năng trong bản cập nhật mới nhất là Google Chrome tự tạo và quản lí mật khẩu cho người dùng ngay trong trình duyệt. Trình duyệt phổ biến trên toàn cầu Google Chrome đã ra mắt được 10 năm, và trong dịp kỉ niệm 10 năm này, Google tung ra nhiều thay đổi trong bản cập nhật ...

Bản vá tháng 9 của Android xử lí hơn 50 lỗ hổng trong hệ điều hành

Google vừa tung bản vá tháng 9 của Android trong năm 2018 gồm 2 phần 2018-09-01 và phần 2018-09-05, xử lí hơn 50 lỗ hổng trong hệ điều hành. Bản vá tháng 9 của Android được chia thành hai phần, mức vá bảo mật 2018-09-01 xử lí 24 lỗi và mức vá bảo mật 2018-09-05 xử lí tổng 35 lỗi. Trong ...

CyStack nhận Giấy phép kinh doanh sản phẩm và dịch vụ an toàn thông tin mạng

CyStack chính thức nhận giấy phép kinh doanh sản phẩm và dịch vụ an toàn thông tin mạng do Bộ thông tin và Truyền thông cấp, cho phép CyStack phát triển 8 loại sản phẩm và dịch vụ an toàn thông tin mạng, giấy phép này có thời hạn đến 7/2028. Cuối tháng 7 vừa qua, Công ty Cổ phần CyStack ...